Multifactor azonosítás

Az elmúlt években megszámlálhatatlan kérés érkezett hozzám az ügyfeleinktol. Arról érdeklodtek az ügyfelek, hogy miként tudnák a levelezéshez való webes hozzáférést biztonságossá tenni, leginkább többfaktorú azonosítással.

Erre a kérésre viszonylag nehéz helyesen válaszolni és kielégíto muszaki választ találni. Az intelligens kártyák (Smart-Card) használata kiváló megoldást jelentenek. Valós kriptográfia áll mögötte és a tudás és birtoklás eros kettosén alapuló azonosítási megoldás. Azonban költséges és muszakilag komplikált kialakítás. Az Exchange nem képes arra, hogy Smart-Card azonosítást követeljen meg, ezért valamilyen pre-authentikációs megoldás kell elé, ami ezt képes kikényszeríteni. Ilyen megoldás lehet egy TMG, de mint tudjuk felette eljárt az ido. Az új világban használhatjuk helyette a Web Application Proxy kiszolgálót is.

Azonban még ha ezeket a muszaki nehézségeket megoldjuk, akkor továbbra is ott marad a legnagyobb probléma, miszerint az, hogy nincs mindenütt elérheto kártyaolvasó. Tipikus példa: mi lesz ha a fonök a reptéren egy nyilvános számítógépen szeretné megnézni a leveleit? Azon túl, hogy ez az eset napjainkban szerintem már totál életszerutlen, hiszen mindenkinek van táblagépe, laptopja, telefonja stb. Arról már nem is beszélve, hogy biztonsági szemmel nézve, lehet hogy nem hátrány az ha valaki egy ilyen géprol nem éri el a leveleit. ;)

Viszont most egy lényeges áttörés történt. A Windows Azure portfólióban a Multi-Factor azonosítás már jóideje elérheto. Ez egy olyan technológia, aminek a segítségével a felhasználók telefonját tudjuk második faktorként használni. Alapvetoen két lehetoséget kínál a végfelhasználó szempontjából:

SMS-ben küld egy OTP (one time password) azonosítót, amit be kell gépelni a sikeres azonosításhoz

Felhív egy gép és a telefon nyomógombjaival kell engedélyezni a bejelentkezést

A Windows Azure Multi-Factor szolgáltatása a Web Application Proxy kiszolgálóval integrálható. Így tetszés szerint bármilyen webes szolgáltatásunkat a saját adatközpontunkból publikálhatjuk úgy, hogy egy második faktorú azonosítást használunk. A telefonhívást vagy az OTP üzenetet küldi az Azure, annak felhasználása, ellenorzése helyben a WAP szerveren történik.

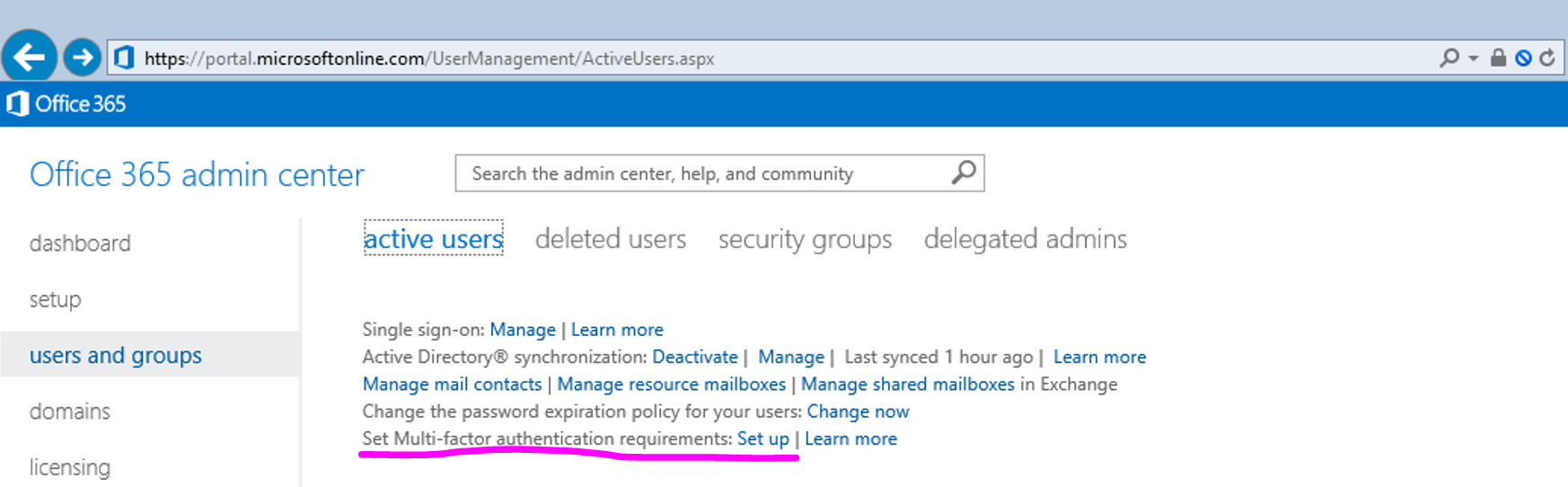

Tegnaptól azonban az online, Office365 felhasználóknak is elérhetové tettük a szolgáltatást. Az Office365 felhasználóknak egyszeruen beállíthatjuk a multi-factor azonosítást. A következo képen látható, hogy a users and groups menüpont alatt feltunt egy multi-factor authentication és mellette egy set up nyomógomb:

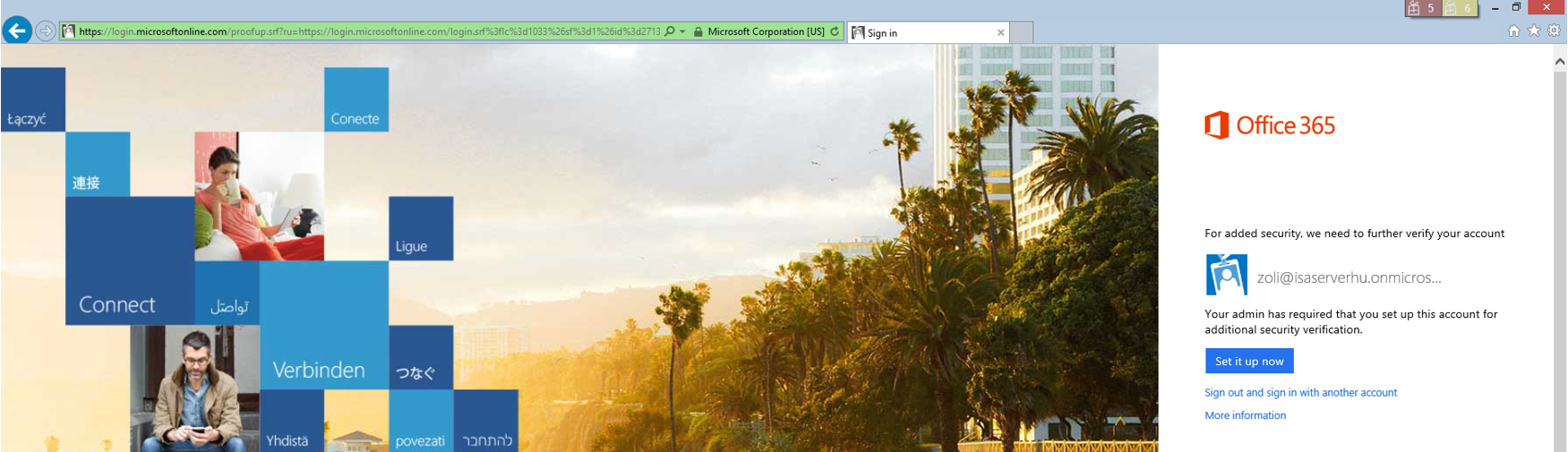

Válasszuk a set up opciót, ha a felhasználóinknak szeretnénk engedélyezni vagy tiltani a többfaktorú azonosítást. Ha engedélyeztük egy felhasználónak, akkor a következo bejelentkezés alkalmával a felhasználók tájékoztatjuk arról, hogy az Adminisztrátor eloírta a második faktor kötelezo használatát, amit a felhasználónak be kell állítani:

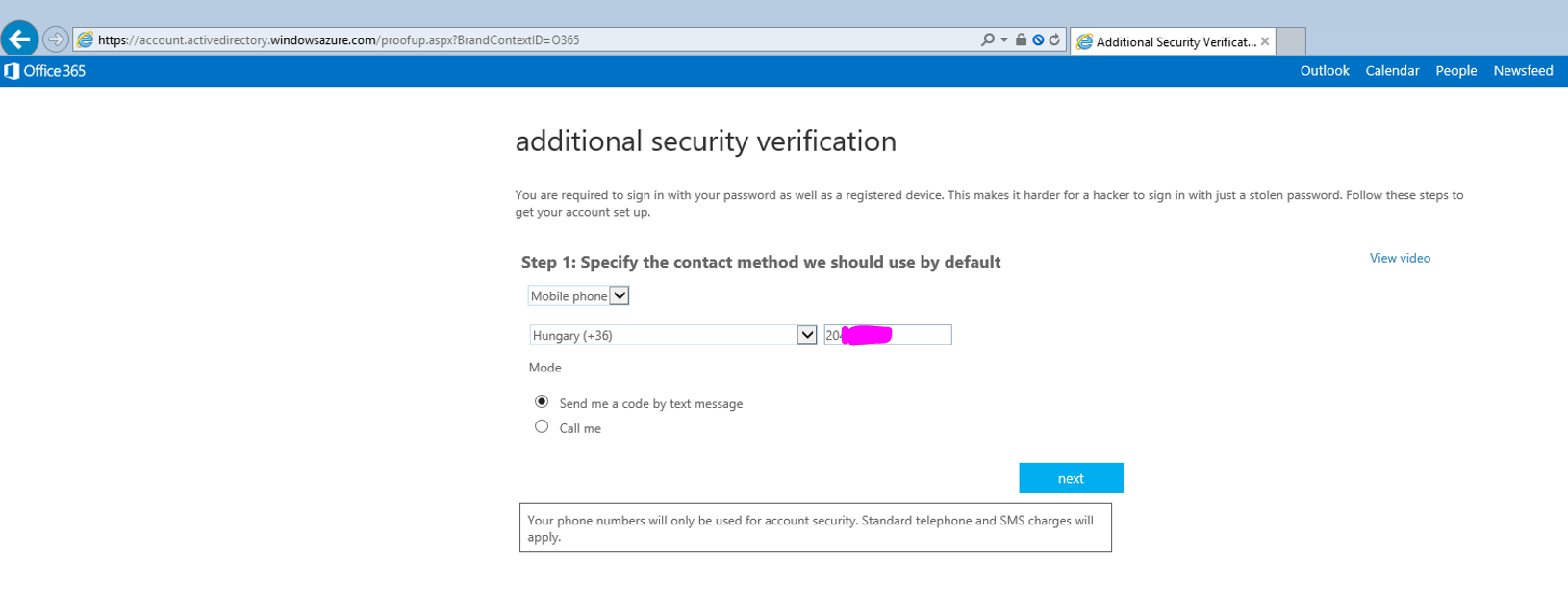

A beállítás egyszeru. A felhasználó megadhatja a telefonszámát és kiválaszthatja, hogy mi legyen az értesítés módja, SMS küldés, vagy telefonhívás:

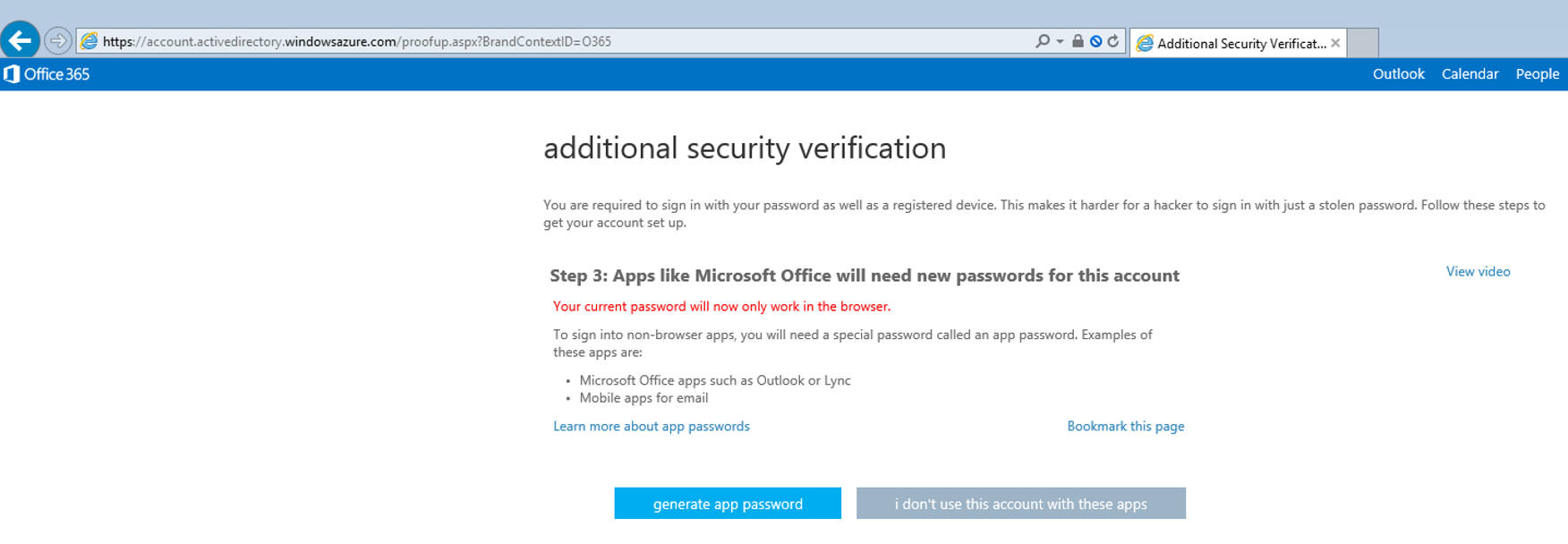

Utolsó lépésként egy komplikált APP jelszót tud a felhasználó magának létrehozni. Ez az APP jelszó arra jó, ha olyan alkalmazásban szeretné használni a fiókját ami nem támogatja a Multi-factor azonosítást. Ilyenek lehetnek a telefonok beépített mail kliensei, vagy ma még az Outlook, powershell stb.

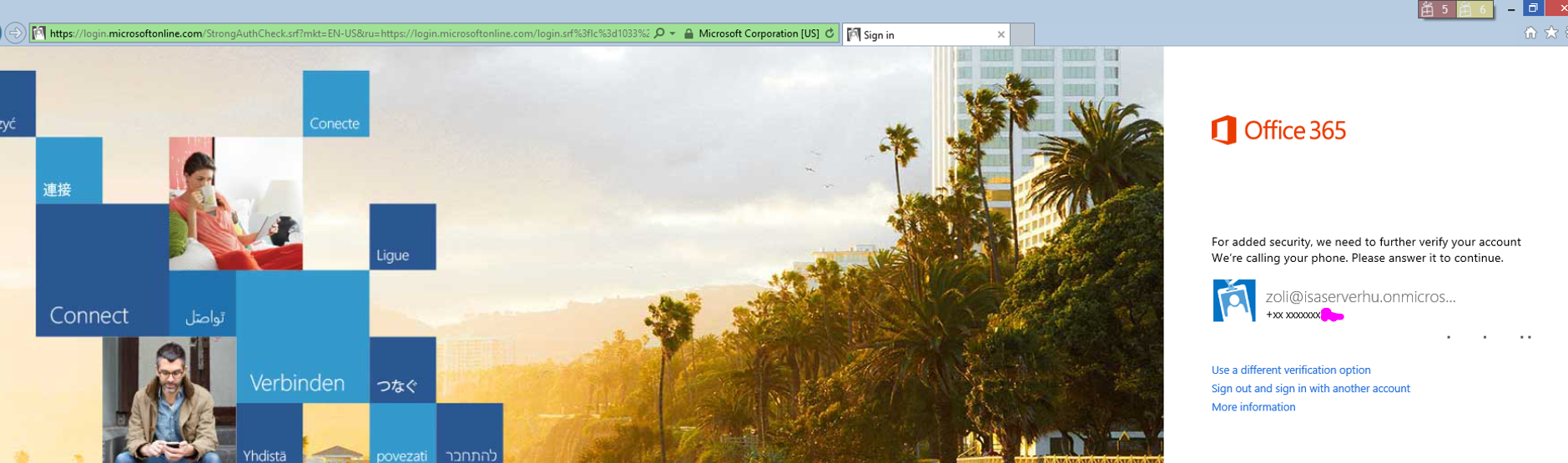

Ha a felhasználó az engedélyezésen túljutott, akkor a következo bejelentkezés alkalmával már második faktort használjuk is. Esetemben végül a telefonhívás mellett döntöttem, így itt az látható, hogy az Office365 bejelentkezésemhez az Azure adatközpont egyik gépe felhív:

Nem tudom posztolni azt, hogy a telefonhívás megérkezett, de megjött. Egyszeruen a kettoskeresztet megnyomtam a telefonom virtuális billentyuzetén és már bent is voltam a tenantban. Kell ettol egyszerubb?

A szolgáltatás a WAP szerver segítségével, Office365 nélkül a helyi webes alkalmazásink esetében is elérheto. Office365 esetében pedig néhány kattintással bekapcsolható a szolgáltatás. Bovebb információl:

Windows Azure multifactor authentication -- https://www.windowsazure.com/en-us/documentation/services/multi-factor-authentication/

Multi-factor authentication árazása -- https://www.windowsazure.com/en-us/pricing/details/multi-factor-authentication/