【Windows 7 展開のコツ】AppLocker で標準外アプリケーションの利用を制御する (1)

一般的に企業内で利用される PC 上で 標準外のアプリケーション(例えば、ファイル交換ソフトなど) が実行される事は望ましくありません。なぜなら以下の様なリスクが発生してしまうからです。

■標準外のアプリケーションの利用による影響

(1) ファイル交換ソフトウェア等の利用に伴う 情報漏洩

(2) インターネット経由で取得した信頼性の低いアプリケーションの実行に伴う マルウェアの蔓延

(3) ライセンス未取得アプリケーションの利用による ライセンス違反

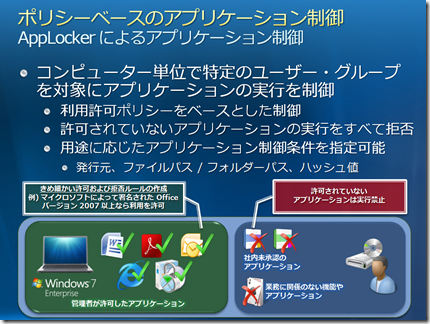

上記の様なリスクを回避するためには、アプリケーションの利用を集中的に制御するための仕組みが必要となりますが、Windows 7 Enteprise の AppLocker というアプリケーションの利用制御機能を利用することにより、標準外のアプリケーションの実行を制限し、集中的な管理を行う事ができます。

今回は、その AppLocker の概要について触れて行きたいと思います。

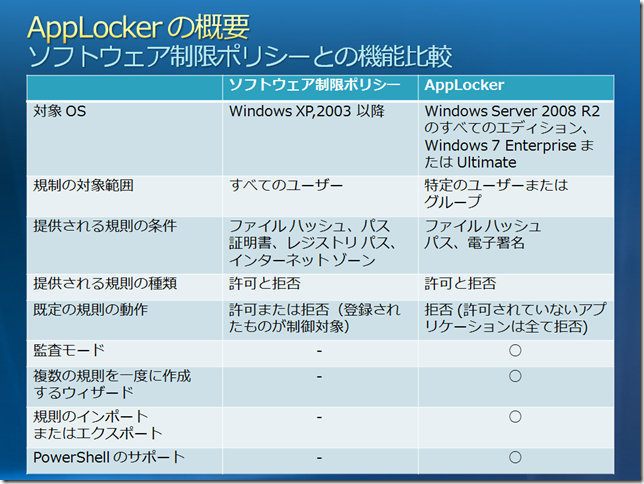

さて、このアプリケーションの制御機能ですが、実は以前からも ソフトウェアの制限ポリシー (以降 SRPと記載します) として実装されていました。

この SRP では制御したいアプリケーションの登録を逐次行う ブラックリスト型 の制御方式を採用していますが、Windows 7 Enterprise に実装される AppLocker は SRP の ブラックリスト型 の制御に加え、 利用を許可するアプリケーションの条件 を定義し、その条件に合致しないアプリケーションの実行を制限する ホワイトリスト型の制御 と組み合わせ可能となっているのが大きな特徴です。

これにより、標準外のアプリケーションや不正ソフトウェアの登録は必要最小限に留める事ができ、企業内であらかじめ利用が認められているアプリケーションだけを実行可能とする環境をこれまでよりも容易に構成出来るようになります。

この他にも、実際にアプリケーションの制御を適用した場合に、 アプリケーションの利用にどのような影響があるかを事前に把握する事を可能とする「監査モード」 という機能が実装されている点、 ユーザーやグループ単位で制御条件を定義出来る 点、PowerShell での制御をサポートする 点などがAppLocker の大きな特徴として挙げられます。

以下に AppLocker と SRP の機能比較をまとめてみましたので、どのような点が強化されているかを見て頂きたいと思います。

さて、ここからは AppLocker によるアプリケーション制御をどのように行う事が出来るのか?について触れていきたいと思います。

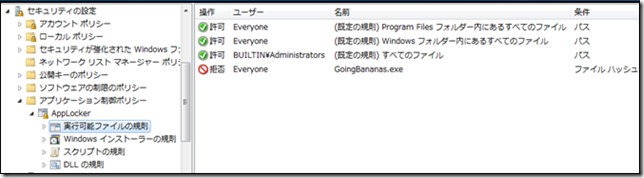

AppLocker は Active Directory のグループポリシー ([コンピューターの構成]-[Windows の設定]-[セキュリティの設定]-[アプリケーション制御ポリシー]) から集中管理を行う事ができるようになっており、4つに分類されるアプリケーションの種類毎に 制御を行うための任意ポリシー を作成する事ができます。

(1) 実行可能ファイルで対象となるアプリケーション:*.exe / *.com

(1) 実行可能ファイルで対象となるアプリケーション:*.exe / *.com

(2) Windows インストーラーで対象となるアプリケーション:*.msi / *.msp

(3) スクリプトで対象となるアプリケーション:*.ps1 / *.bat / *.cmd / *.vbs / *.js

(4) DLLで対象となるアプリケーション:*.dll / .ocx

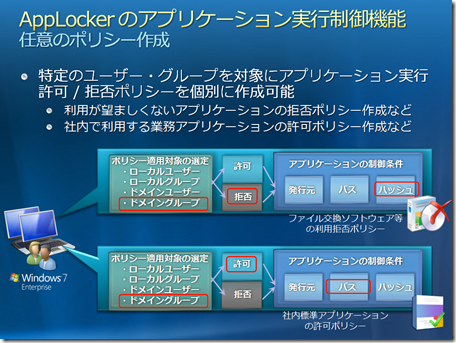

AppLocker には上記で記載した 制御を行うための任意ポリシー を簡単に作成するためウィザードが用意されていますので、そのウィザードを通して 作成するポリシーを誰に対して適用するのか?アプリケーションの利用を許可 or 拒否するのか?アプリケーションをどのように条件で制御するのか? を設定する事が出来るようになっています。

では、このウィザードを利用した AppLocker によるアプリケーションの制御に触れて行きたいと思いますが、

今回はここまでとさせて頂き、次回ではより詳しく AppLocker の導入方法について触れていきたいと思います。

ご期待下さい!