Companyရဲ့ အရေးကြီးတဲ့ data တွေကို secure ဖြစ်အောင် ဘာနဲ့စသင့်လဲ၊ ဘယ်လိုလုပ်သင့်လဲ - Part 1

ဘယ်လို Company မှာမဆို အရေးကြီးတဲ့ Business Data တွေ Confidential Sensitive Data တွေ အနည်းနှင့် အများတော့ ရှိပါတယ်။ အဲဒီ data, servers and information တွေကို access ရနေတဲ့ User Accounts တွေ Devices တွေရှိပါတယ်။ Information Leak မဖြစ်အောင် အဲလိုအရေးကြီးတဲ့ data တွေကို access ရနေတဲ့ Privileged Account တွေကို လုံခြုံအောင် Secure လုပ်ဖို့ဆိုတာ Cyber Security ရဲ့ ပထမဆုံး ခြေလှမ်းပဲဖြစ်ပါတယ်။ ကျနော် အဓိကထားပြီးရေးသွားမှာကတော့ အဲဒီခြေလှမ်းအစဖြစ်တဲ့ အရေးကြီး အကောင့်တွေ ကို ဘယ်လိုလုံခြံအောင်လုပ်မလဲဆိုတဲ့ Secure Privileged Access အကြောင်းပဲဖြစ်ပါတယ်။

Secure Privileged Access က ဘာလို့အဲလောက်တောင် အရေးကြီးတာလဲ။ ယနေ့ခေတ် Company တိုင်းလိုလိုမှာ Domain Admin, Local Admin, Exchange Admin, Application and Database Admin အစရှိသဖြင့် Admin Accounts အများကြီးရှိပါတယ်။ အဆိုပါ Account တွေဟာ company တစ်ခုရဲ အရေးကြီးတဲ့ အစိတ်အပိုင်းတွေကို access ရထားတဲ့ Powerful Account တွေဖြစ်ပါတယ်။ အဲဒီအကောင့်တွေဟာ company၏ အသက်သွေးကြောဖြစ်တဲ့ Business Data တွေ၊ Important Information တွေကို အဓိက access ရနေတာကြောင့် မတော်တဆများ အကောင့်ခိုးခံလိုက်ရပါက ဘယ်လောက်တောင်ဆုံးရှုံးမှု များလဲဆိုတာ မပြောနိုင်ပါဘူး။ ယခင်တုန်းက ကျတော်တို့ မြန်မာနိုင်ငံမှာ data တွေက ဗီဒိုထဲမှာပဲရှိတော့ ဒါကို လုံခြံုအောင် ဘယ်လိုလုပ်ရမလဲ။ သော့တွေခေတ်မယ် လုံခြံုတဲ့ အခန်းမှာထားမယ်။ CCTV တပ်ထားမယ် အစရှိသဖြင့် လုံခြံုရေးတွေ လုပ်ရပါတယ်။ ပြောင်းလဲလာတဲ့ IT ခေတ်ကြီးမှာလည်း အဆိုပါ ဗီဒိုထဲက data တွေဟာ ဖြည်းဖြည်းခြင်း Servers တွေပေါ်ရောက််ကုန်ပါတယ်။ အဲဒီအခါ data insight ရှာဖွေရတာလွယ်ကူလာမယ်။ အလုပ်လုပ်တာ မြန်ဆန်လာမယ်။ လိုအပ်တဲ့အချိန်ဘယ်နေရာကနေမဆို access လုပ်လို့ရမယ်ဆိုပြီး company ရဲ့ business တွေကိုမြန်ဆန်လွယ်ကူလာအောင် IT နည်းပညာတွေက အများကြီး အထောက်အကူပြုလာခဲ့ပါတယ်။ Modern IT World မှာ ပြောင်းလဲလာတာနဲ့အမျှ risk တွေကလည်း ပိုများလာပါတယ်။ ဒါကြောင့် ဒီလို server ပေါ်ရောက်သွားတဲ့ data တွေကို ကာကွယ်ဖို့ security ကလည်း အရေးကြီးလာခဲ့ပါတယ်။

ကျနော်တို့ ယခင် Traditional Security တွေအရ Firewall တွေထားမယ်။ Organization တစ်ခုရဲ့ ingrass, egrass network point တွေကိုပဲ focus လုပ်တဲ့ primary network security တွေကို အဓိကထားခဲ့ပါတယ်။ ဒါပေမယ့် ပြောင်းလဲလာတဲ့ Modern Cloud World မှာ Traditional Security နဲ့ မလုံလောက်တော့ပါဘူး။ Network Security ကို မလိုအပ်ဘူးပြောတာမဟုတ်ပါဘူး။ Network Security ကလည်း အဓိကနေရာက အရေးကြီးတုန်းပါပဲ။ အဲဒါအပြင် တခြား security တွေပါ လိုအပ်လာပြီလို့ ပြောခြင်းဖြစ်ပါတယ်။ ဘာကြောင့်လဲဆိုတော့

1- Organization တွေဟာ ကိုယ့်ရဲ့ data တွေ resources တွေကို ယခင်လို traditional network boundary မှာပဲ ထားမှာမဟုတ်တော့ပါဘူး။ Cloud မှာထားမယ်၊ Access Anywhere အတွက် outside organization မှာ Hosting လုပ်မယ် အစရှိသဖြင့် ပြောင်းလဲလာခဲ့တယ်

2- Data တွေကို ယခင်က ကိုယ်ပိုင် Network သို့မဟုတ် VPN Network မှာပဲ ရုံးကပေးထားတဲ့ Computer တွေနဲ့ပဲ Access လုပ်ကြပေမယ့် ပြောင်းလဲလာတဲ့ ယခုခေတ်မှာတော့ Access Anywhere ဘယ်နေကမဆို သုံးကြမယ်၊ ရုံးမှာပဲ ထိုင်သုံးတဲ့ ခေတ်မဟုတ်တော့ပါဘူး။ company ကပေးတဲ့ devices တွေအပြင် Mobile Phones and Tablets တွေနဲ့ data, email တွေ access လုပ်မယ်။ BYOD လို့ခေါ်တဲ့ Bring your own device Android, IOS, Windows အစရှိတဲ့ ကိုယ်ပိုင် Devices တွေနဲ့ Access လုပ်တဲ့အခါ အဆိုပါ Personal Devices တွေက jailbreak, root လုပ်ထားချင်ထားမယ် Secure ဖြစ်ချင်မှဖြစ်မယ် မသိနိုင်ပါဘူး။

3- Hacker တွေကလည်း ယခင်လို Network ကနေ တိုက်ခိုက်မယ့်အစား IT Knowledge မရှိတဲ့ ပုံမှန် end user accounts တွေ devices တွေကို Phishing, Web and email Attack တွေနဲ့ အဓိကထားပြီး ယခုခေတ်မှာ တိုက်ခိုက်လာပါတယ်။ ဒီလိုတိုက်ခိုက်တာ သူတို့အတွက် ပိုမိုလွယ်ကူပြီး ပိုထိရောက်ပါတယ်။ ဘာကြောင့်လဲဆိုတော့ ပုံမှန် normal user တစ်ယောက်အနေနဲ့ fake link တစ်ခုကို အမှန်လား virus လား ကွဲပြားသိနိုင်ဖို့ ခက်ခဲပါလိမ့်မယ်။

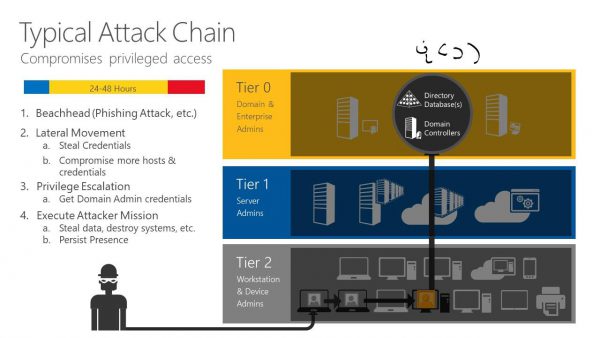

Cyber-Attackers တွေ Hacker တွေဟာ Phishing attack လိုမျိူး fake email link တွေ attachment တွေသုံးပြီး ဘယ်လို user မျိူးမဆို target ထားပြီး အရင်ဆုံး တိုက်ခိုက်လေ့ရှိပါတယ်။ Normal User တစ်ယောက်က အဲဒီလင့်ကို မတော်တဆ သွားဖွင့်ကြည့်မိလိုက်ပြီဆိုရင် ကိုယ်တောင် မသိလိုက်ရပဲ background Script run သွားပြီး အကောင့်က ချက်ချင်းပါသွားမှာဖြစ်ပါတယ်။ ထိုမှတစ်ဆင့် အကောင့်ပိုင်ရှင်ရဲ့ Device ကိုခိုးမယ် ပြီးရင် Network Card ကနေမှ တစ်ဆင့် Pass-the-hash and Pass-the-Ticket တို့လို နည်းပညာတွေသုံးပြီး network တစ်ခုလုံးကို ခိုးဖို့ကြိုးစားမှာဖြစ်ပါတယ်။ အဲဒီအချိန်မှာ Domain Server သာ Windows update patch ဖို့နောက်ကျနေခဲ့မယ် ဒါမှမဟုတ် လုံးဝ patching မလုပ်ထားဘူးဆိုရင် အဲဒီ domain controller ကို အသာလေး ခိုးပြီး Domain Admin အကောင့်ကို အလွယ်လေး ခိုးလို့ရနေပါပြီ။

ပုံ(၁)မှာ ကြည့်လိုက်ပါက Active Directory Administrative Tier ၃ခုရှိပါတယ်။ အောက်ဆုံး tier 2 က Workstation and Device Admin ဖြစ်ပြီး Hacker တွေအရင်ဆုံး ရဖို့ ကြိုးစားတဲ့ Tier ဖြစ်ပါတယ်။ Tier 1 မှာတော့ Server Admin ရှိပြီး နောက်ဆုံး Tier 0 ကတော့ Domain and Enterprise Admin အကောင့်တွေရှိပါတယ်။ Hacker တွေဟာ Normal အကောင့်မှတစ်ဆင့် Workstation Admin ပြီးတော့ Server Admin, Domain and Enterprise Admin တွေကို တစ်ဆင့်ပြီး တစ်ဆင့် Tier တစ်ခုပြီး တစ်ခု ခိုးဖို့ ကြိုးစားမှာပါ။ 1st step အနေဖြင့် Phishing အစရှိတဲ့ နည်းပညာသုံးပြီး ဘယ်လိုအကောင့်မျိူးမဆိုခိုးမယ်။ 2nd step Lateral Movement လို့ခေါ်တဲ့ one workstation to another workstation တစ်ခုပြီး တစ်ခုခိုးမယ်။ Parallel movement လို့လဲခေါ်ပါတယ်။ ဥပမာ hacker တစ်ယောက်က Workstation တစ်ခုရဲ့ local admin password ကိုခိုးလို့ရပြီဆိုရင် အဲဒီ password ကိုပဲသုံးပြီး အခြား workstations တွေရဲ့local admin ကိုပါဆက်ခိုးမှာပါ။ Workstations တိုင်းလိုလို local admin account ကို password တစ်မျိူးထဲထားလေ့ရှိတဲ့ ကျတော်တို့လို IT သမားတွေရဲ့ common mistake ကို အဓိကထားပြီး တခြား workstation တွေကို Hackerတွေ အလွယ်တကူခိုးယူနိုင်ပါတယ်။ ထိုမှတစ်ဆင့် Privilege Escalation လို့ခေါ်တဲ့ Powerful Account တွေကို ဆက်ခိုးမယ် ပြီးရင် data တွေ system တွေကို ဖျက်ဆီးတော့မှာဖြစ်ပါတယ်။

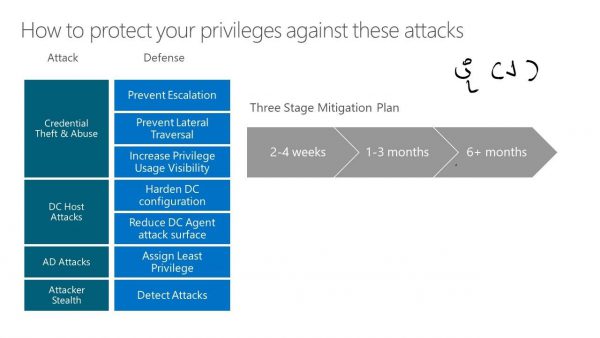

Microsoft ရဲ့ recommended Road Map အနေနဲ့ကတော့ အခြေခံ Security အုတ်မြစ်ကို တည်ဆောက်ဖို့ Phase ၃ခု ခွဲထားပါတယ်။ အဓိက ၄နေရာကို phase ၃ခုခွဲပြီး ကာကွယ်မှာဖြစ်ပါတယ်။ Credential Account Area, Domain Controller Attack Area, Active Directory Attack နဲ့ Stealth အစရှိသည့် Area ၄ခုကို ပထမဆုံး ကာကွယ်မှာဖြစ်ပါတယ်။ (ပုံ ၂ ကိုကြည့်ပါ)

Phase 1 - ပထမ phase ကိုတော့ ၂ပတ်ကနေ ၄ပတ်အတွင်း ပြုလုပ်ဖို့ recommend ပေးထားပါတယ်။ ဒီ phase မှာ Hackers တွေအများဆုံး အသုံးပြုလေ့ရှိတဲ့ technique တွေကို ကာကွယ်ဖို့ Defense System အမြန်ုဆုံး တည်ဆောက်ရမှာဖြစ်ပါတယ်။

Phase 2 - ဒုတိယ phase ကိုတော့ ၁လ ကနေ ၃လအတွင်း ပြုလုပ်ဖို့ recommend ပေးထားပါတယ်။ Admin Account တွေကို Protect လုပ်ဖို့အတွက်အဓိကထားပြီး ကာကွယ်မှာဖြစ်ပါတယ်။ အဆိုပါ Admin Accounts တွေကို control လုပ်လို့ရမယ့် security တွေ မြင့်တင်မှာဖြစ်ပြိး သူတို့၏ လုပ်ဆောင်မှုမှန်သမျှ visibility ရှိအောင် ပြုလုပ်မှာဖြစ်ပါတယ်။

Phase 3 - တတိယ phase ကိုတော့ ၆လအထက်ကစပြီး ပြုလုပ်ဖို့ recommend ပေးထားပါတယ်။ Cyber Defense တွေကို စနစ်တကျ တည်ဆောက်မှာဖြစ်ပါတယ်။

အထက်ပါ Phase 3 ခုရဲ့ အသေးစိတ် steps တွေကိုတော့ နောက်လာမယ့် Part 2 မှာ ဆက်လက်ဖော်ပြပေးပါ့မယ်။ Admin Account တွေကို ဘယ်လိုခွဲထားသင့်လဲ၊ Domain Controller ကို Access ရနေတဲ့ Devices တွေ Domain Admin Account တွေကို ဘယ်လို secure လုပ်မလဲ၊ Jump Host တွေထားသင့်လား၊ Server တွေကို ဘယ်လို Hardening လုပ်သင့်လဲ၊ Multi-factor Authentication သုံးမလား၊ Admin Forest တွေကို ခွဲထားသင့်လား အစရှိသည့် အသေးစိတ် Security Steps တွေကို Part 2 မှာ ဆက်လက်ဖော်ပြပေးပါမယ်။