ADFS (6) – Rozšířené nastavení ADFS - pokračování

1 Úvod

V minulých dílech jsme nastavili ADFS tak, aby vyhovovalo produkčnímu nasazení. V tomto díle si ukážeme další scénáře omezení přístupu autentizace přes ADFS a propojení ADFS se software třetích stran.

2 Rozšířené nastavení ADFS

2.1.1 Omezení autorizace na rozsah IP adres

ADFS umožňuje zakázat autentizaci uživatelů z definovaného rozsahu IP adres. Nastavení se opět provádí přes Client Access Policies. V tomto scénáři se zaměříme na povolení autentizace pouze uživatelů z vnitřního rozsahu IP adres (kompletní postup zde)

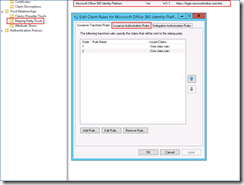

Ze zadání vyplývá, že bude potřeba nastavit Relaying Party Trust pro Office 365 tak, aby se podařilo autentizovat pouze uživatelům, jejichž klient se nachází ve vnitřní síti. Nastavení se provádí přes AD FS Management -> Trust Relationships -> Relaying Party Trusts ( vybere se správný trust, u kterého je potřeba provést výše zmíněné omezení) -> záložka Issuance Authorization Rules

Na záložce Issuance Authorization Rules -> Add rule

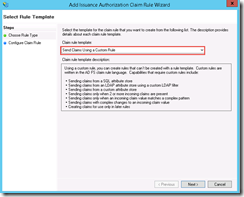

Pro pravidlo se vybere Custom Rule

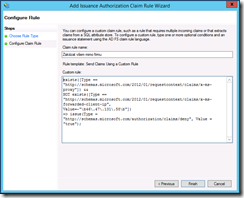

Po zadání zobrazovaného jména pravidla je potřeba dodat pravidlo, které definuje SAML jazykem, že IP adresy neshodující ses veřejnou IP adresou (nebo rozsahem) zákaznické sítě, způsobí vystavení claimu Deny.

Příklad: Hodnota regulárního výrazu jedné veřejné IP adresy Domény salonovi.cz je v REGEX syntaxi vytvořena následovně. Pokud potřebujeme definovat více IP adres, znak ”|” tvoří logický operátor nebo.

Pro veřejnou IP adresu SALONOVI.CZ je tedy pravidlo definováno v příkladu:

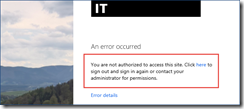

Testy přístupu do Office 365 z jiné veřejné IP adresy není možný:

Po přidání uživatele do skupiny je výsledkem:

2.1.2 Propojení ADFS se Software třetích stran

ADFS umožňuje komunikaci libovolných služeb, jež podporují SAML. Obecně platí, že je potřeba nastavit software třetí strany tak, aby byla autentizace směrována na ADFS. Na ADFS je potřeba vytvořit Relaying Party Trust, který bude přijímat požadavky na autentizaci a vystavovat patřičné claimy. Claimy se definují v Claim Rule Editoru.

V našem příkladu se zaměříme na propojení ADFS a Exchange 2016 OWA a ECP. K propojení Exchange 2016 a ADFS je potřeba

2.1.2.1 Vytvořit na ADFS manuálně Relaying party trust pro ECP a OWA

Do Relaying Party Identifiers se zadává LB adresa pro klientský přístup k OWA

Na záložce Endpoints vybíráme WS-Federation Passive Endpoints (Vybíráme passive proto, že prohlížeč je na ADFS přesměrován. Následně s autentizačním tokenem je přesměrován zpět na OWA/ECP url)

Do Claim rules zadáme dvě custom pravidla. První pravidlo vystavuje claim s primarySID.

Druhé pravidlo přidává claim s UserPrincipalName.

Vystavené claimy Exchange 2016 použije k připojení ke správnému mailboxu.

2.1.2.2 Konfigurace na Exchange 2016

Na straně Exchange nastavíme ADFS server, který bude používán k autentizaci uživatelů, URI, pro která se bude ADFS autentizace používat a certifikát, použitý pro ADFS.

Povolíme autentizaci ADFS a zakážeme ostatní ve virtuálních adresářích ECP a OWA.

Restartujeme IIS a můžeme testovat. Postup platí i pro Exchange 2016 a je možné jej najít zde.

2.1.3 Zamezení zamknutí účtu z extranetu

Při autentizaci pomocí ADFS je možné se přihlásit k interním službám i z internetu. Hrozí zde tedy šance, že při útoku ve formě autentizačních požadavků budou vaše účty zamčeny. Těmto útokům se dá bránit konfigurací ADFS. ADFS musí obsahovat ADFS Proxy, která v tomto případě zamezí uživatelskému požadavku na autentizaci kontaktovat DC po určité časové okno (ExtranetObservationWindow), pokud uživatel v externí síti zadal špatné heslo vícekrát, než je určeno v parametru ExtranetLockoutThreshold. Více se lze dočíst zde.

V příštím díle se zaměříme na ADFS a multifaktorovou autentizaci.

- Zbyněk Saloň, KCPS CZ