Microsoft Advanced Threat Analytics

Více než 200 dnů. To je průměrná doba, po kterou se v průměru útočníci dokáží pohybovat po firemní IT infrastruktuře a sbírat citlivá data, než jsou odhaleni nebo než zaútočí plnou silou. Jak tuto dobu zkrátit řádově na minuty a zabránit útoku hned v jeho prvopočátku? Pomocí Microsoft Advanced Threat Analytics (ATA).

Co ATA nabízí a jakým způsobem funguje

Máte kreditní kartu? A stalo se vám na dovolené v zahraničí, že vám karetní společnost oznámila pravděpodobné zneužití karty a její blokaci? Protože karetní společnost ví, že rádi jezdíte k moři evropskému a nikoliv asijskému. Tak na podobném principu zkráceně ATA funguje.

ATA nabízí bezpečnostním manažerům i správcům IT získat přehled a ochránit firemní zdroje před útočníky zvenku i zevnitř organizace pomocí detekce známých vektorů útoků i analýzou chování prostředí, uživatelů a zařízení ve firemní síti. Díky strojovému učení dokáže odfiltrovat falešné upozornění a umožňuje se soustředit na to podstatné.

76 procent útoků na společnosti, jejich systémy a data je realizováno pomocí kompromitovaných přihlašovacích údajů. Ty útočník získá často nejen metodami ryze technickými jako je instalace malware přes nechráněnou USB klíčenku či webovou stránku, ale i metodami sociálního inženýrství.

ATA dokáže detekovat útoky zvenčí ještě dříve, než dokáží způsobit reálné škody, ale také detekovat potencionální nebezpečí od vnitřních útočníků. Tato detekce je pro útočníka zcela neviditelná, pokud již nemá nad prostředím plnou kontrolu. ATA analyzuje přenos dat na síti vůči doménovým řadičům a nezasahuje tak do běžného provozu instalací agentů nebo drahými sondami. ATA tedy běží zcela nezávisle na existujícím prostředí.

ATA pro své fungování používá strojové učení a analýzu chování, které je vyhodnoceno právě pro konkrétní organizaci. Sbírány jsou ovšem také anonymní údaje a vektory útoků, které společnost Microsoft sbírá napříč službami Azure Active Directory, tedy Office 365 a Azure. ATA dokáže spolupracovat se SIEM nástroji a dokáže z nich informace získat a využít, nebo jim je poskytnout. Oproti nim ovšem nevyžaduje definovat škodlivé scénáře a pracuje po instalaci okamžitě po stránce standardních detekcí. Po stránce učení se chování uživatelů potřebuje minimálně tři týdny, aby dokázala efektivně označit falešná upozornění.

Zásadní výhodou oproti ostatním řešením ATA nabízí ve formě doporučení, které jsou administrátorovi předkládána v případě odhalení potencionálně škodlivé aktivity. Tyto doporučení se skládají od těch zjevných jako je odpojení podezřelého počítače, reset uživatelského účtu až po podrobnější scénáře analýzy neobvyklé aktivity. I přehledné grafické prostředí, které nabízí pohled na útok z hlediska časové osy, pomáhá rychlé eliminaci rizik. Jednotlivé události a notifikace o nich mohou být předávány správným lidem ve správný čas.

Detekce potencionálních útoků

Jaké metody detekce škodlivých činností ATA používá? Není jich málo, představíme si ty nejdůležitější z nich. Tento výčet není kompletní a je s každou novou verzí ATA doplňován o nové definice.

Průzkum prostředí

Jak léty zažitá a ověřená vojenská praxe praví, většina útoků začíná průzkumem prostředí, zjištěním informací o jeho struktuře, fungování a potencionálních slabých místech, které je možné dále ke škodlivé činnosti zneužít. ATA umí tyto aktivity odhalit a tak útok odrazit hned v jeho počátcích. K používaným detekčním mechanismům patří například:

· Testování existence účtů: Používání Kerberos či jiných protokolů k vyčtení informací, zda existuje daný doménový účet a to i v případě, kdy událost není zaznamenána přímo na doménovém řadiči. Detekována je také snaha získat seznam všech existujících účtů či účtů se speciálními oprávněními.

· Testování existence síťových relací: Vyčtení otevřených síťových relací na straně serverů pomáhá útočníkům identifikovat uživatele a jejich IP adresy. Případně využít nechráněných SMB relací či získat přístup k servisním účtům, které je využívají.

· Vytěžování DNS záznamů: Informace z DNS mohou pomoci útočníkům pomoci identifikovat servery i někdy i klienty a jejich mapování na IP adresy. Nejdůležitější servery a služby jsou pomocí DNS snadno identifikovatelné.

Kompromitace přihlašovacích údajů

K odhalení kompromitovaných přihlašovacích údajů uživatelů či služeb ATA používá nejen techniky strojového učení nad chováním uživatelů konkrétní organizace, ale také metody detekce běžných útoků oproti identitám.

· Lámání hesel: Snaha o prolomení hesla pomocí slovníkových či útoků hrubou silou.

· Přenos hesla nezabezpečenou metodou: Pokud je heslo odesláno nechráněně jen ve formátu čistého textu, je velmi snadné jej odchytit a zneužít. Toto chování je detekováno a správce má tak možnost včas upravit chování systému.

· Podezřelé aktivity vůči Honey Token účtu: Pomocí falešných účtů je možné nalákat útočníka právě na tyto účty, které se tváří jako účty s vysokými oprávněními nebo s přístupem k potřebným datům, které mohou být pro potencionální útočníky zajímavé.

· Neobvyklé užití ověřovacích protokolů: Regulérní aktivity přihlašování využívají standardní set metod a protokolů. Jen několik z nich je ovšem skutečně zapotřebí pro úspěšné přihlášení. Naproti tomu útočníci často využívají odchylek od běžné implementace, aby dokázali využít získané přihlašovací údaje.

· Neoprávnění požadavky na Data Protection API (DPAPI): V doménovém prostředí je tato služba využívána aplikacemi pro bezpečné uložení klíčů pro obnovení informací po ztrátě hesla uživatele, jako jsou uložená hesla k webovým aplikacím, k síťovým jednotkám a dalším doménovým zdrojům. Útočníci se snaží této služby využít a získat tak možnost dešifrovat bezpečně uložené přístupové údaje napříč doménovými počítači.

· Neobvyklé chování: Při útoku zvenčí, ale i zevnitř organizace, dochází často k využití získaných přístupových údajů mimo obvyklé způsoby a časy užití. Jedná se o přihlašování k novým zdrojům, serverům, mimo běžné hodiny, z jiných zdrojů či jinými technikami. ATA také detekuje důležité a sensitivní účty přes jejich členství ve speciálních skupinách s vyššími právy, ke kterým patří například Domain Admins. Ty jsou pak sledovány s vyšším stupněm kontroly. Abnormality jsou hlášeny administrátorovi.

Technické útoky

Mezi nejjednodušší metody útoku patří využití veřejně známých nástrojů.

· Pass the Ticket: V tomto případě útočník získá Kerberos tiket z jednoho počítače a použije ho k získání přístupu k jinému počítači, kdy se vydává za jinou identitu.

· Pass the Hash: Útočníkovi se podaří získat NTLM hash identity a pomocí NTLM ověření se pokouší získat přístup k dalším zdrojům na síti.

· Over-Pass the Hash: Útočník použije získaný NTLM hash pro Kerberos ověření a získá validní TGT tiket, který následně použije k validnímu ověření pod zfalšovanou identitou.

· Neobvyklé chování: I u těchto útoků je detekováno a analyzování nestandardní chování mezi jednotlivými uživateli, počítači, síťovými zdroji a službami.

Elevace oprávnění

K další skupině častých útoků je využití bezpečnostních chyb v produktech, které dosud nebyly opraveny instalací aktualizace, nebo technickým zneužitím běžné metody přihlášení.

· MS14-068 Forged PAC: Útočník vloží do validního TGT tiketu informace, že identita má přístup k dalším zdrojům, ke kterým ve skutečnosti od organizace přístup nemá.

· MS11-013 Silver PAC: Při tomto druhu útoků je využívána chyba, kdy je na doménovém řadiči zneužita chyba v implementaci Kerberos ověřování a útočník tak získává vyšší oprávnění přímo na doménovém řadiči.

Převzetí prostředí

Tyto metody spočívají v získání totální kontroly nad prostředím oběti, kdy tato nemá o nekalé aktivitě jakoukoliv informaci a již nemá efektivní možnost se ji nadále bránit.

· Skeleton Key Malware: Útočník instaluje na doménový řadič malware, který dovoluje přihlašování jak legitimním účtům, tak libovolným účtům útočníka bez jejich identifikace či logování.

· Golden Ticket: V tomto případě útočník získává heslo ke speciálnímu účtu KBTGT pro Kerberos ověřování. S ním pak může vytvořit platný TGT tiket kdykoliv a získat přístup k libovolnému zdroji v síti.

· Vzdálené spuštění (Remote Execution): Vzdálené spuštění kódu přímo na doménovém řadiči poskytuje útočníkovi možnost provést téměř libovolné akce vůči doménovému prostředí.

· Replikace domény: V doménovém prostředí dochází regulérně k replikaci informací mezi doménovými řadiči. Útočník se snaží získat kopii repliky, aby měl přístup k informacím v ní uloženým, jako jsou hashe hesel. Tuto repliku pak může libovolně zkoumat off-line i bez aktuálního a aktivního přístupu do prostředí.

Architektura řešení

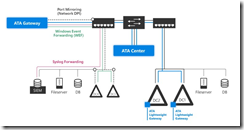

Celé řešení se skládá z několika komponent.

· ATA Center přijímá a zpracovává data z ATA Gateway a ATA Lightweight Gateways. Na tomto místě je databáze a webová konzole pro správu nad IIS. Tato komponenta se stará o komunikaci se SIEM řešením a e-mailové notifikace.

· ATA Gateway pak jako samostatný server zpracovává síťový provoz vůči doménovému řadiči a zpracovaný jej odesílá do ATA Center. Pro fungování využívá mirroringu síťového provozu na síťové úrovni.

· ATA Lightweight Gateway je alternativou k plnohodnotné ATA Gateway, která vyžaduje samostatný server. Tato se instaluje přímo na doménový řadič.

Celé nasazení se tedy skládá vždy z jedné ATA Center instalaci a jedné či několika ATA Gateway v plnohodnotné edici či Lightweight verzi. Instalace je možná do virtuálních strojů a podporován je Windows Server 2012 R2 a novější.

Obrázek 1 – Architektura ATA

Nasazení a užití

Nasazení ATA není záležitostí týdnů, ale hodin. Stejně tak naučit se orientovat v konzoli správce.

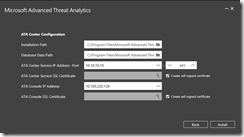

Instalace

Po stažení instalačních souborů je nutné nejdříve vytvořit, nainstalovat a nakonfigurovat první ATA Center server. Po spuštění instalace je doporučeno ponechat automatickou aktualizaci produktu a zvolit uložení databáze, komunikačních portů, IP adresy a SSL certifikátu pro administrační konzoli. Pokud jej nechcete kupovat a nemáte interní certifikační autoritu, pak je použit automaticky vygenerovaný.

Obrázek 2 – Instalace ATA Center

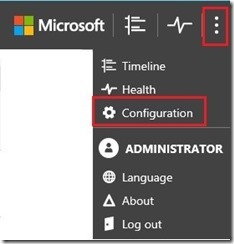

Po dokončení instalace a spuštění konzole pro správu je možné nastavit uživatelské účty, kterou budou mít do konzole přístup. Z menu pak stáhneme konfigurační balíček pro ATA Gateway. Ten je jedinečný a obsahuje potřebné soubory a konfiguraci pro připojení k ATA Center.

Obrázek 3 – Menu administrace ATA

Při konfiguraci samotné ATA Gateway pak vložíme informace o analyzovaném doménovém řadiči a informace o připojení k ATA Center. Po uložení konfigurace začne brána po několika minutách komunikovat s ATA Center. Posledním krokem je pak konfigurace samotných detekcí, e-mailových notifikací, napojení na SIEM a aktivace produktu, pokud jste jej instalovali za účelem produkčního nasazení.

Obrázek 4 – Konfigurace ATA Center

Je hotovo. A nyní můžeme začít testovat jednotlivé detekce, například pomocí vzdáleného spuštění přes příkazy PSEXEC nebo vyčítáním DNS záznamů přes NSLOOKUP. ATA začne okamžitě detekovat problémy na doménových řadičích a v prostředí. Ovšem detekce na základě chování uživatelů začnou plně fungovat až po určité době, tou jsou tři týdny, pro větší a komplexní prostředí může být i lehce delší.

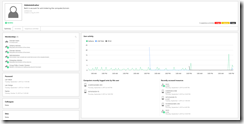

Administrace

V přehledu administrátora máme k dispozici dva typy pohledů, jeden na seznam typů událostí a druhý na časovou osu aktivit a útoku. V horní časti konzole je k dispozici vyhledávání objektů v doméně jako jsou počítače, uživatelé, skupiny a servery, to pro zobrazení detailů o konkrétním objektu. V levé části je pak přehled typů upozornění. Největší část samozřejmě představuje panel s podrobnostmi o aktivitě. Obsahuje relevantní informace o aktivitě a jejím typu, grafickou reprezentaci aktivity a doporučené kroky pro správce. Jednotlivé prvky jsou interaktivní a dokáží nabídnout další detail po označení.

Obrázek 5 – Rozhraní pro správu ATA

Při práci s jednotlivými aktivitami pak můžeme označovat jejich aktuální status, exportovat jejich seznam do tabulky či přidat vlastní poznámky, odeslat e-mailem. Pokud se jedná například o detekci na základě strojového učení chování uživatelů, lze danou akci označit jako bezpečnou tak, aby příště již nebyla reportována.

Obrázek 6 – Detail objektu v ATA

Jak produkt pořídit

ATA lze zakoupit samostatně, nebo v rámci ucelených licenčních a technicky se doplňujících balíčků Enterprise Client Access Licence (CAL) Suite, Enterprise Mobility Suite (EMS) či Enterprise Cloud Suite (ECS). Na základě dané licence lze pak licencovat jednotlivé uživatele, OSE či zařízení. Samostatný nákup není zrovna levnou záležitostí, nicméně v rámci licenčních balíčků je již cena velmi zajímavá až přímo bezkonkurenční, pokud uvážím, jaké technologie získávám například nákupem v EMS.

Závěrem

Ovšem pamatujte, ATA je pouze jedním dílem celé skládanky možných bezpečnostních opatření, které lze a je doporučeno implementovat. Komplexní ochrana začíná od konfigurace klientských stanic a doménových politik, šifrováním dat, přes organizační opatření a školení uživatelů, až po nasazení přihlašování druhým faktorem a ochranu obsahu dokumentů. Nicméně i bez nich dokáže ATA pomoci a zásadně zvýší IT bezpečnost ve vaší organizaci.

Chcete zvýšit zabezpečení firemní IT infrastruktury a ochránit cenná firemní data? Obraťte se s důvěrou na KPCS CZ. Naši specialisté pomohou s implementací nejmodernějších technologií jako je ATA, ale i služeb Azure AD Premium, Microsoft Intune či Azure Rights Management.

- Petr Vlk ( KPCS CZ )

Mohlo by vás též zajímat: