Azure Point-to-Site VPN

Point-to-Site VPN umožňuje připojení koncového zařízení odkudkoliv do vytvořené virtuální sítě. Pro připojení se používá VPN klient, který je součástí Windows. Součástí konfigurace je instalace certifikátu a balíku konfigurace VPN klienta, který obsahuje veškerá nastavení pro připojení.

Podporovanými operačními systémy jsou Windows 7, Windows 8, Windows 8.1, Windows 10, Windows Server 2008 R2, Windows Server 2012 a Windows Server 2012 R2. Jiné systémy nejsou v tuto chvíli podporované. Klientská aplikace pro VPN je dostupná v 32bit i 64bit verzi.

Podporováno je připojení až 128 VPN klientů v jednu chvíli.

Certifikáty je možné použít vlastní včetně kořenového certifikátu (tzv. self-signed certifikáty). Kořenový certifikát se nahraje do Azure, kde může být až 20 kořenových certifikátů.

Jako protokol je použitý SSTP (Secure Socket Tunneling Protocol), který se tváří jako HTTPS spojení. Díky tomu spojení projde i přes různé proxy a firewally.

Vytvoření virtuální sítě

Přihlaste se do Azure Classic portálu (starý portál) na adrese manage.windowsazure.com

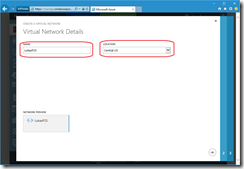

V levém dolním rohu klikněte na New – Network Services – Virtual Network. Poté klikněte na Custom Create a vyplňte Name a Location. Name je jméno sítě, slouží pouze pro Vaši identifikaci. Locationje datacentrum, ve kterém VPN poběží. Měla by to být lokace geograficky nejblíže k místu, kde se k VPN budete připojovat, případně kde běží Vaše virtuální infrastruktura.

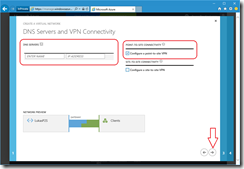

Na další stránce průvodce DNS Servers and VPN Connectivity vyplňte adresy DNS serverů, které se mají pro VPN používat. Pokud chcete používat Azure DNS, nevyplňujte žádné informace. Dále označte možnost Configure a point-to-site VPN.

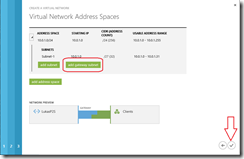

Na stránce Point-To-Site Connectivity specifikujte rozsah IP adres, který chcete používat pro VPN. Je důležité, aby se zvolený rozsah nekryl s lokálním rozsahem používaným v lokální síti. Do Address Spacezadejte počáteční IP adresu a počet adres (CIDR formát). Další rozsahy není nutné přidávat, pokud to situace nevyžaduje.

Na stránce Virtual Network Address Spaces specifikujte rozsah adres, který bude přidělovaný koncovým zařízením při připojení k VPN. Zde je opět důležité, aby adresy nekolidovaly s lokálně používanými. Pro Point-to-Site VPN je nutné používat gateway subnet, proto ho také přidejte.

Vytvoření dynamic routing gateway

V Azure Classic portálu v části Networks si otevřete síť, kterou jste právě vytvořili a přejděte na záložku Dashboard a ve spodní nabídce klikněte na Create Gateway a počkejte cca 15 minut, než se gateway vytvoří.

Vytvoření certifikátu

Certifikáty se používají pro autentifikaci klientů.

Pokud nepoužíváte enterprise certifikační řešení, budete si muset vytvořit self-signed root certifikát. První možností pro tvorbu certifikátu je nástroj Certificate Creation Tool (makecert.exe), který je součástí Visual Studia nebo Windows SDK.

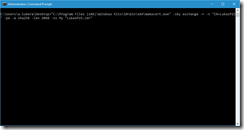

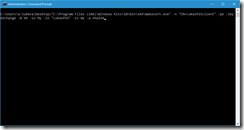

V příkazové řádce spusťte následující:

makecert -sky exchange -r -n "CN=CertifikatP2S" -pe -a sha256 -len 2048 -ss My "CertifikatP2S.cer"

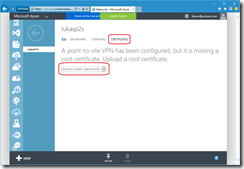

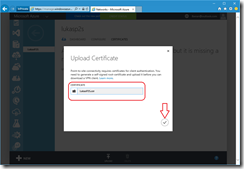

Upload certifikátu do Azure

Vygenerovaný root certifikát ze souboru .cer je potřeba nyní nahrát do Azure. Na záložce Certificates v naší virtuální síti klikněte na Upload a root certificatea vyberte vytvořený certifikát.

Vytvoření klientského certifikátu

Nyní je potřeba z kořenového certifikátu vytvořit klientský certifikát, který budou používat klienti pro ověřování.

Na počítači, kde jste generovali kořenový certifikát, v příkazové řádce zadejte následující:

makecert -n "CN=CertifikatP2Sclient" -pe -sky exchange -m 96 -ss My -in "CertifikatP2S" -is my -a sha256

Důležitý je parametr -in, kterým specifikujete dříve vygenerovaný kořenový certifikát.

Všechny certifikáty jsou uloženy ve správci certifikátů (certmgr.msc) na lokálním počítači.

Výše uvedeným způsobem je možné vygenerovat neomezené množství klientských certifikátů. Doporučení je, aby každý klient připojující se k VPN měl svůj vlastní vygenerovaný certifikát, aby klienti nesdíleli své certifikáty.

Pokud budete klientské certifikáty exportovat z úložiště, je potřeba je exportovat včetně privátního klíče.

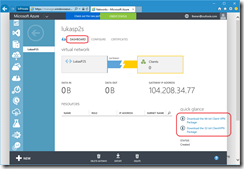

Vytvoření klientského konfiguračního balíčku pro VPN

Ve správci virtuálních síti ve starém Azure portálu je v pravé části Dashboardu na výběr klientský konfigurační balíček pro 32bit i 64bit systémy. Podporované jsou Windows 7 až Windows 10 a Windows Server 2008 R2 až Windows Server 2012 R2.

Vytvoření balíčku může trvat několik minut. Po vytvoření je možné balíček stáhnout a nainstalovat. Před instalací balíčku by měl být na počítači nainstalovaný klientský certifikát.

Balíček provádí pouze konfiguraci VPN připojení, neinstaluje do počítače žádný další software.

Instalace konfiguračního balíčku a připojení k VPN

Po stažení konfiguračního balíčku ve formě .exe souboru je možné spustit konfiguraci. Důležité je, že stažený .exe soubor není podepsaný společností Microsoft, proto se může zobrazit varování o potenciálně nebezpečné aplikaci. Balíčky je možné podepsat pomocí firemní podpisové služby nebo pomocí SignTool. Nicméně balíček je možné používat i bez podpisu.

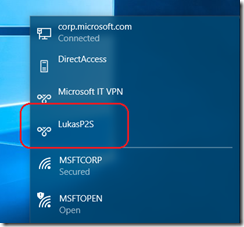

Po instalaci nastavení je dostupné nové VPN připojení pojmenované stejně jako název VPN sítě. Pro připojení stačí kliknout na Connect (Připojit).

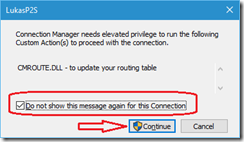

Po připojení se objeví okno, které slouží pro vytvoření self-signed certifikátu pro gateway. Zaškrtněte si, aby se výzva nezobrazovala znovu a pokračujte kliknutím na Continue.

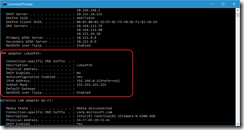

Nyní jste připojeni k VPN.

- Lukáš Beran