Enterprise Mobility Suite

Nejen o bezpečnosti mobilních zařízení

IT oddělení každé společnosti musí čelit výzvám dnešní moderní doby. Výzvám, které se stávají stále složitější a komplexnější, ale o to více je na ně vyžadována rychlá reakce a přizpůsobení se nejen ze strany samotného IT oddělení, ale především technologií, které jsou společností užívány.

Dnes se podíváme na krátký výběr z nich a na možnosti jejich elegantního řešení na platformě Microsoft. Z denní náplně zadání pro IT oddělení namátkou vybíráme:

- Uživatelé či jejich nadřízení vyžadují možnosti a podporu pro práci odkudkoliv a kdykoliv. A to při zachování komfortu práce a bezpečném přístupu k firemním systémům.

- Dnešní doba je plná desítek až stovek typů mobilních zařízení, které se připojují k firemním systémům a službám pod populárním BYOD scénářem. V rukách uživatelů se objevují různé mobilní telefony a tablety o výkonu, kterým se počítačům před lety mohlo jen zdát. Tato zařízení je potřeba zabezpečit a doručit na ně firemní aplikace a data.

- Uživatelé různých věkových skupin potřebují splnit své pracovní povinnosti nejen v rámci všech moderních technologií, ale i v kritických aplikacích, které byly vytvořeny před mnoha lety a v dnes již překonaných technologiích.

- Společnost chce a musí chránit svoje informační aktiva napříč těmito zařízeními, aplikacemi a systémy proti jejich zneužití, ztrátě či krádeži.

Na první pohled se může postavení IT oddělení oproti těmto výzvám slabá, ale pokud si vybere správný směr a technologii, která s plněním těchto úkolů pomůže, situace se velmi rychle obrátí v prospěch všech. A právě takovou technologií je sada produktů Microsoft Enterprise Mobility Suite. Dále ji budeme znát pod zkratkou EMS.

EMS se skládá z několika služeb a produktů, které si následně představíme podrobněji. Často si až říkám, jak složitý a nebezpečný býval svět bez jejich existence.

- Azure Active Directory Premium

- Azure Multi-Factor Authentication

- Azure Rights Management Services

- Microsoft Intune

- Microsoft Identity Manager

- Microsoft Advanced Threat Analytics

- Azure RemoteApp

Mimo to je EMS samozřejmě i licenčním modelem, kdy v rámci pravidelného předplatného získáte za mnohonásobně nižší cenu celý balík výše uvedených služeb a technologií, které by jinak znamenaly nemalé vstupní investice. Všechny uvedené služby si ovšem můžete zakoupit i zvlášť, pokud shledáte užitečnou pro vaši firmu právě a jen tu technicky, finančně či přínosem. Zásadní výhodou je pak nákup v režimu Enterprise Cloud Suite, ve kterém můžete získat nárok i na všechny klasické Software Assurance benefity a ještě využít licenční model, kdy licencujete reálného interního uživatele, nikoliv všechna jeho zařízení.

Další výhodou je fakt, že naprostá většina těchto služeb je založena, jak už jste asi z názvů uhádli, na principu SaaS. K jejich provozu tedy většinou nepotřebujete žádné lokální zdroje a servery, které by bylo nutné udržovat a spravovat. Vše je provozováno společností Microsoft v bezpečných a vysoce dostupných datových centrech a vám tak stačí pouze zajistit internetové připojení směrem od a k uživatelům. Což je ve světě dostupných Wi-Fi a LTE otázkou již velice levnou.

Azure Active Directory Premium

Azure AD Premium staví na myšlence poskytnout opravdu jen jednu identitu uživateli napříč všemi systémy a aplikacemi, které daný uživatel používá. A zároveň nabízí možnosti pro automatizaci většiny úloh, které s identitou uživatele souvisí v rámci jejího životního cyklu. IT oddělení může jednoduše stávající identity uživatelů synchronizovat z lokální Active Directory či jiných identitních systémů do cloudové Azure Active Directory. Synchronizovat lze pak nejen samotné uživatelské objekty, ale i v bezpečné formě otisky jejich hesel, pokud tak IT zvolí. Synchronizace změn může být navíc ovšem i oboustranná.

Uživatel tak získá stejné uživatelské jméno i heslo napříč všemi systémy. A věřte, že pokud si uživatel musí pamatovat jen jedno heslo, markantně se snižuje pravděpodobnost, že jej najdete někde na žlutém lístečku, i když bude heslo muset splňovat přísnější nároky na svoji komplexnost.

Single Sign On

Díky možnosti federace přihlašování nebo připojení počítačů s operačním systémem Windows 10 do Azure AD můžete navíc docílit naprosto plného Single Sign On (SSO) do vašich aplikací Office 2016 a služeb Office 365. Azure AD Premium také umožnuje napojit systémy a aplikace třetích stran, do kterých může být uživatel následně automaticky přihlášen pomocí API či doplňku.

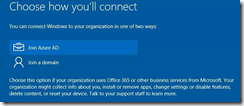

Obrázek 1 – Azure AD Join pro Windows 10

Stejně tak může být automaticky v těchto systémech založena i identita uživatele, aniž by se administrátor musel obávat o konzistenci dat a identit. Pokud uživatel odejde a jeho účet je zakázán v Azure AD, například po synchronizaci z lokální AD, je účet zakázán i v dané službě. Výborným příkladem může být například aplikace Salesforce nebo Dropbox, kam chceme uživateli odepřít přístup co možná nejrychleji po jeho odchodu.

Tok identit ovšem může být i zcela obrácený. HR založí v evidenci uživatelů nového uživatele a vyplní jeho údaje. Ten je založen v Azure AD, jsou mu nastavena daná přístupová práva, účet je synchronizován do lokální AD.

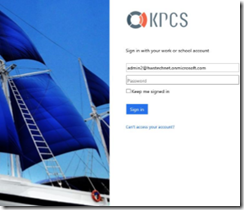

Firemní vizuální identita

Při užití Azure AD Premium můžete přihlašovací obrazovku upravit, aby byla v souladu s vizuální identitou společnosti. Můžete zde umístit firemní logo, upravit nápovědné texty, přidat obrázek například sídla vaší společnosti, uvést kontakt na firemní technickou podporu. Uživatelé tak mnohem snadněji rozpoznají, že se přihlašují k systémům právě vaší společnosti.

Obrázek 2 – Firemní vizuální identity při přihlášení k Office 365

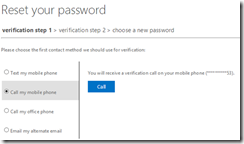

Self Service Password Management

Uživatelům můžete poskytnout možnost obnovit si zapomenuté heslo zcela bez nutnosti asistence technické podpory. Lze specifikovat, které alternativní metody pro ověření si mohou uživatelé nastavit a kolik jich bude při obnově hesla vyžadováno. Může se jednat o alternativní e-mailovou adresu mimo vaší společnost, kontrolní otázky, nebo ověřovací SMS či telefonát.

Například můžete specifikovat, že uživatel musí potvrdit žádost o reset hesla na svém soukromém e-mailu, zodpoví správně tři náhodně vybrané otázky z šesti, které nastavil, a až následně je mu heslo resetováno. Pokud chcete z bezpečnostních důvodů některým účtům tento komfort odepřít, i to je možné. Této funkce je možné využít i pro prostředí, kde správci nemají mít nikdy přístup k heslu uživatele. Správce při nástupu uživatele vyplní jeho kontaktní údaje a uživatel si při prvním přihlášení vše navolí sám. Stejně tak může fungovat i scénář resetu hesla.

Obrázek 3 – Self Service Password Reset

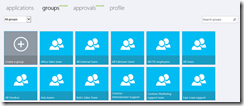

Group Based Access Control

Pravděpodobně znáte požadavky na přístup k aplikaci X, sdílenému adresáři Y a dalším. Často se pak ptáte na potvrzení schválení daného požadavku od garanta aplikace. Proč rovnou nedelegovat tento schvalovací proces rovnou na garanty? S Azure AD Premium můžete přístup k aplikacím kontrolovat podle dynamických skupin, jejichž správu členství delegujete na vlastníky aplikací. Uživatelé si pak mohou o přístup zažádat sami v portále, vlastníkovi dorazí e-mail s žádostí o přístup a on ji schválí či zamítne. Na pozadí se pak automaticky provede přiřazení uživatele do dané bezpečnostní skupiny.

Obrázek 4 – Azure AD Group Access Control

Conditional Groups

Na základě atributů objektu můžete určit automaticky jeho členství v příslušných skupinách pomocí pravidel. Například, pokud má uživatel ve funkci uvedeno Manažer, bude přidán do skupiny zabezpečení Manažeři. Pravidla mohu definovat i složitější. Členství je pak vyhodnocováno v pravidelných intervalech a správce se již nemusí starat o přidělování či odebírání oprávnění individuálně.

Access Rights Elevation

Krátkodobá elevace práv umožňuje správcům služeb vystupovat jako běžný uživatel. Pokud potřebují pro úkony oprávnění v rámci Azure AD či Office 365, mohou o ně požádat. Žádost je schvalována automaticky či odpovědným uživatelem. Systém umožňuje nastavit dobu, po kterou jsou oprávnění platná a opět jsou k dispozici reporty, kdy k přidělení došlo.

Advanced Reporting a Security Analytics

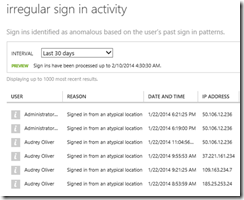

Azure AD Premium eviduje přístupy a přihlašování uživatelů a pomocí strojového učení rozpoznává nekonzistentní vzorce v chování uživatelů či zařízení, například přihlašování v neobvyklé hodiny či lokalit. Pomáhá tak odstranit potencionální rizika hrozeb.

Standardně má administrátor k dispozici reporty pro přihlášení z neznámých zdrojů, až na několikátý pokus, z několika geograficky vzdálených destinací, podezřelých adres a další. Pokud se tedy uživatel přihlásí v České republice a za pět minut kdesi v USA, může administrátor obdržet notifikaci o možném útoku či kompromitace hesla uživatele. Je jen na něm, zda toto upozornění vyhodnotí jako vlastnost například VPN připojení k firemnímu zákazníkovi, nebo například uzamkne účet a resetuje jeho heslo. Je samozřejmostí, že chování a zasílání těchto reportů lze nastavit.

Obrázek 5 – Azure AD Premium Report

Azure AD Premium je poskytována se spolehlivostí na úrovni SLA 99,9 %, kterou vyžadují velké společnosti, a poskytuje ověření pro více než 200 milionů uživatelů denně. A co navíc, pokud již používáte služeb Office 365, službu Azure AD využíváte ve své základní verzi na pozadí a pro vás zcela transparentně. Pokud si aktivujete Azure AD Premium, vše co jste nastavili v Office 365 již zde bude. Jak identity uživatelů, tak konfigurace nastavení.

Azure Multi-Factor Authentication

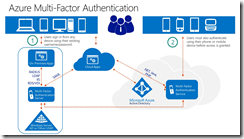

Ověření identity uživatele pomocí druhého faktoru je častým snem manažerů bezpečnosti společnosti. V rámci Azure AD Premium získáváte i tuto službu, která si při přihlášení uživatele po něm vyžádá ověření ve formě SMS kódu, potvrzení notifikace v mobilní aplikaci, nebo ověřovacím telefonátem.

Pokud již využíváte služeb Office 365, máte na omezenou verzi této služby nárok také. S předplatným EMS ovšem získáte možnost používat MFA i oproti dalším lokálním systémům, možnost upravovat připravené zprávy pro uživatele, či umožnit uživatelům považovat některá zařízení za důvěryhodná.

Nastavit můžete například interní adresní rozsahy společnosti jako důvěryhodné, aby uživatele přítomné ve vašich prostorách nebyli dotčení MFA, pokud již prokázali totožnost při vstupu do budovy. V rámci služby navíc dostanete další bezpečnostní report, který odkazuje na přihlášení, kdy sice bylo uvedeno heslo uživatele, ale nedošlo k potvrzení druhého faktoru.

MFA v podání tohoto řešení funguje výborně na všech hlavních mobilních platformách a uživatelům tak usnadníte život v podobě nutnosti sebou nosit nevzhlednou klíčenku, neboť svůj mobilní telefon sebou nosí přece jen raději a opravdu všude.

Obrázek 6 – Ověřovací proces pomocí Azure MFA

Azure Rights Management Services

Proč se zabývat ochranou dat? Forrester Consulting uvádí, že největší hrozbou, co do možných následků, představuje právě krádež informací vlastními zaměstnanci nebo třetí stranou. Ve vyjádření čísel má krádež dat desetkrát větší finanční dopad. A často to není dopad jen přímo finanční, ale především dopad, nebojím se říci, politický. Však si dnes můžete veřejně přečíst poštu premiéra, aniž byste byli ve vládě či jeho asistent.

Pokud máte konkurenci, jste obchodování na burze, odešli nespokojení zaměstnanci, je RMS pro vás. A i mimo tyto případy. Drtivá většina informací totiž uniká omylem. Našeptávač kontaktů je věc nejen užitečná v zemi Josefů Nováků.

RMS se svým principem liší od klasického zabezpečení dat, které je ve firmách již často využíváno. Prvním způsobem jsou přístupová práva na základě souborového systému NTFS, který určuje, kdo může mít k danému uložišti dat přístup. Naproti tomu druhý způsob BitLocker primárně řeší fyzickou bezpečnost dat a ochranu dat na disku počítače nebo přenosném médiu při jeho ztrátě či zcizení jako celku.

RMS je ochrana dokumentů proti úniku informací chránící nejen samotný obsah, ale i přístup. Chráněné dokumenty jsou šifrovány a přístup k nim je možný jen po ověření identity uživatele. Tato ochrana je trvalá a cestuje s dokumenty, ať se nachází na SharePoint serveru, v příloze e-mailu, na pevném disku notebooku, nebo na USB klíčence ať je či není chráněn technologií BitLocker.

Zásadní předností RMS je pak možnost určit navíc různá oprávnění pro různé skupiny uživatelů k určitému typu dokumentů. Uživatelům z finančního oddělení například umožním dokument finančních výsledků editovat, ale uživatelům z externího auditu povolím jen čtení dokumentu. A když říkám čtení, myslím jen čtení. Aplikace sama automaticky zamezí přístup k tisku, kopírování textu a obrázků či funkcím pro snímání obrazovky, pokud je takový zabezpečený obsah zobrazen.

Navíc mohu časově omezit platnost obsahu, nebo samotný přístup pro určitého uživatele například po čase odvolat. S předplatným EMS získám reporty, kdo k danému typu dokumentu přistupoval a kdy, případně, zda zde byly nějaké neoprávněné přístupy.

Všechna oprávnění a jejich šablony mohu nechat uživatele manuálně přiřadit dokumentům při jejich vytváření, nebo automatizovaně pomocí transportních pravidel na serveru Exchange, nastavením knihoven serveru SharePoint či na souborovém serveru na základě výskytu určitého obsahu v dokumentu či e-mailu.

Obrázek 7 – Microsoft Azure RMS

Dost možná, že jste již o RMS dříve slyšeli v podobě AD RMS. Jednalo se o roli v lokální infrastruktuře. V cloudu opět nemusím nic stavět, navíc získám přístup i pro externí uživatele, kteří se mohou plně ověřovat svými Office 365 identitami nebo soukromými Microsoft účty bez toho, aniž bych jim pořizoval licence na své náklady.

RMS je podporováno primárně pro dokumenty Office a e-mailové zprávy. Zabezpečit lze i PDF či jiné soubory pomocí dodatečné RMS aplikace či řešení třetích stran. Podporovány jsou sady Office 2010 a novější a také všechny majoritní platformy Windows Phone, Apple iOS, Google Android, jejichž poštovní klienti nebo Microsoft aplikace z obchodů s aplikacemi si s chráněným obsahem poradí.

Microsoft Intune

Správa mobilních zařízení je jednou z hlavních priorit, které jsme zmiňovali na začátku. Microsoft Intune je tak hlavním středobodem, který efektivně dokáže nastavit mobilní zařízení do vyžadované bezpečné konfigurace, ale i propojit další komponenty EMS a Office 365 ekosystému.

Politiky konfigurace

Intune umožňuje pro jednotlivé uživatele či zařízení nastavit různé politiky nastavení a zabezpečení zařízení jako jsou například:

- heslo pro odemčení zařízení, včetně zapamatování historie hesel

- šifrování zařízení a jejich datových úložišť

- systémová nastavení v závislosti na dané platformě

- povolení přístupu k webovým prohlížečům či aplikacím

- povolení přístupu k obchodu s aplikacemi nebo do nastavení telefonu

- nastavení hardwaru – přístup k Wi-Fi, sdílení internetu

Intune umožňuje přehledně ve webové konzoli vytvářet pravidla a politiky pro jednotlivé platformy pomocí průvodce, který zobrazuje jen kompatibilní nastavení. Máte ovšem sáhnout plně po specifikacích MDM profilů a mobilní zařízení konfigurovat skutečně na velmi pokročilé úrovni. Zajistit tak lze například takzvané kioskové zařízení, kdy je omezen přístup jen k několika aplikacím a další funkce a nastavení telefonu nejsou dostupná.

Distribuce aplikací

Další funkcí je distribuce aplikací pro jednotlivé platformy. Uživatelům můžeme publikovat aplikace z obchodů s aplikacemi. Vytvářet jim vlastní firemní portál, kde najdou aplikace podle své pracovní pozice či kontakt na firemní IT. Nebo nahrát aplikace zcela vlastní, vytvořené na zakázku či interně.

Zabezpečení aplikací

Novinkou je správa takto distribuovaných aplikací, kdy je možné zakázat výměnu dat mezi firemními a soukromými aplikacemi. Firemní data tak zůstávají v bezpečném firemním uložišti a uživatel například není schopen z firemního OneDrive uložit dokument do soukromého Dropbox účtu.

Výhodou tohoto scénáře je plná podpory BYOD, kdy je v případě odchodu uživatele možno provést odstranění jen firemních dat, nastavení a aplikací, zatímco rodinné fotky z dovolené zůstanou.

Obrázek 8 – Microsoft Intune a oddělení osobních a firemních aplikací

Podmíněný přístup

V rámci Intune lze nastavit takzvaný Conditional Access, kdy je nejdříve ověřen soulad konfigurace zařízení s definovaným stavem a až následně je umožněn přístup k firemní poště a datům.

Přístup k firemním zdrojům

Pomocí Microsoft Intune lze na koncová zařízení distribuovat VPN profily, Wi-Fi profily, e-mailové profily či certifikáty. To bylo samozřejmě možné i v dřívějších verzích, nicméně pouze ve spojení se System Center Configuration Manager. Nově je možné Intune a SCCM v poslední verzi napojit velmi variabilně a využít toho nejlepšího z obou nástrojů.

Správa počítačů

Microsoft Intune dále obsahuje možnosti pro správu počítačů, mezi které patří:

- konfigurace aktualizací operačního systému

- nastavení firewallu

- instalace, konfigurace a monitoring anti-malware ochrany

- vzdálená pomoc

- distribuce aplikací

- hardwarový a softwarový inventář

- reporting

Po stránce licencí je možné například zadat počty zakoupeného SW a Intune sám hlídá, zda není překročen počet instalací a notifikuje o tomto stavu.

Microsoft Identity Manager

Azure AD Premium také obsahuje Microsoft Identity Manager Server a jeho Client Access Licenci. Dříve jsme jej znali pod značkou Forefront, tedy FIM, nově MIM. Tento produkt dále rozšiřuje myšlenku jedné identity napříč systémy.

Pomocí synchronizačních pravidel umožňuje složit či distribuovat identitu do různých systémů, jako LDAP, Azure AD, AD, SQL, PowerShell a další. Využít jej lze například při migraci identit z prostředí Lotus Notes nebo ve společnostech, které využívají vlastní identitní systémy, jenž si s AD neumí vyměňovat informace.

Obrázek 9 – Microsoft Identity Manager

Microsoft Advanced Threat Analytics

Jeden z nejnovějších přírůstků EMS pod zkratkou ATA funguje na podobném principu jako karetní společnosti. Pokud se s kartou děje něco nekalého, například náhle někdo zaplatil v USA, zatímco jste v ČR, jste notifikováni. ATA je systémem, který se instaluje do lokálního prostředí ke klasické AD a je obdobou bezpečnostních částí Azure AD Premium.

ATA již v základu detekuje klasické útoky na Active Directory jako Golden Ticket, Pass-the-Hash, Pass-the-Ticket a další. Nad to se ovšem učí pomocí strojových algoritmů chování uživatelů a prostředí. Detekuje tak neobvyklé aktivity uživatelů a další pokročilé útoky vůči lokálnímu prostředí. Pokud se například na počítač kolegy Nováka hlásí po celý rok účet Novák a přistupuje do evidence majetku a náhle se přihlásí kolegyně Nováková a hlásí se do účetnictví, může být vyvolán poplach.

ATA ovšem nefunguje jako většina ostatních nástrojů, které pouze vyhlásí poplach. ATA nabízí v přehledné formě administrátorovi seznam doporučených kroků, které má podniknout, aby zamezil útoku či jinak škodlivé činnosti.

Obrázek 10 – Microsoft ATA identifikovala útok na AD

Azure RemoteApp

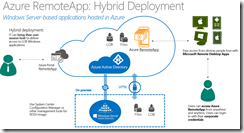

Služba RemoteApp není přímo součástí EMS, nicméně je vhodným doplňkem, který lze využít pro scénáře, pokud je potřeba doručit uživatelům na moderní zařízení starší či tlusté klienty aplikací, nebo takové aplikace, které nejsou s danou platformou kompatibilní.

Pomocí aplikace publikované na principu Remote Desktop Server mohou například uživatelé tabletů iPad přistupovat i do plného SAP klienta díky virtuálnímu stroji v Azure, který je pomocí VPN připojen do lokálního prostředí, kde má SAP svoji databázi. Stejně tak lze prostředí využít k testování nových verzí, nebo bezpečnému uchování přístupu ke starším aplikacím z důvodu kompatibility.

Obrázek 11 – Azure RemoteApp

Produktivita na cestách

Pokud se vám náš úvod do sady EMS líbil, těšit se můžete na další díly, kde si jednotlivé služby představíme podrobněji a projdeme si jejich konfigurací. Jak vidíte, nástrojů, jak se vypořádat s výzvami moderní doby máme hned několik. Umějí skvěle žít spolu, stejně tak odděleně. Jistě si mezi nimi vyberete ten, který se hodí právě vám a vaší společnosti.

Chcete dopřát vyšší komfort vašim uživatelům a zabezpečit přístup k firemním datům a systémům? Hledáte profesionálního technologického partnera, na kterého se můžete spolehnout? V KPCS CZ vám pomůžeme s nasazením kterékoliv součásti či celé sady EMS, neváhejte nás kontaktovat.