Azure AD Connect – budoucnost hybridních scénářů

Hybridní identity

Jeden z klíčových problémů při nasazení cloud služeb je správa identit a ověření uživatelů. Z pohledu Office 365 bylo od jeho „zrození“ možné nasadit synchronizaci identit pomocí DirSync a SSO pomocí ADFS. Později přibyla možnost synchronizovat i „hashe hashů hesel“ tzn., dosáhli jsme stejného hesla v AD OnPrem a Azure AD. V září 2014 byla potom uvolněna nová kompletně přepracovaná verze DirSyncu pod názvem Azure AD Sync.

Takže pokud to shrneme tak existují tři možnosti jak přistoupit ke správě identit pro Office 365 potažmo Azure Active Directory:

- Cloud identity – správa identit i ověření je v cloudu. Uživatele spravujeme manuálně, pomocí PowerShell nebo REST API. Obecně vhodné pro malé společnosti, nebo pro společnosti, které nemají OnPrem AD.

- Synchronizované identity (včetně hesel) - uživatele spravujeme v OnPrem AD, ověření probíhá v cloudu, ale synchronizace hesel zajistí stejné heslo v OnPrem Ad a v AzureAD. Vhodné pro všechny velikosti společností pokud nevadí, že to není skutečné SSO, ale ověření stejným heslem.

- Federované identity – správa identit i ověření probíhá přes Onprem AD. Nejkomplexnější implementace. Výhoda je ve skutečném SSO, kdy např. pro webové aplikace dosáhneme Windows Integrated Authentication - tedy automatické ověření aniž by byla nutný vstup od uživatele. Dále můžeme nasadit například MFA ověření jiné než poskytuje Azure AD, ověření pomocí certifikátů, omezení přístupů k cloud zdrojům na základě umístění klienta, typicky Intranet/Internet.

Azure AD connect

Nasazení třetí varianty, tedy federovaných identit bylo a dodnes je poměrně komplexní záležitost. To nyní změní nástroj Azure AD connect, který "wizard" způsobem umožní nastavení druhé nebo třetí varianty a dokonce podporuje i multi forest implementace.

Azure AD connect je dnes v Preview, pojdme si tedy podívat co umí dnešní verze.

Co budeme potřebovat:

- Office 365 tenant

- Onprem AD DC, ADFS a ADFS proxy - všechno Windows 2012 R2 - nemusíme kromě DC instalovat žádné role ani další komponenty

- SSL certifikát

- Veřejnou doménu

- Azure AD connect spustíme na serveru, kde chceme instalovat synchronizaci identit - Azure AD sync

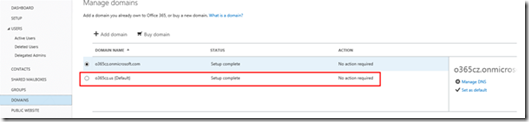

Nejprve doménu ověříme v Office 365 tenantu

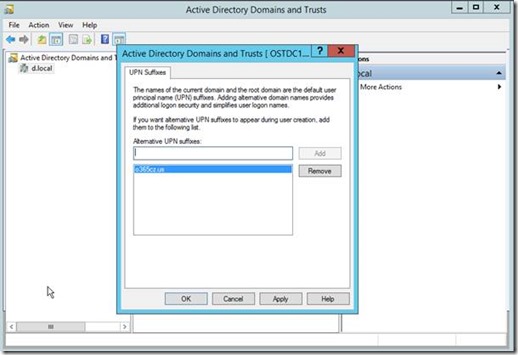

Poté pokud je jméno AD forestu odlišné od veřejné domény - v mém případě je AD forest d.local, veřejná doména je o365cz.us - tak přidáme tuto domény jako alternativní UPN suffix v AD Domains and Trusts. To nám umožní nastavit uživatelské účty v AD v "mail formátu". Pozor na případné závislosti při přejmenování (PKI atp.)

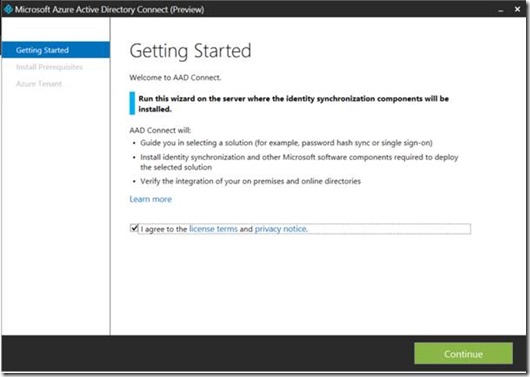

Azure AD Connect můžeme stáhnout zde https://connect.microsoft.com/site1164/Downloads/DownloadDetails.aspx?DownloadID=53949

Po stažení spustíme průvodce instalací

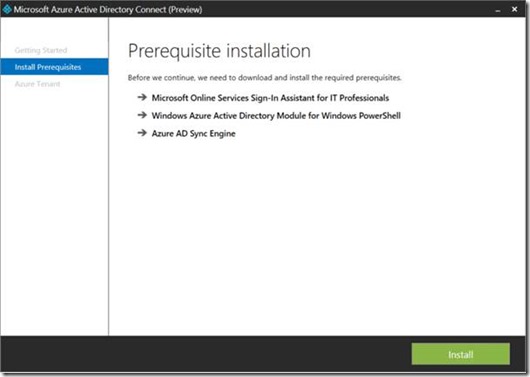

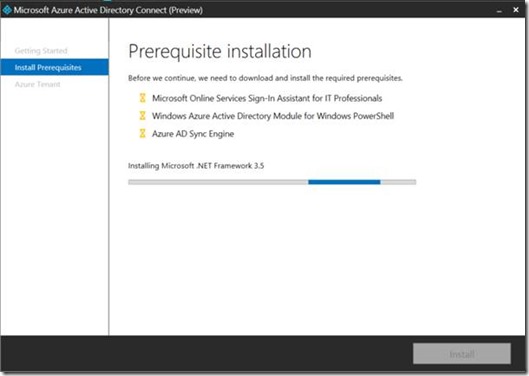

Automaticky se nainstalují komponenty, které bylo nutné dříve manuálně dohledat, stáhnout a nainstalovat

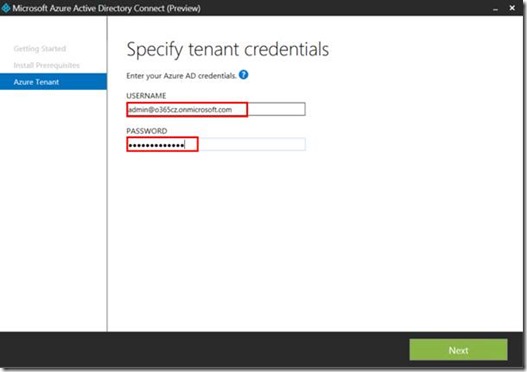

Zadáme Office 365 global admin účet a heslo

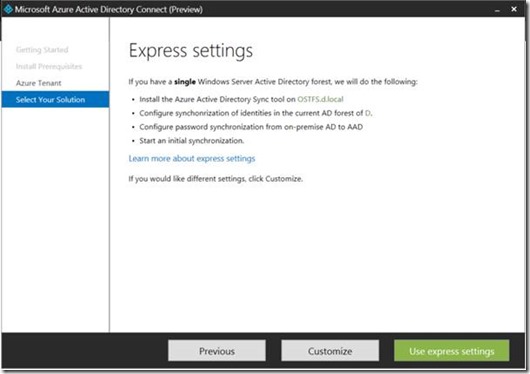

Express settings je jednoduché nastavení, kdy by došlo k implementaci druhé varianty z úvodu článku, tedy synchronizace identit i se synchronizací hesel.

Zkusíme zajímavější variantu ADFS SSO - tedy Customize

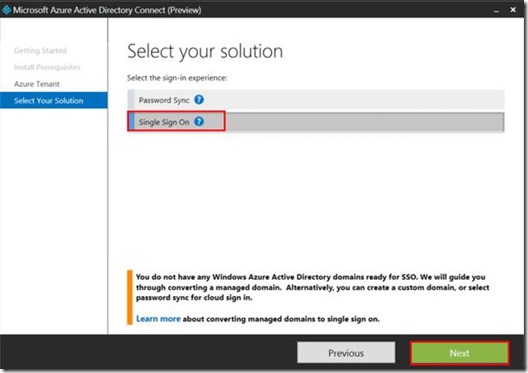

A dále vybereme Single Sign On - tedy implementaci ADFS

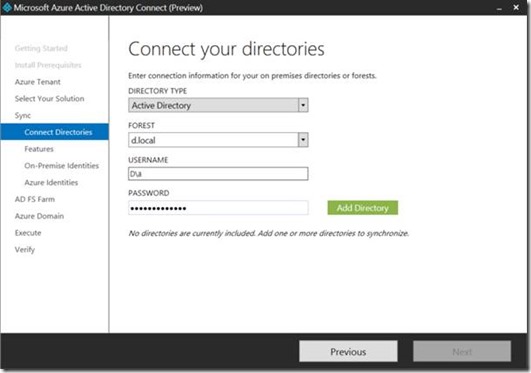

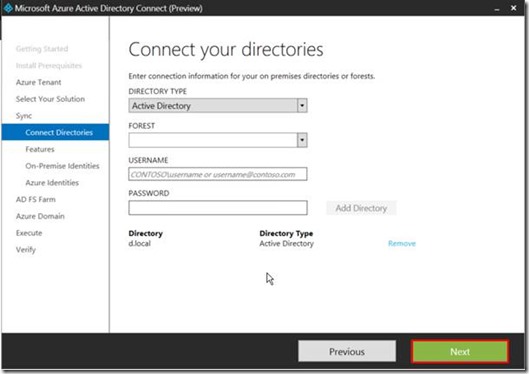

Zadáme uživatelské jméno a heslo k OnPrem forestu. Pokud nebudeme synchronizovat, žádné attributy z Cloudu do OnPrem tak stačí obyčejný Domain User. Pokud budeme chtít synchronizovat i tímto směrem z Cloud do Onprem attributy tak musí mít tento účet příslušná práva k zápisu. V tomto dialogu můžeme zadat více zdrojových forestů.

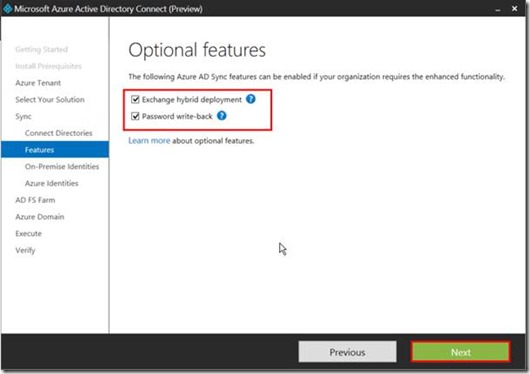

Dle preferencí vybereme volitelné vlastnosti. Exchange Hybrid deployment znamená synchronizaci Exchange attributů. Password write-back umožní uživatelům změnu hesla v Cloudu a jeho následnou synchronizaci do OnPrem AD. Tato funkcionalita vyžaduje Azure AD Premium.

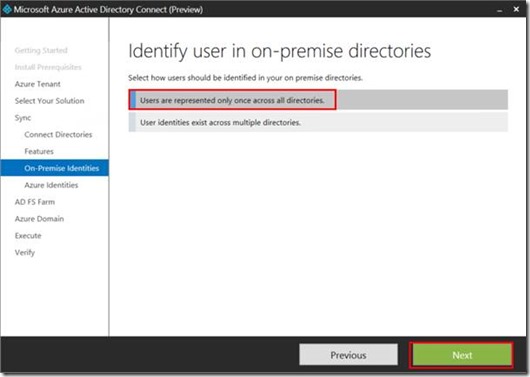

V dalším okně vybereme, jak jsou uživatelé reprezentování ve zdrojových adresářích. To je podstatné pro multi-forest scénáře, kdy musíme synchronizačnímu nástroji sdělit, zda již máme nějakou formu synchronizace účtů mezi zdrojovými adresáři.

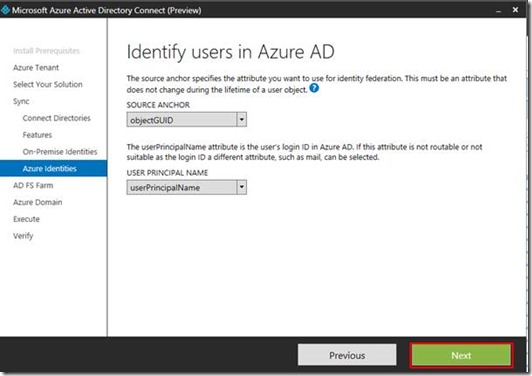

V dalším okně je opět volba podstatné pro multi-forest scénáře – SOURCE ANCHOR a USER PRINCIPAL NAME, které doporučuji nechat na default UPN pokud nejsou nějaké zásadní důvody pro změnu. Popis alternate UPN je zde https://blogs.office.com/2014/05/06/alternate-login-id-for-office-365-reduces-dependence-on-upn/

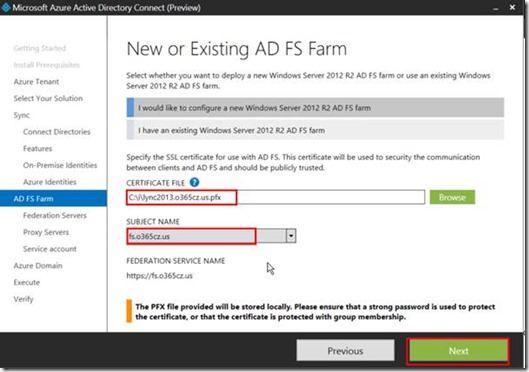

Dále vybereme certifikát pro ADFS a subject name, které chceme použít pro ADFS farmu.

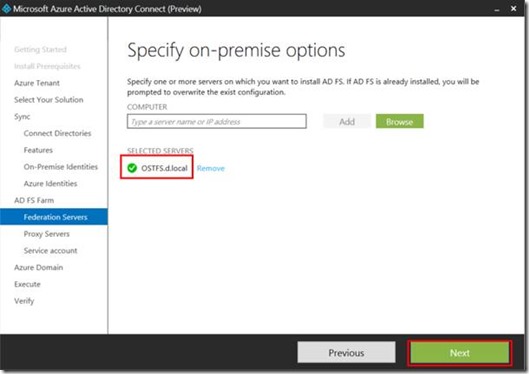

Dále vybereme server, na který chceme nainstalovat ADFS roli.

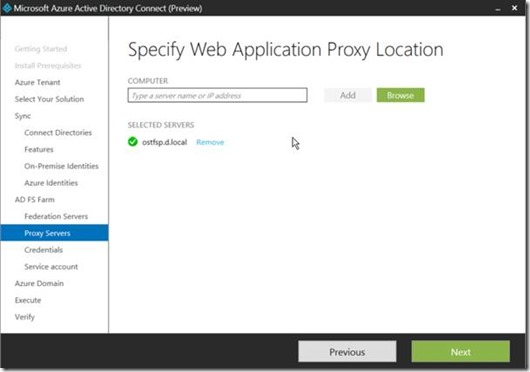

A server na, který chceme nainstalovat ADFS proxy roli. ADFS proxy role musí být dostupná z Internetu na portu 443 a musí mít dostupný interní ADFS server na portu 443.

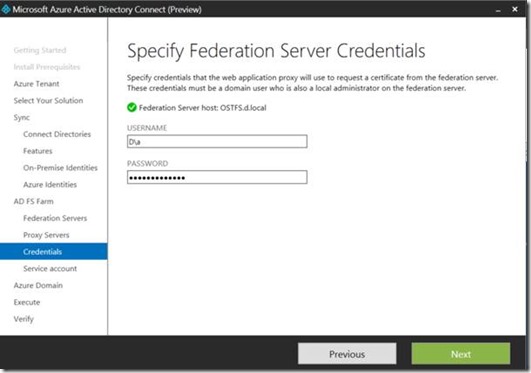

Zadáme účet pro získání certifikátu z ADFS serveru.

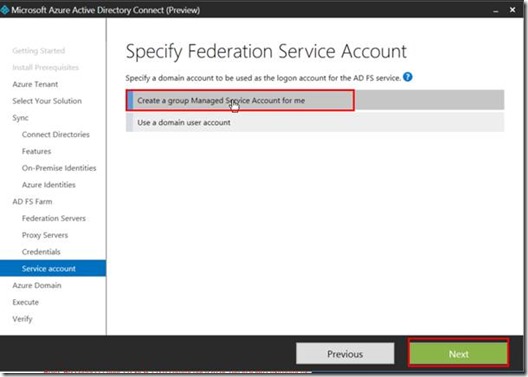

Pokud máme DC alespoň Windows 2012 tak můžeme vybrat group Managed Service Account

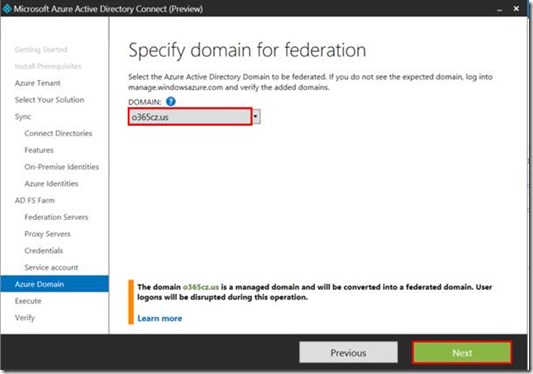

Vybereme registrovanou doménu pro, kterou chceme nastavit federaci.

Zkontrolujeme stav domény před konfigurací

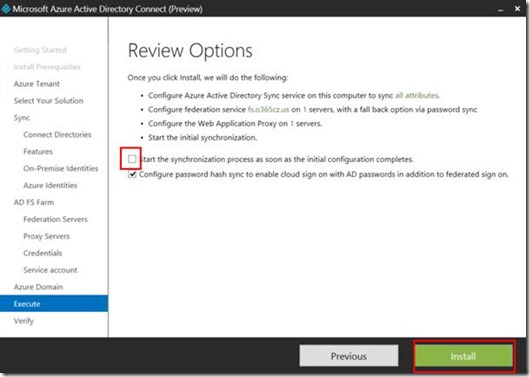

A nakonec vybereme Install. Pokud je potřeba nastavit např. synchronizaci pouze několika OU tak zvolíme nesynchronizovat AD objekty.

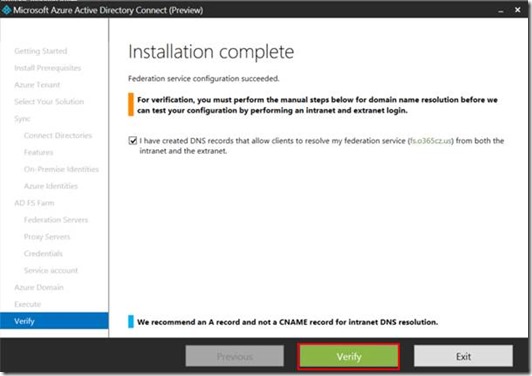

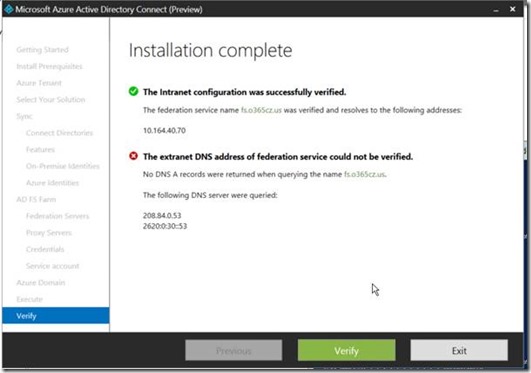

Konfigurace doběhla úspěšně a wizard ještě zkontroluje interní a externí DNS záznamy.

Zkontrolujeme nastavení domény v Office 365 tenantu a je nastavena správně na federated.

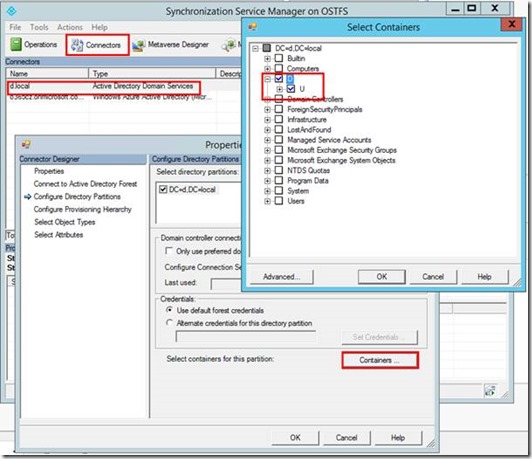

V Azure AD sync nastavíme synchronizaci pouze na zvolená OU.

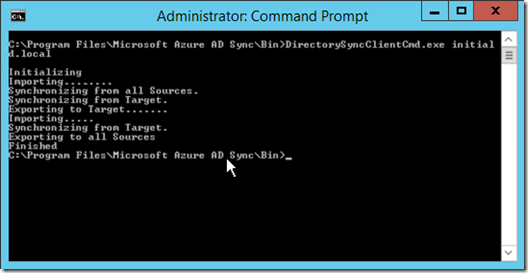

A na závěr spustíme synchronizaci

Azure AD connect je nástroj, který do budoucna přinese výrazné zjednodušení nastavení hybridních identit pro jednoduché i komplexní prostředí.

- Ondřej Štefka, Microsoft