TechEd: den druhý

Rád bych vás přivítal u druhého dílu poznámek z letošního TechEdu. Příjezd na TechEd byl dnes v Metru trošku krušný, když se dva účastníci zasekli v turniketech Metra. Výsledkem bylo, že obsluha musela všechny turnikety vypnout a zapnout. Za tuto dobu se na nástupišti vytvořila poměrně značná fronta. Cestování v Barceloně městskou hromadnou dopravou funguje bezva, dostanete se za pár minut do centra i zpět. Systém metra pro našince mírně složitější, ale s analytickým myšlením to zvládnete jedna dvě ![]() . Co je na Barceloně super je počasí. Většinu času člověk může trávit v tričku, i když místní nosí péřové bundy.

. Co je na Barceloně super je počasí. Většinu času člověk může trávit v tričku, i když místní nosí péřové bundy.

Největším problémem celého TechEdu pro většinu českých IT PRO, že zajímavé přednášky se překrývají a často nevíte kterou ze tří přednášek vybrat. Myslím, že je to primárně způsobené tím, že je velký překryv znalostí a činností které jsme nuceni vykonávat. Obdobný problém jsem řešil dnes já. Snažím se tedy vybírat takové session, které těžko někde dostudujete, nebo vás to bude stát spousty času.

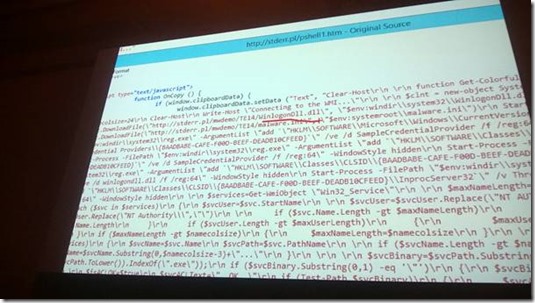

Ráno jsem tedy vybral přednášku od Pauly Januszkiewicz, kterou znám z jiných akcí a pokud její přednášky neznáte, jistě je mohu doporučit. Nejen to, že vypadá jako z Matrixu, ale má i perfektní přehled o vnitřnostech Windows. Přednáška se jmenovala Hacker’s Perspective on Your Windows Infrastructure: Mandatory Check List. Dle mého názoru každý IT PRO by měl pravidelně podobné session navštěvovat. Hlavně aby zjistil, jak je strašně jednoduché dostat se do vaší infrastruktury. Z mého pohledu je strašně důležité poselství, které zní na všech přednáškách zaměřeným na bezpečnost. V dnešní době odzvonilo antivirům, tak jak je běžně známe. Jsou dobré už jen na běžné hrozby. Dalším důležitým poselstvím, které vnímám je, že spousty dnešních útoků míří přímo proti administrátorům. Obdobně jak jsme měli možnost vidět na slidech JAE Toolkitu, i dnes je tu jeden který jako ze života běžného IT Administrátora. Každý z vás jistě někdy v minulosti kopíroval poweshell skript z internetu. Většina z vás (alespoň doufám) velmi dobře script prohlédne na webové stránce, z které kopírují. Ale velmi málo lidí znovu detailně neprohlédne výsledek kopírování. Podívejte se jak jednoduché je podstrčit do kopírování něco navíc a věřte, že na webové stránce script vypadal trošku jinak.

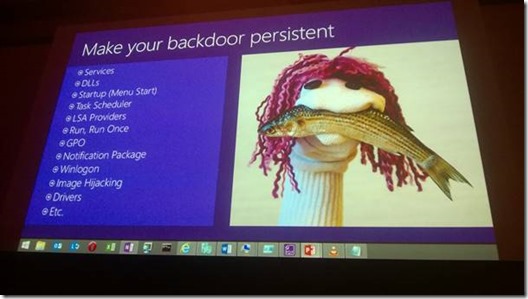

Nebudu opět procházet celou přednášku, jen pro ty z vás, kteří se někdy v minulosti potkali s nějakým malwarem, bych rád připomněl, jak strašně moc cest může využít k ponechání si zadních vrátek.

Opět bych rád zopakoval další bezpečnostní poučku: Nikomu nevěřte, že vám chce dát něco zadarmo. Mířím především na free mp3, torrenty a jiné pochybné zdroje. Až něco budete opět instalovat na svůj pc, vzpomeňte si prosím na tento slide.

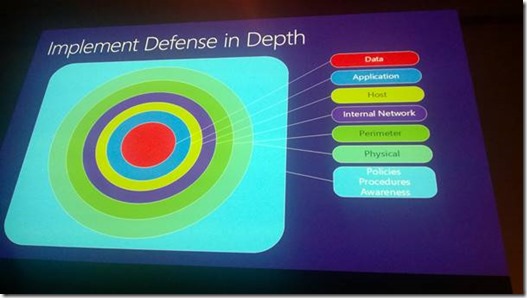

Ptáte se jak se můžeme bránit ?

Mimo běžné bezpečné chování a výchovu uživatelů můžeme sáhnout např. po nástroji EMET. Tento nástroj je od Microsoftu zdarma ke stažení. Existuje již delší dobu, ale řekl bych, že až poslední dobou se dostává do použitelné verze. Pokud ho neznáte, doporučuji vám po tomto nástroji sáhnout. Je zajímavé jak moc je o tomto nástroji tady v Barceloně slyšet. Samozřejmě jeden nástroj není všespásný a musíte sáhnout do více vrstev, ideálně na každé vrstvě přidat nebo upravit zabezpečení.

Abych nepsal jen o bezpečnosti, která je zde všudypřítomná, vybral jsem si něco z oblasti cloudu o které si myslím, že v konkrétních případech může velmi pomoci v řešení vašich problému.

Azure Hybrid Identity

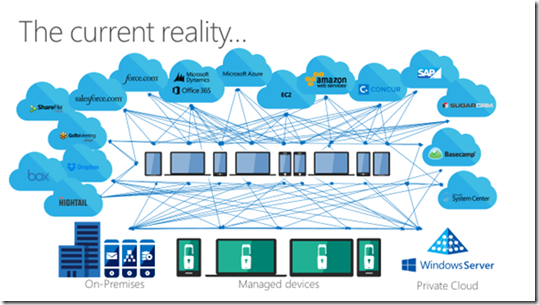

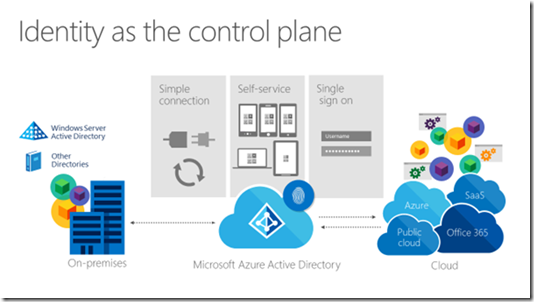

Že vám toto nic neříká? Je to v podstatě rozšíření vašeho AD do prostředí Azure. Obdobně se provádí u nasazení Office365. V tomto případě bych rád zůstal u Azure AD v tomto případě u premium verze. Zpozornit by podle mého měli ti z vás, kteří např. uvažují o nasazení multifactor ověřování. Právě toto téma Azure AD pokrývá velmi dobře a může vám pomoci velmi rychle nasadit do vašeho prostředí vícefaktorové ověřování. Druhým scénářem může být poskytnutí self-password reset portálu. Třetím velmi zajímavým scénářem může být potřeba přístupu k více online službám pomocí sigle sign on. Pokud jste někdy nasazovali ADFS proti různým cloudovým službám víte, že to není vždy úplně jednoduché. A právě s tímto vám může Azure AD pomoci také. Více ukazují následující obrázky.

Poslední u čeho bych se dnes rád zastavil, jsou SharePoint Hybridní scénáře nasazení. Nebudu zabíhat do hlubokých detailů, protože velmi brzy bude na Technet Blogu článek od mého kolegy, který podrobně popíše toto řešení. Jeden scénář bych zde rád vypíchnul, především z důvodu nového oznámení o neomezeném prostoru v OneDrive. Právě k tomuto míří jeden scénář, který vám umožňuje umístění OnDrive for Bussiness do Office365. Bohužel řešení má nějaké omezení, které souvisí s tzv. social feuters. Řešením je náhrada pomocí Yammer. Z mého pohledu je velmi zajímavá úspora, která je velmi dobře vyčíslitelná. Podobně zajímavý scénář s ohledem na úsporu může být přesun Records Managementu do O365.

Většina přednášek končí až pozdě večer kolem 18 -19 hodiny, celé dny jsou opravdu nacpané. Na prohlídku města vám tedy zůstává až večer. Já jsem se včera vyrazil podívat, jak se pokročilo se stavbou Sagrada Família.

Musím říci, že z mého pohledu se moc za posledních pět let nezměnilo. A teď už nezbývá nic jiného než nabrat síly na další den.

Jan Slavík, KPCS CZ

KPCS CZ je přední českou firmou specializující se na nasazení, správu a podporu informačních technologií, primárně zaměřenou na produkty společnosti Microsoft. Jako systémový integrátor poskytuje kvalitní podniková řešení na této platformě, která jsou v pravidelných intervalech hodnocena prvními příčkami v soutěžích Microsoft Awards. KPCS CZ disponuje předními odborníky na problematiku veřejného cloudu, tedy služeb Office 365 a Azure, ale i technologií privátního cloudu Windows Server, Hyper-V a produktů rodiny System Center.