Šifrování v Azure - úvaha i návod

Jednou z nejčastějších otázek, která padá při prezentacích a diskuzích o cloudových řešeních, je zabezpečení a jeho detaily. Když jsou probrány obecné otázky zabezpečení, jako je fyzická bezpečnost, dosažené certifikace, firewally a mnoho dalších detailů (kterými vás teď nebudu zatěžovat), přijde dotaz na šifrování.

Samotné šifrování je poměrně zajímavé téma. Zatím jsem neměl možnost potkat moc prostředí, kde by se šifrování dat intenzivně řešilo a když, tak maximálně na stanicích. Nicméně v momentě, kdy přichází v úvahu cloud, najednou je šifrování žádané. Obava o data, která neleží v našem dohledu, je náhle příliš velká.

Dále v článku si představíme jednotlivé možnosti šifrování, které v Azure máme.

V první řadě jsou zde služby, které nabízejí šifrování již jako přímou součást služby. To je třeba StorSimplenebo Azure Backup. Obě služby umožňují zálohování dat do Azure a obě mají společné to, že všechna data jsou zašifrována vámi dodaným klíčem. K šifrování dochází ještě před samotným odesláním a nikdy nenastane situace, že nezašifrovaná data jsou odeslána do cloudu.

To je ale řešení pouze pro tyto dvě služby. Ačkoliv většinu zákazníků uklidní, že zálohovaná data jsou v šifrované podobě a pouze oni drží klíč, přichází další otázka, a sice o dalších službách IaaS – Virtual Machines.

Jak je to vlastně se šifrováním serverů? Častý dotaz je „Když Microsoft poskytuje služby, poskytuje i šifrování?“. Časté je i udivení, že neposkytuje. „Nemá Microsoft náhodou BitLocker?“ Pojďme se nejprve zamyslet nad tím, proč vlastně není tato služba nabízena.

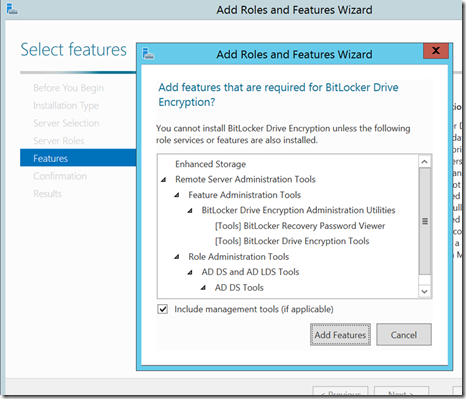

Add Features > BitLocker > a je to, ne?

Microsoft provozuje svoje datacentra. V nich veškerý hardware pro provoz virtuálních serverů jiných služeb. Principem IaaS ale je, že ve správě máte až operační systém a data nad ním. Vše ostatní je vám poskytováno jako služba.

Zde je důležitá otázka pro vás: „Vzbudil by ve vás důvěru poskytovatel, který by tvrdil, že šifrování je zajištěno?“ Stačilo by vám toto tvrzení?

IaaS je v mnoha ohledech výhodným modelem, ale pro naše šifrovací chutě je to špatná zpráva. Hardware, který není v naší správě (a nad kterým běží naše virtuály) by totiž měl obsahovat i TPM čip. Nicméně kdyby mi poskytovatel spravoval TPM a klíče na něm uložené, mojí důvěru by stejně neměl. Když opouštíte byt, taky si nedáte klíč pod rohožku.

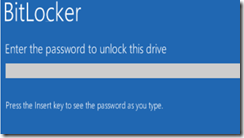

BitLocker samozřejmě na takto provozovaných serverech zprovozníte, ale jedná se o nepodporované řešení. Pokud si takto totiž zašifrujete systémový disk, narazíte na problémy při bootování. K serveru se lze připojit pomocí RDP, ale samozřejmě až po tom co naběhne systém. To se bez zadání klíče nestane (a nikde žádné TPM, které by nám ochotně podstrčilo klíč).

Problém je velice jednoduchý – při všech způsobech ochrany BitLockerem je třeba nějaké ověření při bootování. Standardní nástroje nám nestačí – je nutné se porozhlédnout jinde.

Existuje řešení třetí strany jménem CloudLink. Jde o správce, který primárně zajišťuje právě ono ověření při startu virtuálního serveru. Na cílový server je nainstalován agent a s ním i nakonfigurován BitLocker. Správa je pak prováděna přes konzoli, kde je možné vidět všechny chráněné servery. Zmíněný agent je schopen provést ověření serveru a administrace před startem operačního systému a doplňuje tak funkci BitLockeru. Možnosti nastavení umožňují manuální ověření při startu systému nebo automatický start včetně vložení klíče.

Možné je tedy ledacos a s partnery ještě více.

Matouš Rokos, Mainstream Technologies