ADFS 3.0 a Azure Multi-Factor Authentication

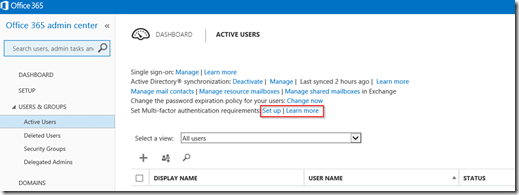

Office 365 nabízí pro silnější zabezpečení Cloud účtů MultiFactor Authentication. Jeho nastavení se provede před Office 365 portál a umožňuje základní zabezpečení Office 365 účtů druhým faktorem, tedy kromě hesla, něčím co uživatel „vlastní“ – v tomto případě mobilním telefonem.

Toto řešení je tedy vhodné pro společnosti, které chtějí předejít neoprávněným přístupům do Office 365 aplikací v případech „úniku“ hesla uživatele.

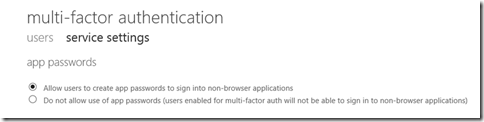

Toto MFA ověření funguje pro webové aplikace. Pro „tlusté“ klienty jako např. Outlook se využívá generované App passwords. Administrátor má možnost tuto funkcionalitu zakázat.

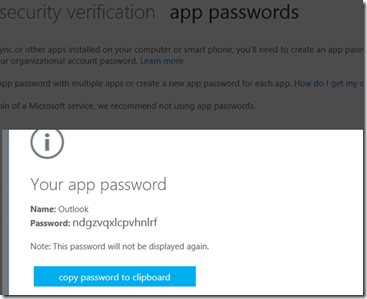

V případě, že je tato funkce povolena si uživatel může vygenerovat App password, tzn. generované heslo, které může využít pro přihlášení do „newebových“ aplikací.

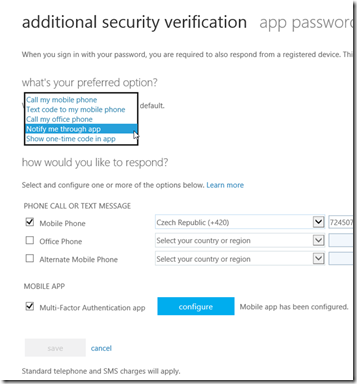

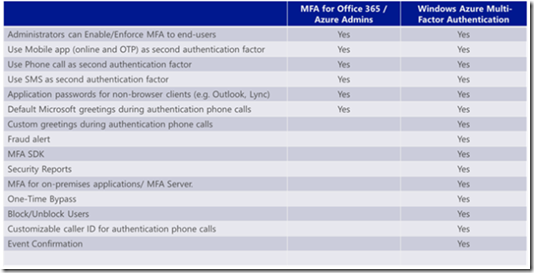

Možnosti Multi-Factor ověření.

Uživatel může využít následujících možností:

- Zavolání na mobilní telefon – uživatel stiskem # potvrdí ověření

- Zaslání SMS s PIN – uživatel zadá zaslaný PIN při přihlášení

- Zavolání na pevnou linku – uživatel stiskem # potvrdí ověření

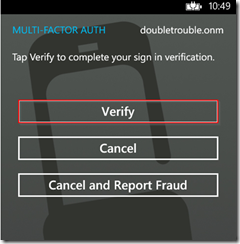

- Ověření pomocí mobilní aplikace – uživatel si příslušného App Store nainstaluje Multi-Factor Authentication aplikaci. Uživatel pro přihlášení stiskne volbu Verify.

- Jednorázové heslo pomocí mobilní aplikace – uživatel zadá jednorázové heslo vygenerované mobilní aplikací.

Stejný způsob ochrany je možné použít pro Azure Admin účty.

Pokud používáme v Office 365 federované účty a máme konfigurované SSO přes ADFS, tak je možné využít rozšířenou službu Windows Azure Multi-Factor Authentication s tím, že na ADFS servery nainstalujeme Windows Azure Multi-Factor Authentication Server, který potom můžeme využít nejenom pro MFA ověření k Office 365, ale i k lokálním zdrojům jako jsou VPN, IIS, RDS atp.

Základní porovnání obou služeb:

Pro otestování funkcionality provedeme instalaci Windows Azure Multi-Factor Authentication Server na server, kde je nainstalováno ADFS.

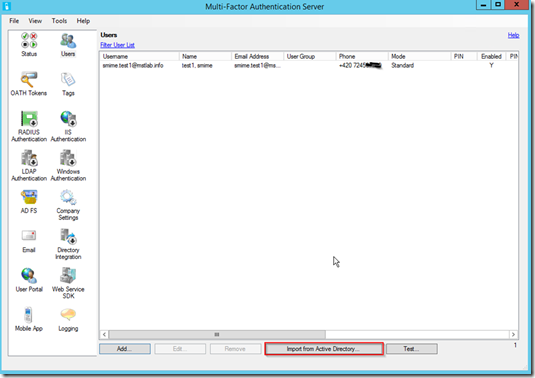

Z admin konzole MFA serveru potom můžeme provést import uživatelů z Active Directory.

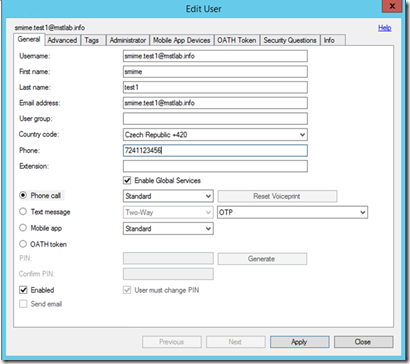

Uživatele povolíme pro MFA a nastavíme preferovaný způsob ověření.

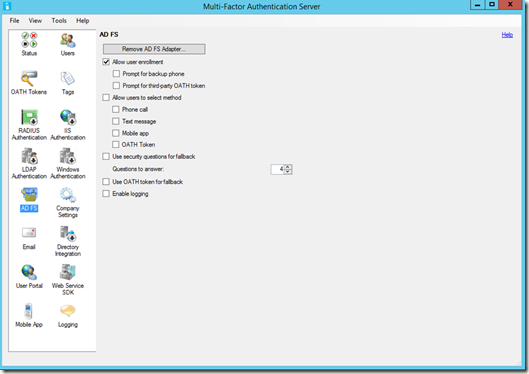

Na záložce ADFS provedeme instalaci ADFS adaptéru a nastavíme očekávané chování MFA.

A zaregistrujeme ADFS MFA adapter.

Na závěr provedeme konfiguraci ADFS 3.0, kde v globální konfiguraci vybereme WindowsAzureMultifactorAuthentication a nastavíme kdy je požádáno MFA – například pouze při přístupu z Extranetu.

Pokud je to vyžadováno tak nastavení je možné i na úrovni Relying Party.

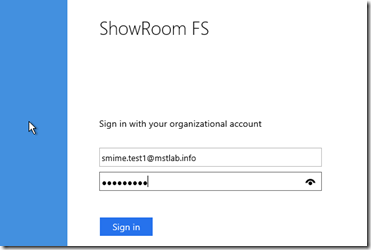

Pro přihlášení uživatel provede standardní ověření pomocí AD uživatelského jména a hesla.

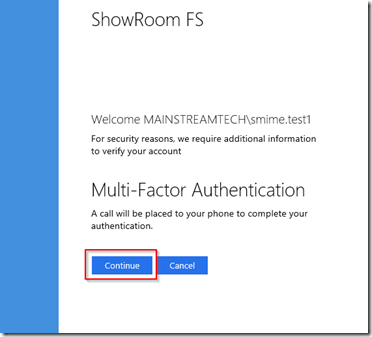

Následně je vyzván k MFA.

Po potvrzení MFA např. stiskem # na mobilním telefonu je uživatel přihlášen k požadované Office 365 službě.

Azure MFA je velmi užitečná služba, která podstatně zvýší bezpečnost při přístupu k datům v Cloudu i On-Premises prostředí.

Ondřej Štefka

Mainstream Technologies