Web Application Proxy ve Windows 2012 R2 preview

Microsoft nedávno uveřejnil beta verzi Windows serverového operačního systému –Windows 2012 R2 preview, který přináší mnoho nového. A jednou ze zajímavých novinek je Web Application Proxy (WAP) .

Po mnoho let byl k publikaci webových služeb jako Exchange OWA, Outlook Anywhere, Active Sync, Lync, SharePoint do Internetu využíván ISA server, později TMG server. Nedávno však Microsoft rozhodl o ukončení dalšího vývoje a prodeje TMG serveru a od té zůstalo po TMG na trhu pro oblast reverse proxy tak trochu „vzduchoprázdno“.

Nyní tedy Microsoft tento prostor vyplnil rolí ve Windows 2012 R2 Preview. Co tedy WAP umožňuje:

- Přístup z různých typů zařízení jako laptop, smartphone, tablet odkudkoliv, kde je povolen port 443 a to je, pokud jste připojeni k Internetu, s velkou pravděpodobností všude

- Zařízení mohou být připojena do Active Directory domény, ale nemusí (např. BYOD)

- Single Sign On

- Vybrat aplikaci, která se bude publikovat, např. u Exchange mohu publikovat Outlook Web App, ale Outlook Anywhere už ne

- Ochraňuje interní sítě díky ověření již v DMZ

- Nevyžaduje žádné změny stávajících aplikací

- Nevyžaduje žádné změny v zařízeních, která k aplikacím přistupují

WAP je tedy Reverse Proxy, která plní z pohledu „síťově-bezpečnostního tyto funkce:

- Izoluje interní segmenty síťě od Internetu. Pakety z Internetu nemohou dorazit napřímo na Back-End servery v interní síti

- Podporuje jak publikaci http tak https s tím, že pro https podporuje SSL bridging – typické využití je situace, kdy pro externí publikaci používám důvěryhodný certifikát (Verisign, Thawte, GoDaddy atp.), zatímco interně mohu použít SSL certifikáty vydané interní certifikační autoritou.

- Ochranu před DOS útoky z Internetu.

- URL translation – umožňuje například interním aplikacím zůstat v krátkém formátu https://mail

- HTTPS to http translation – Interní aplikace mohou zůstat http

- WAP podporuje pass-through nebo pre-authentication. Mohu tedy zvolit, kde se bude klient ověřovat: zda na WAP, což je bezpečnější, nebo na back-end serveru, což je většinou jednodušší

- Pro pre-authentication se využívá AD FS server v interní síti a pro integrované ověření je zapotřebí, aby WAP server byl členem Active Directory domény

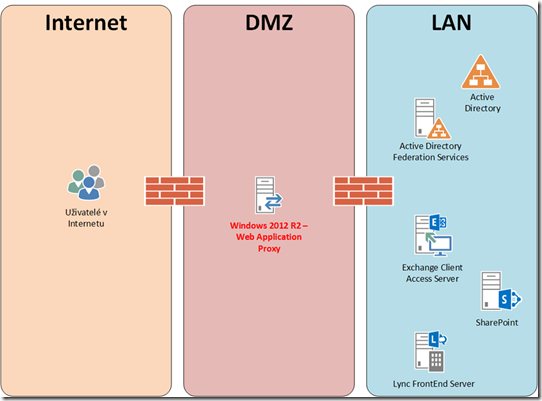

WAP se bude typicky implementovat do DMZ jak je naznačeno na obrázku.

Jak tedy vypadá samotná implementace WAP?

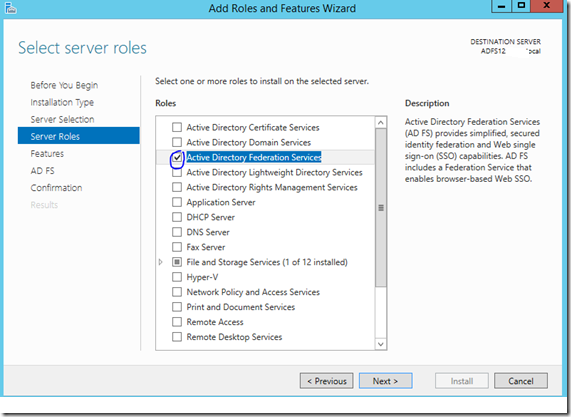

Nejprve musíme na server v interní LAN nainstalovat roli AD FS. Tuto roli musíme nainstalovat na jiném serveru než budeme používat pro WAP.

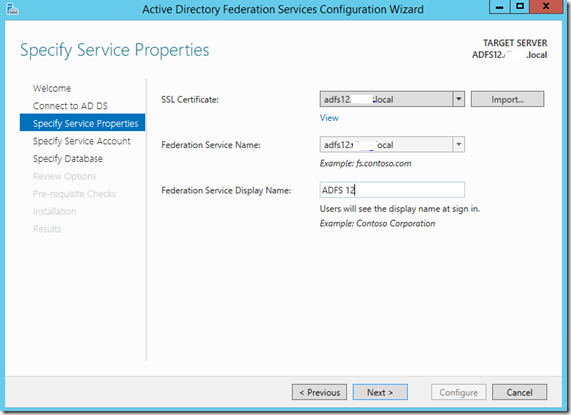

Následně vybereme certifikát pro AD FS:

Po instalaci AD FS můžeme přikročit k instalaci samotné WAP.

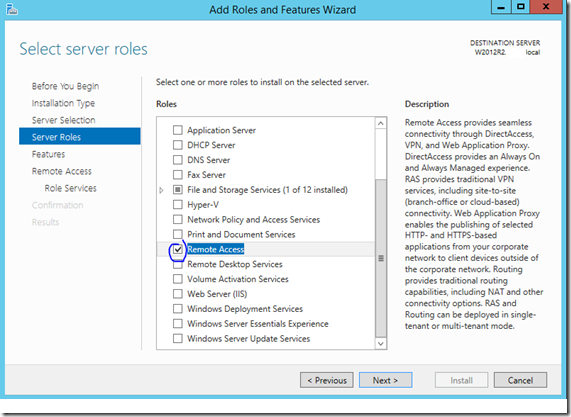

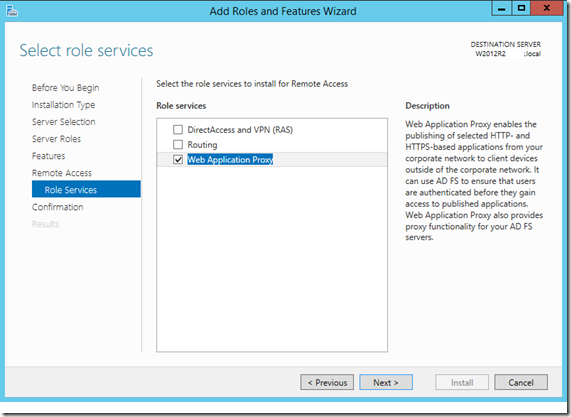

V Add Roles and features vybereme Role-based or feature based installation a následně roli Remote Access:

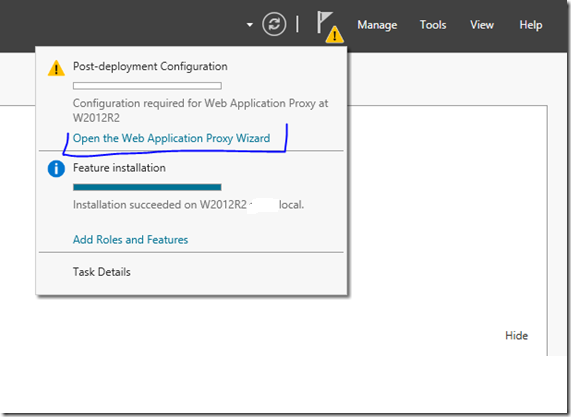

Po instalaci zvolíme konfiguraci WAP:

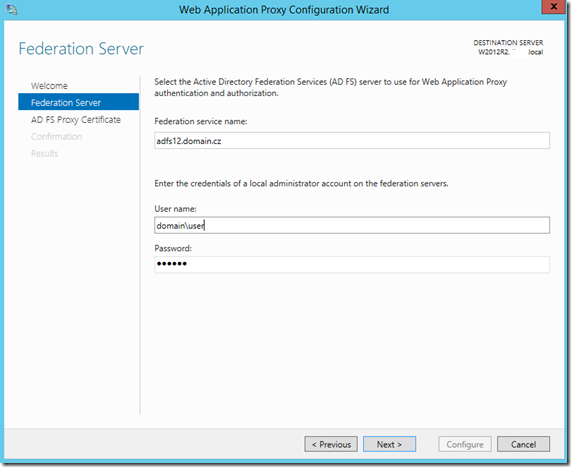

V prvním kroku zadáme FQDN AD FS serveru tedy serveru, který jsme právě nainstalovali výše:

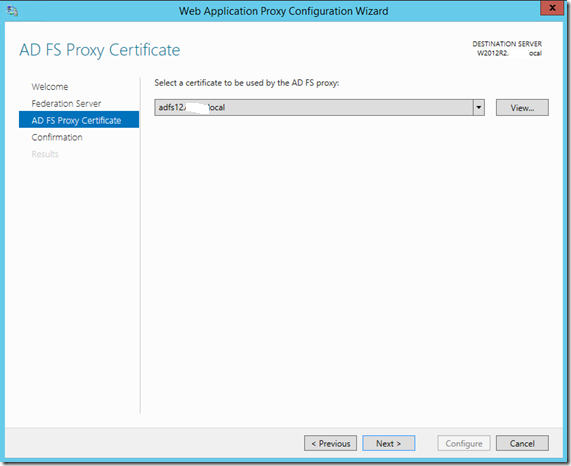

V dalším kroku zadáme stejný certifikát jako na AD FS serveru:

Nyní máme nainstalováno a nyní můžeme začít publikovat aplikace. V našem případě to bude Exchange OWA.

Z Remote Access Management Console vybereme Web Application Proxy a z Tasks vybereme Publish

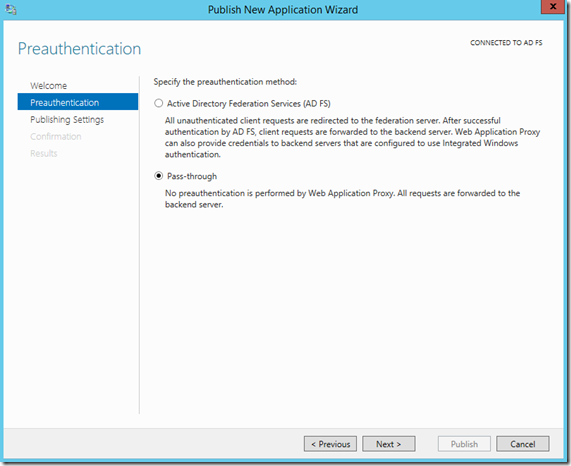

Pro test použijeme Pass-trough (tedy bez ověření) na WAP. Pokud bychom chtěli ověřovat na WAP je potřeba aby WAP server byl součástí domény a nakonfigurovat WAP pro Kerberos Constrained Delegation.

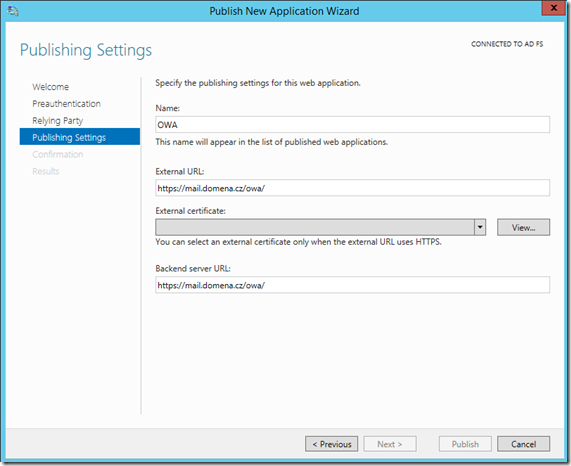

V dalším kroku zadáme externí URL, jmeno certifikátu pokud publikujeme SSL a interní URL:

Závěr:

WAP je velmi potřebná služba, která po konci TMG dnes znatelně chybí a je určitě dobře, že Microsoft tuto službu zakomponoval do nové verze Windows serveru. Je to zatím první verze takže chybí např. možnosti load balancingu back-end serverů, není možnost editovat pravidla pro publikované aplikace – je nutné je smazat a nastavit znova, pre-authentication je pouze Form-Based, (NTLM nebo Basic není možný).

Nicméně dle vyjádření Microsoftu bude WAP dále vyvíjen a rozšiřován, takže je vysoce pravděpodobné, že se do budoucna stane často implementovanou součástí Exchange, Lync, SharePoint atp. implementací, kde bude jeho role zprostředkovat tyto služby pro uživatele na různých zařízení ať se nacházejí kdekoliv.

- Ondřej Štefka

Mainstream Technologies