Týden s virtuály v cloudu – nastavení sítě

V minulých dílech jsme se zabývali založením účtu, možnostmi založení virtuálního počítače a práci s disky. Dnes se podíváme na možnosti nastavení sítě.

Virtuální síť

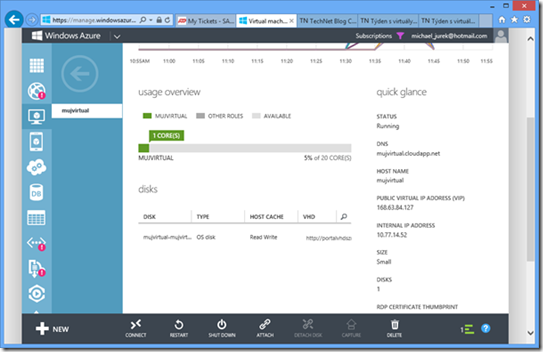

Virtuální počítače v cloudu jsou samozřejmě umístěny na virtuální síti. Pokud se o nic nestaráte, je tato síť vytvořena automaticky, používá náhodně přidělený rozsah IP adres. Na obrázku níže vidíte, že můj virtuální počítač získal interní IP adresu 10.77.14.52:

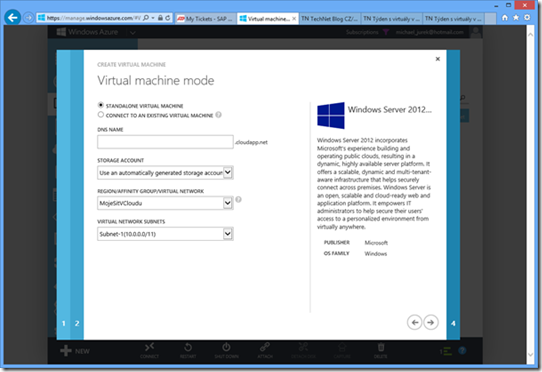

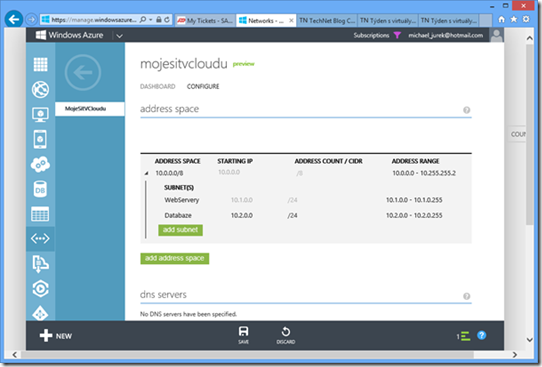

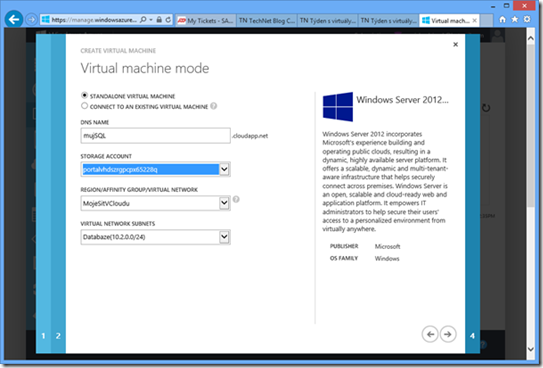

Každý zákazník má samozřejmě svoji vlastní virtuální síť, takže vaše počítače jsou odděleny od ostatních zákazníků v cloudu. Pro cokoliv nad úroveň základního zkoušení si zřejmě budete chtít vytvořit vámi kontrolovanou virtuální síť, abyste mohli ovlivnit přidělený rozsah adres a další věci. Její vytvoření není nic složitého, stačí použít možnost New/Virtual Network – pak máte pod kontrolou rozsah IP adres na vaší virtuální síti, nastavení DNS serverů a případně můžete i nastavit propojení této sítě s lokální sítí pomocí IPSec propojení. Při vytváření virtuálních počítačů pak specifikujete, na kterou síť a podsíť je chcete umístit:

Některé další detaily si ještě vysvětlíme.

Připojení k Internetu

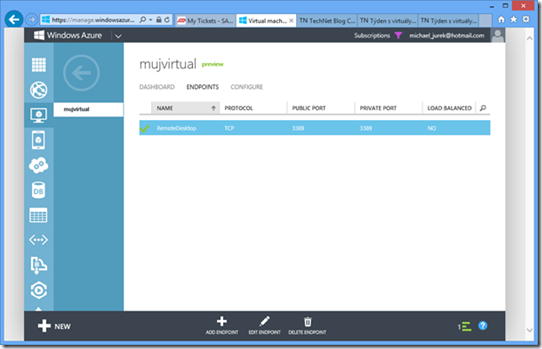

Přestože to není terminologicky zcela správně, nejnázornější je představit si internetovou konektivitu následovně. Každý virtuální počítač má přidělené NAT (Network Address Translation) zařízení, které překládá požadavky z veřejného prostoru internetových adres na IP adresy na privátní síti. Toto zařízení má pevně dané DNS jméno cokoliv.cloudapp.net, kde „cokoliv“ si můžete vybrat při vytváření virtuálního počítače (první textbox na předchozím obrázku) a dále pevně danou veřejnou IP adresu (tu si volně vybrat nemůžete). Oba údaje můžete vidět na prvním obrázku jako „DNS“ a „Public Virtual IP Address“. Toto zařízení pak pro definované TCP/UDP porty překládá příchozí komunikaci na interní IP síť. Je to tedy velmi podobné jako když máte domácí síť za ADSL routerem a chcete zveřejnit např. web server rozběhnutý na jednom z domácích počítačů na Internet. V Azure se toto zveřejnění provádí na záložce Endpoints:

Zde můžete přidávat pravidla pro zveřejňování dalších služeb na Internet – samozřejmě pokud chcete. Po vytvoření virtuálu je zde vždy jedno pravidlo, a to pro vzdálenou plochu. Pro Windows virtuály je to 3389 (RDP), pro Linux virtuály 22 (SSH). Pokud nechcete, aby tato možnost správy byla k dispozici, můžete pravidla odstranit – např. pokud chcete virtuály spravovat přes VPN síť a ne přes veřejný Internet. Jistě není třeba připomínat, že tímto způsobem zpřístupněné porty musí být propustné též na úrovni lokálního firewallu v operačním systému!

Speciálním případem je využití NAT zařízení jako load balanceru, kdy příchozí komunikace na určitý port je rozdělována mezi 2 nebo více virtuálních počítačů. Load balancer je samozřejmě natolik inteligentní, že využívá pouze běžící počítače, které jsou „živé“, tj. odpovídají na příslušném portu. V případě údržby některého počítače jej samozřejmě můžete z load balancingu dočasně odstranit.

Při vytváření druhého a dalšího počítače si můžete v průvodci vybrat, zda bude mít svoji vlastní veřejnou IP adresu a DNS jméno (Standalone Virtual Machine na druhém obrázku) anebo zda je bude sdílet s existujícím virtuálním počítačem. De facto se tedy rozhodujete, zda počítače budou sdílet společné NAT zařízení (v případě load balancingu je to nutnost) anebo zda bude mít každý svoje nezávislé NAT zařízení.

Vše napsané v tomto odstavci se týkalo příchozích spojení z Internetu. Odchozí TCP/UDP spojení nejsou nijak omezena. Pokud je chcete omezit, můžete to udělat firewallem na úrovni operačního systému

IP adresy, jména počítačů, DNS servery

IP adresy virtuálních počítačů jsou tzv. pseudostatické. Formálně jsou jejich síťové karty nastaveny na používání DHCP serveru, ale fakticky má každý počítač svoji rezervovanou IP adresu, která se nikdy nemění. Nepokoušejte se dávat těmto počítačům statické IP adresy – není to podporováno a riskujete ztrátu konektivity s virtuálem. Dokonce i u AD/DNS serverů se nechává použití DHCP serveru, ignorujte varování wizardu při případném vytváření domain controlleru. Při použití automaticky přidělené virtuální sítě nemáte konkrétní IP adresu pod kontrolou. Při použití vlastní virtuální sítě máte volbu IP adresy pod kontrolou, když definujete adresní prostor a jednotlivé podsítě:

Při vytváření virtuálního počítače pak můžete specifikovat, na jakou síť a podsíť chcete virtuální počítač umístit:

Počítači je pak přidělena IP adresa ze zvolené podsítě. Nemáte ovšem pod kontrolou, která konkrétní adresa to bude, máte ovšem jistotu, že jakmile je jednou přidělena, už se nebude měnit.

Pokud jde o jména počítačů, můžete si jméno zvolit libovolně. Podobně jako na běžné síti, tato jména musí být v rámci virtuální sítě jedinečná. Nemůžete tedy mít na své virtuální síti např. dva počítače se jménem SERVER1. Samozřejmě, dva různí zákazníci mohou mít každý svůj virtuál se jménem SERVER1, neboť jde o dvě různé oddělené sítě. Dodatečná změna jména počítače není podporována.

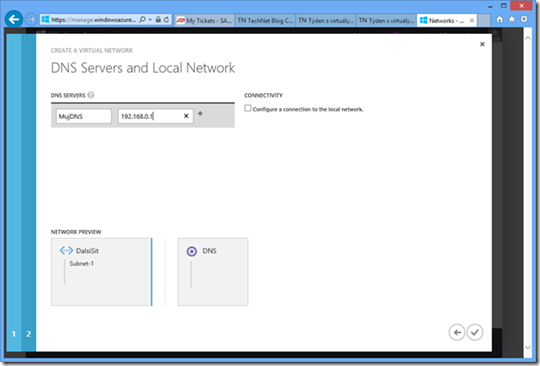

Pokud jde o DNS servery, máte opět dvě možnosti. První je použít interní servery v Azure infrastruktuře, které umí rozlišit jména počítačů na téže virtuální síti a dále veřejné DNS záznamy v prostoru Internetu. Anebo pokud máte vlastní virtuální síť, můžete při jejím vytváření specifikovat IP adresy libovolných DNS serverů (veřejný na Internetu, privátní v cloudu, privátní na vaší lokální síti apod.), jejich IP adresy specifikujete při vytváření virtuální sítě:

Propojení s vaší sítí pomocí VPN

Virtuální síť v cloudu lze plně propojit s vaší lokální sítí pomocí standardního VPN připojení. Cloudová síť se pak chová v podstatě jako připojená vzdálená lokalita vaší firmy s vynikajícím vlastním internetovým připojením. Tím pádem můžete používat jednotný adresář Active Directory, jednotnou DNS infrastrukturu, nástroje pro správu a monitorování apod. Tato možnost je též ideální pro hybridní scénáře, kdy část infrastruktury běží v cloudu (např. extranetový web) a část systému ve vašem lokálním prostředí (např. ERP systém).

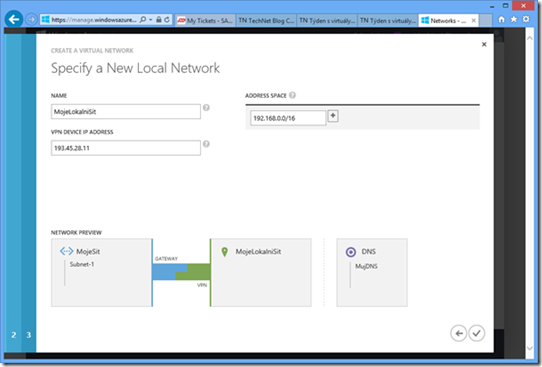

Pokud chcete propojení nastavit, potřebujete znát 5 věcí:

- Privátní adresový rozsah vaší lokální sítě

- Privátní adresový rozsah vaší cloudové sítě, který se nepřekrývá s rozsahem lokální sítě

- Vaše lokální veřejná IP adresa

- Vaše cloudová veřejná IP adresa (je vám přidělena)

- Klíč pro vzájemnou autentizaci VPN zařízení (je vám přidělen)

Nejprve musíte zadat první a třetí údaj při definici lokální sítě v Azure portálu:

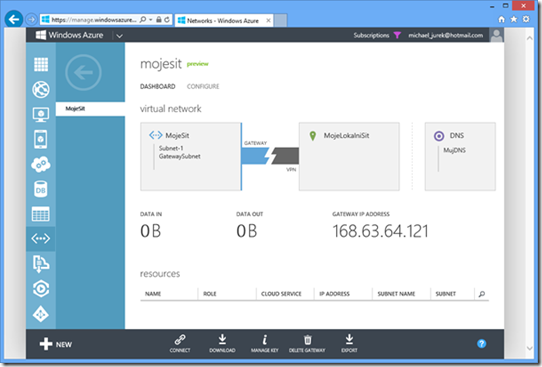

Poté na Azure portálu vytvoříte virtuální VPN gateway pomocí operace Create Gateway. Po skončení této operace (trvá řádově 15 minut) zde můžete zjistit poslední 2 údaje – cloudovou veřejnou IP adresu a klíč pro šifrování privátního kanálu (Manage Key):

Všech 5 údajů pak využijete pro konfiguraci lokálního VPN zařízení, které musí podporovat IPSec tunnel mode (IKE v1, AES 128/256, SHA1/2). Vytvoření IPSec tunelu je samozřejmě závislé na použitém zařízení, existuje seznam otestovaných a podporovaných zařízení od firem Cisco a Juniper, pro které lze stáhnout přímo konfigurační skripty. V případě úspěšného připojení uvidíte na portále nenulové hodnoty čítačů Data In a Data Out.

Několik otestovaných zařízení od Cisco a Juniper (včetně konfiguračních skriptů)

Závěrem

Pokud si celý postup chcete vyzkoušet, určitě se vraťte zpátky k prvnímu dílu a založte si svůj testovací účet (instruktážní video). Většinu výše zmíněných postupů můžete prakticky vidět v připraveném instruktážním videu na našem videoportálu MSTV.cz. Praktické cvičení na toto téma v angličtině naleznete též zde.

V příštím (posledním) díle se budeme věnovat správě virtuálních počítačů.

Dále bychom vás rádi pozvali na online seminář Vytvořte si virtuál v cloudu!, který se koná 7. února od 10:00 hodin a kde můžete položit všechny otázky, na které jste v tomto seriálu nedostali odpověď. Ti, kteří si vše chtějí vyzkoušet i prakticky, se mohou zaregistrovat na stejnojmenný bezplatný hands-on lab pod vedením zkušeného lektora.

Michael Juřek