Exchange Server 2010 seriál - Certifikáty a práce s nimi (část VI.)

Každý Exchange Server 2010 hned po instalaci disponuje certifikátem, který je vystaven na externí jméno, které jste zadali během instalace. Tento certifikát sice obsahuje správná jména a je vystaven na 5 let, ale jedná se o tzv. SelfSigned certifikát. To v praxi znamená, že takovému certifikátu nikdo nedůvěřuje, protože nezná certifikační autoritu, která jej vystavila (ani nemůže, byl to sám Exchange Server). Díky tomu, ale s tímto Exchange serverem nebude schopen korektně komunikovat jak Microsoft Office Outlook, tak také většina mobilních klientů prostřednictvím ActiveSync. Proto je ve většině případů potřeba vystavit certifikát nový – buď od komerční a důvěryhodné certifikační autority, nebo od autority interní.

Certifikát musí splňovat následující tři kritéria:

- Musí být platný (certifikáty jsou vydávány na konkrétní dobu, např. 1 rok)

- Jméno uvedené v certifikátu se musí shodovat se jménem, které volá klient

- Certifikační autorita, která certifikát vydala, musí být pro klienta důvěryhodná

Hlavně v posledním bodě narazíte na mnoho problémů. Pokud si certifikát necháte vystavit např. vaší vlastní, interní certifikační autoritou, připravte se na to, že budete muset do každého zařízení, které bude komunikovat s Exchange, nejprve naimportovat certifikát certifikační autority. U klientů Windows, kteří jsou členy domény, to půjde snadno pomocí Group Policy. U jiných klientů to bude složitější…

na většině mobilních přístrojů to jde, ale je to ruční a poměrně nepříjemná práce. Obzvlášť v případě, že máte ve firmě desítky, stovky, nebo tisíce různých zařízení. V takovém případě bych vám raději doporučil si zakoupit certifikát od nějaké komerční a uznávané certifikační autority, která bude klientovi známa. To tedy znamená, že jako správce Exchange serveru bych měl nejprve zvážit, jaké mobilní klienty budeme ve firmě provozovat, ověřit si u každého přístroje které certifikační autority podporuje a teprve potom provést nákup certifikátu u takové certifikační autority, která je pokud možno podporována všemi klienty. Osobně mám vynikající zkušenosti s certifikační autoritou Thawte, je podporována skoro na všech přístrojích a její ceny za roční certifikát jsou pro české firmy přijatelné (např. zde – ceny jsou kolem 5.000,- Kč za 1 rok).

Vraťme se ale k vytvoření samotné žádosti o certifikát, kterou vytvoříme pomocí:

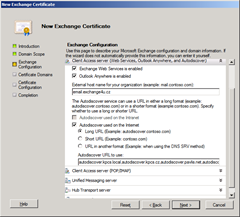

- EMC: Server Configuration -> vybereme server, se kterým chceme pracovat a spustíme průvodce „New Exchange Certificate“

- V tomto skvělém pomocníkovi vyplníme jméno nového certifikátu, rozhodneme se, zdali se bude jednat o wildcard certifikát a následně v sekci „Exchange Configuration“ vyplníme jména, která bude náš Exchange server používat na jednotlivých službách (jedno ze jmen musí být primární – většinou se jedná o FQDN daného serveru)

Žádost o nový Exchange certifikát

3. Vyplníme informace o naší společnosti, žádost uložíme na disk a posléze doručíme certifikační autoritě

4. Jakmile certifikační autorita žádost schválí, pošle nám finální certifikát, který zasociujeme s žádostí v Exchange konzole klepnutím na žádost a volbou „Complete Pending Request“

5. Pokud vše dopadlo v pořádku, máme certifikát připraven k nasazení. Pomocí volby „Assign Services to Certificate“ zasociujeme certifikát se službami Exchange. Službám je mimo jiné nastaveno jméno, na kterém budou naslouchat podle toho, co jsme nastavili v předchozím průvodci.

Nastavení služeb Client Access Server role

Autodiscover

Jako poslední kamínek zapadl do mozaiky různých Exchange technologií Autodiscover. Podporují jej sice jen ty nejnovější klienti, ale je to něco, co nám zde vždy chybělo. Autodiscover se na klientovi stará o to, že po zadání jeho emailové adresy a hesla nastaví celý přístroj tak, aby správně fungoval s Exchange serverem. Odpadá tedy nutnost pro klienta znát informace o infrastruktuře a nastavení klienta, stačí si pamatovat svůj vlastní email a heslo. Autodiscover se kontroluje opakovaně a v případě rozsáhlých změn ve vaší Exchange infrastruktuře (např. při migracích) se postará o opakovanou a správnou rekonfiguraci klienta.

Jak funguje Autodiscover:

- Klient si z emailové adresy bere jméno domény – tedy to, co je za „@“, zavináčem. Pokud je tedy moje adresa pavlis@kpcs.cz, ví, že dále bude pracovat s doménou „kpcs.cz“

- Skrze DNS překlad se pokouší najít autodiscover záznam. Ten může být ve třech tvarech:

- A záznam kpcs.cz domény

- A záznam „autodiscover“ v zóně „kpcs.cz“. Tedy „autodiscover.kpcs.cz“

- SRV záznam „_autodiscover“

- Jakmile se mu podaří jednu ze tří voleb přeložit na IP adresu (tedy záznam existuje), otevírá klient HTTP spojení na Exchange server do virtuální cesty „<jméno serveru>/autodiscover/autodiscover.xml“.

- Po nezbytné autentizaci klient od serveru dostává XML soubor, který webová služba na základě požadavku pro klienta vytvořila. Tímto XML souborem si klient sám službu ActiveSync nakonfiguruje

Služba Autodiscover se sama o sobě nekonfiguruje. Nastavení, které posílá klientovi, si bere z nastavení ostatních relevantních služeb. Přesto je nezbytné aby to, co Autodiscover klientům vrací zkontrolovat, protože jinak klient nebude moci nalézt některé služby a nebude korektně fungovat. Toto docílíme pomocí klienta Outlook:

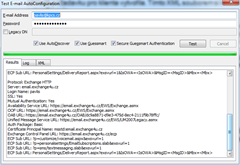

- Na hlavní liště Windows, vedle systémových hodin klepneme s přidrženou klávesou CTRL pravým tlačítkem na ikonu Outlook a vybereme volbu „Test E-mail AutoConfiguration“

- Zadáme emailovou adresu a heslo

Ověříme, že adresy, na kterých jsou klientům poskytovány jednotlivé služby, jsou v pořádku a platné. V případě, že nalezneme chybu, je nutné ji v dané služně opravit.

Outlook Web App (OWA)

Outlook Web App je rozhraním uzpůsobeném pro internetové prohlížeče. Nově nejen pro Internet Explorer, ale i další. Je tedy ideální pro přístup v momentě, kdy uživatel nemůže používat svůj vlastní počítač (např. na dovolené).

Pro správné fungování OWA, je potřeba provést několik konfiguračních kroků:

- EMC: Server Configuration -> Client Access -> označíme server, se kterým chceme pracovat a volíme záložku „Outlook Web App“, na které voláme vlastnosti virtuálního adresáře OWA

- Na záložce „General“ zadáme jméno, které bude použito při interním a externím přístupu – pokud jsme již dříve prošli průvodcem vystavení certifikátu a jeho následném nasazení do systému, budou jména nastavena podle tohoto průvodce

- Na záložce „Authentication“ vybíráme typ požadované autentizace¨

- Případně na dalších záložkách nastavujeme požadované chování OWA (např. režim chování při přístupu z veřejného a privátního počítače (Public přístup k přílohám jen pomocí WebReady, Private přístup ke všemu), atd.)

Nastavení OWA

Pokud požadujete zjednodušení přístupu k OWA pro vaše uživatele tak, aby místo složitého psaní adresy https://email.exchange4u.cz/owa mohli psát pouze https://email.exchange4u.cz, řiďte se doporučením na této stránce: https://technet.microsoft.com/en-us/library/aa998359.aspx

Nastavení Exchange ActiveSync

ActiveSync umí kromě synchronizace dat – typicky emaily, kontakty a kalendář – synchronizovat na klienta i další, hlavně bezpečnostní nastavení. Jedná o velmi důležitou komponentu ActiveSyncu - v poštovních schránkách se dnes nachází celé množství velmi citlivých dat a je zcela nezbytné zajistit, aby tato data nemohla být zneužita jen tím, že je vám ukraden váš mobilní telefon. Typickým a velmi používaným příkladem je politika hesel – tedy to, po jak dlouhé době nečinnosti se má mobilní klient zamknout, jaké heslo má po klientovi požadovat a pokud je to ze strany zařízení podporováno, tak i to, po kolika špatně zadaných heslech se má telefon zrestartovat a vrátit do továrního nastavení (tedy vlastně vymazat). Pokud klient podporuje i datové úložiště pro ukládání dat (např. různé micro/mini SD karty), můžeme díky politice vynutit i šifrování těchto dat. Tím pádem i zcizení telefonu a přendání datové karty neumožní útočníkovi získat žádná data.

Pro správné a požadované fungování synchronizace mobilních klientů s Exchange serverem pomocí ActiveSync je potřeba nastavit politiky, jejichž nastavení se budou na klienty aplikovat:

- Organization Configuration -> Client Access -> záložka „Exchange ActiveSync Mailbox Policies“

- Vybíráme výchozí politiku „default“, případně zakládáme novou a měníme její vlastnosti dle požadavků (politik samozřejmě může být v Exchange serveru víc a není problém tak na různé uživatele aplikovat různé politiky a zajistit tak potřebná nastavení napříč všemi klienty)

Politika ActiveSync

Dalšími zajímavými volbami může být blokování WiFi, Bluetooth, nebo vestavěného fotoaparátu/videokamery. Velmi užitečná je i možnost blokování přístupu k datovým službám v momentě, kdy se klient nachází na roamingu. Zabráníte tak nepříjemnému překvapení v podobě vysokého účtu za telefon v momentě, kdy se pohybujete v zahraničí. Pouze si dovolím upozornit na to, že většina z možností uvedených v tomto odstavci vyžaduje pro klienta rozšířenou, tedy Enterprise CAL licenci.

Více se o ActiveSync můžete dozvědět zde: https://technet.microsoft.com/cs-cz/ee958098.aspx

Nastavení Outlook Anywhere

Pokud chceme, aby naši klienti mohli Outlook komunikovat s Exchange serverem odkudkoli pomocí komunikace zabalené do HTTPS, je potřeba povolit Outlook Anywhere. Toho docílíme následovně:

- Zkontrolujeme na serveru, že máme nainstalovánu komponentu „RPC over HTTP"

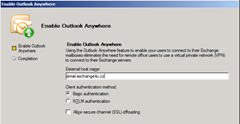

- EMC: Server Configuration -> Client Access -> označíme server, se kterým chceme pracovat a voláme průvodce „Enable Outlook Anywhere“

- V rámci něho vyplníme jméno, na kterém bude tato služba z internetu dostupná

Zapnutí Outlook Anywhere

Pozor na volbu klientské autentizace. V případě použití Basic autentizace máte sice 100% jistotu jejího fungování, ale klient bude při použití Outlook Anywhere vždy (!) dotázán na heslo, bez možnosti jej uložit. Pokud vyberete autzentizaci pomocí NTLM, jde sice heslo na klientovi uložit a uživatel tak nebude na heslo opakovaně dotazován, nicméně pozor, NTLM autentizace neprochází mnoha síťovými prvky a tak je možné, že nebude fungovat všude.

Další díl seriálu:

Exchange Server 2010 seriál – Instalace (část I.)

Exchange Server 2010 seriál - Založení databází pro poštovní schránky a jejich konfigurace (část II.)

Exchange Server 2010 seriál - Doménová jména a práce s nimi (část III.)

Exchange Server 2010 seriál - Nastavení odesílání a přijímání poštovních zpráv (část IV.)

Exchange Server 2010 seriál - Nastavení antispamových funkcí (část V.)