Bezpečnostní novinky ve Windows Server 2008 R2 a Windows 7

Autor: Jiří Hýzler, MVP

Tento článek se zaměřuje na vybrané bezpečnostní novinky v chystaných operačních systémech Windows Server 2008 R2 a Windows 7. Vzhledem k tomu, že v době, kdy vzniká tento článek, ještě není k dispozici finální verze těchto systémů, jsou tyto novinky popisovány vzhledem k RC verzi.

Novinky v biometrice

Do této doby nebyla ve Windows žádná standardní podpora pro biometrická zařízení nebo biometrické aplikace přímo od firmy Microsoft a byli jste odkázáni jen na software výrobců těchto zařízení. To ztěžovalo uživatelům jejich použití a administrátorům jejich správu.

Windows 7 a Windows Server 2008 R2 obsahuje Windows Biometric Framework, který zajišťuje jednotnou cestu pro používání čteček na otisky prstů a jiných biometrických zařízení a nabízí konzistentní rozhraní pro vyhledání a spouštění biometrických aplikací.

Konkrétně nabízí:

o V ovládacích panelech položku Biometric Devices, dovolující uživatelům kontrolovat dostupnost biometrických zařízení a zda toto zařízení může být použito pro přihlášení k lokálnímu počítači nebo do domény.

o Biometrická zařízení nyní mohou být použita pro zvýšení oprávnění přes UAC.

o Pomocí Group Policy můžete povolovat, zakazovat nebo omezovat použití biometrických dat pro lokální počítač nebo doménu. Group Policy nastavení také mohou zabránit instalaci biometrického zařízení a jeho softwaru nebo jeho odinstalaci.

o Ovladače k biometrickým zařízením jsou nyní k dispozici přes Windows Update.

Novinky v servisních účtech

Jedním z bezpečnostních nastavení pro kritické síťové aplikace, jako například IIS nebo SQL Server, je výběr typu účtu, pod kterým aplikace poběží a bude přistupovat k dalším informacím. Na lokálním počítači může administrátor nastavit aplikaci, aby běžela pod účtem Local Service, Network Service nebo Local System. Tyto účty ale nabízí jen základní konfiguraci, jsou typicky sdíleny mezi několika aplikacemi a nedají se spravovat na doménové úrovni.

Jestliže nakonfigurujete aplikaci s vytvořeným doménovým účtem, můžete omezit privilegia tohoto účtu a tím přístupu aplikace k datům, ale musíte manuálně spravovat hesla pro tento účet a SPN (Service Principal Name), které je požadováno pro Kerberos autentizaci. Někteří administrátoři řešili problém s hesly tak, že nastavily účtu, že heslo je stále platné a toto heslo bylo používáno účtem i několik let.

Ve Windows Server 2008 R2 a Windows 7 přibyly 2 nové typy účtů: managed service account a virtual account. Managed service account je navržen pro aplikace jako např. SQL Server nebo IIS k omezení přístupu k informacím prostřednictvím doménového účtu bez nutnosti manuálně spravovat hesla nebo SPN pro tento účet. Hesla jsou nastavována a pravidelně měněna automaticky, podobně jako např. hesla u účtů počítačů v Active Directory. Virtual accounts jsou „managed service acctounts“, které používají počítačová pověření (credentials) k přístupu k síťovým prostředkům.

Pro tyto účty je vytvořen v Active Directory Users and Computers speciální kontejner Managed Service Accounts (viz obrázek 1.) a vytváří se a konfigurují se výhradně přes Windows PowerShell 2.0.

Konkrétně je potřeba pro konfiguraci těchto účtů v PowerShellu naimportovat modul pro Active Directory (Import-Module ActiveDirectory) a účet vytvořit pomocí cmdletu New-ADServiceAccount.

Více o požadavcích na vytváření managed service accounts a návod, jak je vytvářet a konfigurovat, najdete v dokumentu Service Accounts Step-by-Step Guide.

Novinky v čipových kartách

Windows 7 doplnily podporu standardu PIV (Personal Identity Verification) vyvinutý NIST (National Institute of Standards and Technology). To znamená, že uživatelé mohou používat čipové karty od dodavatelů, kteří publikovali své ovladače přes Windows Update bez potřeby speciálního middleware. Tyto ovladače mohou být nyní staženy stejným způsobem jako ovladače pro ostatní zařízení ve Windows.

Když PIV-kompatibilní čipová karta je vložena do čtečky čipových karet, Windows se pokusí automaticky stáhnout ovladač z Windows Update. Pokud příslušný ovladač není k dispozici na Windows Update, použije se PIV-kompatibilní miniovladač, který je součástí Windows 7. Pro vlastní použití těchto karet tedy nepotřebujete už nic dalšího instalovat.

Windows nyní nově zahrnuje podporu čipových karet v následujících operacích a aplikacích:

o Šifrování disků pomocí BitLocker Drive Encryption. Ve Windows 7 Enterprise a Windows 7 Ultimate mohou uživatelé zašifrovat disky pomocí BitLockeru a vybrat si k tomu možnost použít čipovou kartu pro odemčení jednotky.

o Přihlášení čipovou kartou do domény prostřednictvím PKINIT protokolu. Ve Windows 7 se automaticky zavede správný miniovladač pro čipovou kartu a umožní se tak přihlásit se kartou do domény aniž by bylo potřeba nainstalovat nebo nakonfigurovat další middleware.

o Podepisovaní dokumentů a e-mailů a použití certifikátů v tzv. line-of-business aplikacích. Podobně jako pro přihlášení do domény, je automaticky zaveden miniovladač i pro potřebu podepisování e-mailů nebo dokumentů pomocí čipové karty, stejně tak i pro obchodní aplikace. Navíc XPS (XML Paper Specification) dokumenty můžete rovnou podepisovat bez potřeby dalšího softwaru.

Novinky v UAC = User Account Control (řízení uživatelských účtů)

Standardně běžní uživatelé a administrátoři přistupují k prostředkům a spouští aplikace v bezpečnostním kontextu běžného uživatele. Když se uživatel přihlásí do počítače, systém mu vytvoří tzv. access token. Access token obsahuje informace o úrovni přístupu, která je uživateli dána, včetně příslušných SIDů a Windows privilegií. Když se přihlásí administrátor, jsou pro něho vytvořeny dva oddělené access tokeny: běžný uživatelský access token a administrátorský access token. Jeho běžný uživatelský access token obsahuje tytéž informace jako administrátorský, ale všechny Windows privilegia a SIDy jsou z něho odstraněny. Běžný uživatelský access token je pak použit pro start aplikací, které nevyžadují administrativní oprávnění (běžné uživatelské aplikace).

Když pak uživatel chce spustit aplikaci vyžadující administrativní oprávnění, uživatel je vyzván na změnu nebo zvýšení bezpečnostního kontextu z běžného uživatele na administrátora, nazývaného Admin Approval Mode.

Ve Windows Server 2008 R2 zabudovaný účet administrátora (Administrator) neběží v Admin Approval Mode. Všechny následně vytvořené administrátorské účty ale už běží v Admin Approval Mode automaticky. Ve Windows 7 je to trochu jinak. Stejně tak jako např. ve Windows Vista je zabudovaný účet Administrator po instalaci zakázán (disabled). Pokud ale během upgradu z Windows XP je zabudovaný účet Administrator jediným aktivním lokálním administrativním účtem, Windows 7 ponechá tento účet povolený a navíc mu dovolí běžet v režimu Admin Approval Mode. Pokud provedete čistou instalaci Windows 7, první uživatel je vytvořen jako lokální administrátor v Admin Approval Mode (UAC enabled). Všechny další účty jsou pak vytvářeny jako běžní uživatelé.

Ještě je to složitější s přihlášením v nouzovém režimu (Safe Mode) pomocí zabudovaného účtu Administrator. Pokud počítač není v doméně a zároveň existuje nejméně jeden další lokální administrativní účet, pak se nemůžete přihlásit do nouzového režimu počítače pomocí zabudovaného účtu Administrator. Pokud ale poslední lokální administrátorský účet je smazán, zakázán nebo odstraněn z administrátorů, pak teprve nouzový režim počítače dovolí přihlásit se zakázaným (disabled) zabudovaný účtem Administrator. Pokud počítač je v doméně, pak není možné v žádném případě se přihlásit v nouzovém režimu pomocí zabudovaného účtu Administrator. Pokud neexistuje jiný lokální administrativní účet, můžete se přihlásit v nouzovém režimu pomocí nakešovaného účtu, který je členem skupiny Domain Admins. Pokud doménový administrátor se nikdy nepřihlásil na klientském počítači, musíte nastartovat počítač v nouzovém režimu se sítí (Safe Mode with Networking).

Ve Windows 7 a Windows Server 2008 R2 došlo také k omezení počtu výzev ohledně UAC. Tato redukce se týká souborových operací, výzev v Internet Exploreru při spuštění instalace aplikace a ActiveX prvků. Jinými slovy pro tyto operace je uživateli už zobrazena jen jedna výzva místo několikanásobného odklepnutí dialogu na eskalaci nebo povolení operace.

Navíc nyní si může běžný uživatel bez jakékoliv výzvy ze strany UAC instalovat aktualizace z Windows Update, instalovat ovladače, které jsou staženy z Windows Update nebo jsou zahrnuty v operačním systému, prohlížet nastavení Windows, párovat Bluetooth zařízení s počítačem, resetovat síťový adaptér a provádět ostatní diagnostiky a opravy sítě.

Další změna se týká nastavení úrovní UAC. Windows Vista nabízejí pouze 2 úrovně UAC: vypnuto a zapnuto. Windows 7 a Windows Server 2008 R2 nabízí nyní 4 úrovně UAC (řazeno od nejméně bezpečné):

1. Never notify me – Nebudete upozorňováni během jakýkoliv změn v nastavení Windows nebo během instalace softwaru.

2. Only notify me when programs try to make changes to my computer – Nebudete upozorňováni během změn v nastavení Windows, které budete dělat osobně, ale budete upozorňováni na změny, které se pokouší provádět programy.

3. Always notify me – Budete upozorňováni během změn v nastavení Windows, které budete dělat osobně i na změny, které se pokouší provádět programy bez přepnutí na zabezpečenou plochu.

4. Always notify me and wait for my response – Budete vyzváni na všechny administrativní zásahy na zabezpečené ploše. Tato volba je shodná se současným nastavením UAC ve Windows Vista.

Výchozí úrovní pro administrátory je úroveň 3 a pro běžné uživatele je výchozí úrovní 4 (viz obrázek 2.).

Pro přehlednost uvádím ještě tabulku srovnávající počet výzev UAC mezi úrovněmi 2 a 3 pro konkrétní akce ve Windows 7 a Windows Sever 2008 R2 v porovnání s Windows Vista SP1.

Akce |

Only notify me when programs try to make changes to my computer |

Always notify me |

Změna osobních nastavení |

Žádná výzva |

Menší množství výzev |

Správa plochy |

Žádná výzva |

Menší množství výzev |

Nastavení a řešení problémů se sítí |

Žádná výzva |

Menší množství výzev |

Použití Windows Easy Transfer |

Menší množství výzev |

Stejný počet výzev |

Instalace ActiveX prvku v Internet Exploreru |

Menší množství výzev |

Menší množství výzev |

Připojení zařízení |

Žádná výzva |

Žádná výzva, jestliže jsou ovladače na Windows Update, jinak stejný počet výzev |

Použití Windows Update |

Žádná výzva |

Žádná výzva |

Nastavení zálohování |

Žádná výzva |

Stejný počet výzev |

Instalace nebo odinstalace softwaru |

Žádná výzva |

Menší množství výzev |

Pomocí bezpečnostních nastavení v Group Policy můžete nyní změnit chování UAC zpráv pro administrátory v Admin Approval Mode na následující nastavení:

· Elevate withou prompting. Dovoluje privilegovaným účtům provádět operace vyžadující eskalaci oprávnění bez výzvy na zadání autentizačních informací.

· Prompt for credentials on the secure desktop. Když operace vyžaduje eskalaci oprávnění, uživatel je vyzván na zabezpečené ploše, aby zadal jméno a heslo privilegovaného účtu.

· Prompt for consent on the secure desktop. Když operace vyžaduje eskalaci oprávnění, uživatel je vyzván na zabezpečené ploše, aby pro danou operaci zvolil dovolit nebo zakázat (Permit or Deny).

· Prompt for credentials. Když operace vyžaduje eskalaci oprávnění, uživatel je vyzván na vložení jména a hesla privilegovaného účtu.

· Prompt for consent. Když operace vyžaduje eskalaci oprávnění, uživatel je vyzván, aby pro danou operaci zvolil dovolit nebo zakázat (Permit or Deny).

· Prompt for consent for non-Windows binaries. Standardně předvoleno. Když operace pro ne-Microsoft aplikaci vyžaduje eskalaci oprávnění, uživatel je vyzván na zabezpečené ploše, aby pro danou operaci zvolil dovolit nebo zakázat (Permit or Deny).

Také pomocí bezpečnostních nastavení v Group Policy můžete nyní změnit chování UAC zpráv i pro běžné uživatele na následující nastavení:

· Prompt for credentials. Když operace vyžaduje eskalaci oprávnění, uživatel je vyzván na vložení jména a hesla privilegovaného účtu.

· Automatically deny elevation requests. Když operace vyžaduje eskalaci oprávnění, uživateli je automaticky zobrazena hláška zakazující operaci.

· Prompt for credentials on the secure desktop. Standardně předvoleno. Když operace vyžaduje eskalaci oprávnění, uživatel je vyzván na zabezpečené ploše, aby zadal jméno a heslo privilegovaného účtu.

Více informací o konfiguraci UAC najdete např. v dokumentu User Account Control Step-byStep Guide.

Novinky v bezpečnostním auditu

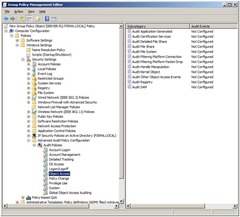

Ve Windows 7 a Windows Server 2008 R2 byly značně rozšířeny možnosti auditu bezpečnostních událostí, které se definují pomocí Group Policy. Původních 9 nastavení je nyní rozšířeno na 53 nastavení, které nyní dovolují administrátorům mnohem jemněji specifikovat typy aktivit, které chtějí sledovat, aniž by zbytečně logovaly události, které je nezajímají. Navíc přibyla zcela nová kategorie auditu a to Global Object Access Auditing. Tato kategorie dovoluje definovat globálně na celý počítač SACL (Security Access Control List), který se aplikuje buď na celý souborový systém, nebo na celý registr Windows. Výhodou tohoto nastavení je, že už nemusíte specifikovat diskové jednotky, složky nebo cesty v registrech, které chcete sledovat, ale automaticky jsou sledovány všechny složky, soubory i popř. registry na celém počítači, na který je politika aplikována. Stačí v politice definovat koho a jaké operace chcete sledovat.

Všechna nová nastavení auditu najdeme v Group Policy objektu v Computer Configuration\ Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration (viz obrázek 3.).

Seznam všech nových nastavení auditu s vysvětlivkami najdete zde.

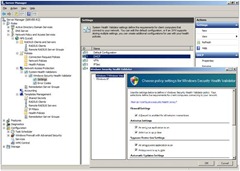

Novinky v NAP

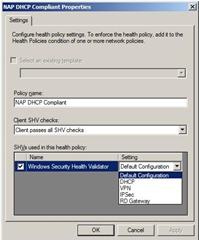

- Multi-konfigurační SHV. Ve Windows Server 2008 R2 můžete nyní definovat více konfigurací SHV (System Health Validator), každá může být definována s jinou sadou požadavků na bezpečnostní nastavení. (viz obrázek 4.)

To potom umožňuje při konfiguraci Health Policy specifikovat různá nastavení pro jednotlivé enforcement metody. Například vytvoříte nastavení pro DHCP Enforcement, kde budete vyžadovat zapnuté automatické aktualizace, a jiné nastavení pro VPN enforcement, kde budete vyžadovat zapnutý firewall a zapnutou a aktuální antivirovou ochranu. (viz obrázek 5.)

- Zlepšení uživatelského rozhraní NAP klientů. Ve Windows 7 je nyní integrováno uživatelské prostředí NAP klienta do konzole Action Center.

- NPS šablony. NPS šablony dovolují vytvořit konfigurační elementy NPS serveru jako např. RADIUS klienty, Health policy nebo IP filtery, použít tyto elementy na lokálním NPS serveru nebo je exportovat pro použití na jiném NPS serveru. Template Management umožňuje tyto šablony vytvářet, editovat, ukládat, exportovat nebo importovat z/do souborů.

- Nové možnosti logování RADIUS. Pomocí nového průvodce můžete nastavit logování do lokálního nebo vzdáleného SQL serveru, do textového souboru nebo nastavit kombinaci obou dvou typů logování.

Změny v autentizačních a šifrovacích protokolech

- Windows 7 a Windows Server 2008 R2 podporují pro protokol Kerberos pouze:

o AES256-CTS-HMAC-SHA1-96

o AES128-CTS-HMAC-SHA1-96

o RC4-HMAC

Pokud chcete z důvodu zpětné kompatibility používat starší šifrovací algoritmy (DES-CBC-MD5 a DES-CBC-CRC) musíte je povolit manuálně v Group Policy v nastavení Configure encryption types allowed for Kerberos, které najdete v Computer Configuration\Security Settings\Local Policies\Security Options.

- Windows 7 a Windows Server 2008 R2 podporují v protokolu Kerberos také kryptografii založenou na eliptických křivkách (ECC) pro přihlášení čipovou kartou pomocí X.509 certifikátu. Ačkoliv tato změna není viditelná pro koncového uživatele, použití silnější kryptografie je určitě dobrým zlepšením celkové bezpečnosti. Podpora ECC nevyžaduje žádné konfigurační změny ze strany administrátora.

- NTLM protokol je nyní nastaven po instalaci operačního systému tak, aby vyžadoval 128-bitové šifrování. Toto nastavení se dá v případě potřeby vypnout v Group Policy.

- Nově pomocí nastavení v Group Policy můžete omezit nebo zcela blokovat použití NTLM protokolu na klientech, serverech nebo řadičích domény. Dále můžete analyzovat a auditovat použití NTLM protokolu pomocí nových audit policy. Návod jak omezit použití NTLM najdete v Resticting NTLM Usage Step-by-Step Guide a návod pro analýzu NTLM autentizace najdete v Discovering and Auditing NTLM Usage Step-by-Step Guide.

- V popisovaných nových operačních systémech je nyní implementována nová verze Transport Layer Security protokolu TLS v1.2. Nová verze nyní navíc podporuje:

o Hash negotiation. Klient i server si mohou domluvit kterýkoliv hash algoritmus, který je podporován operačním systémem. Předvoleným algoritmem je nyní SHA-256 místo původní dvojice MD5/SHA-1.

o Certificate hash or signature control. Můžete nakonfigurovat, aby žadatel o certifikát mohl akceptovat pouze specifikovaný hash a podpisový algoritmus v certifikační cestě.

o Suite B-Compliant cipher suites. Byla přidána podpora Suite B algoritmů (algoritmy založené na ECC) v TLS přidáním dvou šifrovacích balíčků:

§ TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

§ TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

Zapnout podporu TLS v1.2 můžete pomocí bezpečnostního nastavení v Group Policy v System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing a následně v Internet Exploreru v menu Tools\Internet Options na záložce Advanced zaškrtnutím Use TLS 1.2.

Více informací o TLS v1.2 najdete v TLS/SSL Technical Reference. Informace pro vývojáře aplikací pro použití TLS v1.2 jsou v článku Secure Channel v MSDN Library.

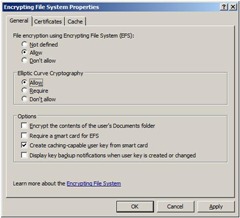

Změny v EFS (Encrypting File System)

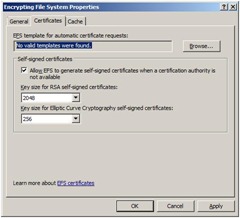

EFS přidalo vedle podpory RSA algoritmu také podporu ECC (Elliptic Curve Cryptography). Pro self-signed RSA certifikáty je nyní předvolená délka klíče 2048 bitů a pro self-signed ECC certifikáty 256 bitů. Nejmenší RSA klíče lze nastavit na 1024 bitů, největší na 16384 bitů. Nejmenší ECC klíče jsou 256 bitů, největší 512 bitů. Pomocí nových nastavení v Group Policy můžete nejen definovat délku klíčů pro jednotlivé algoritmy, ale i vynutit si použití pouze ECC, vynutit si použít čipovou kartu pro EFS a řadu dalších nastavení (viz obrázky 6. a 7.).

K parametrům /K a /R řádkového příkazu cipher.exe přibyla také možnost specifikace délky klíče pomocí parametru /ECC:délka (jako délku je možné použít 256, 384 a 512).

Novinky v DNS

DNS server a DNS klient ve Windows Server 2008 R2 a DNS klient ve Windows 7 nyní podporují DNSSEC (Domain Name System Security). DNSSEC je množina rozšíření, která přidává zabezpečení do DNS protokolu. Tato rozšíření jsou specifikována v RFC 4033, RFC 4034 a RFC 4035 a dovolují digitální podepsání DNS zóny a všech jejích záznamů. Když DNS server, který hostuje digitálně podepsanou zónu, dostane dotaz na její záznam, automaticky vrací s odpovědí i její digitální podpis. Dotazující se počítač (klient nebo server) může obdržet veřejný klíč a pomocí něho ověřit podpis na odpovědi od DNS serveru, zda je odpověď autentická a během přenosu nebyla modifikována.

Toto rozšíření pak nabízí ochranu proti man-in-middle útoku, spoofingu a cache poisoning útokům. Nabízí i 4 nové typy záznamů:

· DNSKEY – veřejný klíč pro danou doménu, 2 druhy: ZSK (Zone Signing Key) pro podepisování zóny a KSK (Key Signing Key) pro podepisování ZSK

· RRSIG (Resource Record Signature) – digitální podpis, obsahuje používaný kryptografický algoritmus, jméno klíče, kterým byl podepsán a čas uvedení a expirace podpisu

· NSEC (Next Secure) – pro negativní výsledky, obsahuje odkaz na další autoritativní záznam v zóně

· DS (Delegation Signer) – hash klíče ze subdomény, kterým zajišťuje důvěru mezi nadřazenou doménou a subdoménou delegovaných v samostatných zónách

Další informace o DNSSEC najdete např. na Wikipedia nebo v dokumentu o Domain Name System Security Extensions na Microsoft downloadu, včetně informací jak DNSSEC nakonfigurovat. Nástroje zjednodušující práci s DNSSEC najdete na https://www.dnssec-tools.org/.

Další odkazy

Kompletní popis všech bezpečnostních a dalších novinek najdete v následujících článcích na stránkách TechNet:

Changes in Functionality from Windows Server 2008 to Windows Server 2008 R2 (RC) - https://technet.microsoft.com/en-us/library/dd391932(WS.10).aspx

What's New for Security in Windows Server 2008 R2 - https://technet.microsoft.com/en-us/library/dd560640(WS.10).aspx