Tematický týden – Public Key Infrastructure (PKI), díl 4.

..díl čtvrtý, Windows Server 2008 R2: Novinky v oblasti PKI

PKI se samozřejmě s každou novou verzí operačního systému Windows rovněž vyvíjí a objevují se nové funkce vylepšující bezpečnost, zjednodušující nasazení a správu apod. V posledním díle seriálu se podíváme na novinky, na které se můžeme těšit v blížícím se Windows Serveru 2008 R2

1. Podpora Server Core

Role certifikační autority je nově podporována i v rámci instalace typu Server Core

2. Podpora pokročilých funkcí i ve verzi Windows Server 2008 R2 Standard Edition

Asi každý z nás, kdo někdy implementoval PKI na platformě Windows, zjistil, že funkce certifikační autority se zásadně liší podle toho, zda se jedná o edici Standard či vyšší. Ve Windows Serveru 2008 R2 jsou tato omezení již minulostí a tak i s instalovanou edicí Standard se můžeme těšit z podpory šablon certifikátů V2 a V3, autoenrollmentu, archivace privátního klíče atd.

3. Řešení problému s certifikáty s krátkou dobou platnosti

Představte si situaci, kdy máte v síti 1000 počítačů a implementovaný NAP s IPSec vynucením. Protože v rámci této technologie je zdravým počítačům vystavován certifikát s platností pouze na 4h, za 1 den tu máme 6 000 vystavených certifikátů, za 1 rok dokonce 2 190 000 vystavených certifikátů. Takto dojde velmi rychle k zahlcení databáze certifikátů na certifikační autoritě, navíc typem certifikátu, který vůbec nepotřebuji tímto způsobem zaznamenávat.

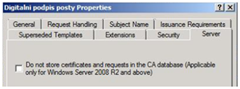

Windows Server 2008 R2 nově umožňuje v konkrétní šabloně certifikátů nastavit, že se vystavované certifikáty nebudou do databáze CA vůbec zapisovat. Problém je tak vyřešen.

Obrázek 1 Možnost neukládat certifikáty v CA databázi

Obrázek 1 Možnost neukládat certifikáty v CA databázi

4. BPA pro PKI

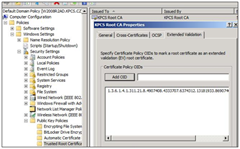

Microsoft již delší dobu uvolňuje pro různé produkty a technologie velmi populární kategorii nástrojů tzv. Best Practices Analyzery, které umí zkontrolovat, zda je Vaše prostředí nakonfigurováno dle doporučených praktik.

Nově nalezneme ve Windows Serveru 2008 R2 Best Practices Analyzer přímo pro roli certifikační autority. Zkontroluje nám například, zda máme správně nastavené AIA a CDP, jestli je funkční OCSP, není-li již čas na obnovu certifikátu CA nebo zda nejsou problémy s důvěryhodností v řetězci PKI.

Obrázek 2 Best Practices Analyzer pro CA

5. Enterprise SSL EV certifikát

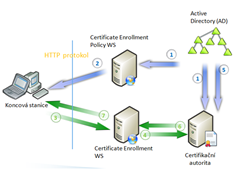

Novinkou Windows Serveru 2008 R2 je také možnost označit kořenovou Enterprise CA jako

extended validation (EV) root a tak certifikáty vystavené v rámci této hierarchie budou v internetovém prohlížečí vyznačený důvěryhodnou zelenou barvou. Toto nastavení je konfigurovatelné pomocí Group Policy.

Obrázek 3 Konfigurace EV v Group Policy

6. Konsolidace certifikačních autorit v prostředí s více Active Directory foresty, mezi kterými je navázán forest-trust vztah

Obrazněřečeno je možné nahradit stávající schéma

tímto zjednodušeným.

Subjekt z jednoho AD forestu si může bez problémů zažádat o certifikát certifikační autoritu z jiného AD forestu, a to i prostřednictvím autoenrollmentu. Toto je umožněno díky dvěma klíčovým změnám:

- Systém obsahuje powershell příkaz pro synchronizaci šablon certifikátů mezi AD foresty. Protože uživateli se načítá seznam šablon z jeho domovského AD forestu a CA zase naopak požívá šablony ze svého AD, konfigurace šablon musí být udržována konzistentní.

- CA má nově schopnost používat tzv. LDAP referrals, což znamená, že může přistupovat k informacím o uživateli či počítači v jiném AD forestu.

7. Vystavování certifikátů pomocí http protokolu

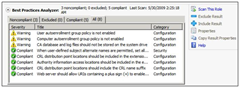

Http enrollment plně nahrazuje stávající RPC/DCOM protocol, který se dosud používal například pro autoenrollment. Důvodem změny není zdaleka jen změna samotného protokolu, ale především umožnění nových scénářů pro automatické vystavování certifikátů i pro počítače z jiného AD forestu bez vztahu důvěry nebo pro počítače stojící zcela mimo AD.

Obrázek 4 Vystavování certifikátů pomocí WS

Obrázek 4 Vystavování certifikátů pomocí WS

Celý proces vypadá následovně:

- Šablony certifikátů jsou vypublikovány z AD pomocí Web Service Certificate Enrollment Policy, což je nová služba role ve Windows Serveru 2008 R2

- Klient kontaktuje Certificate Enrollment Policy server, který mu posílá seznam šablon

- Klient si vybírá šablonu a žádá o certifikát jinou webovou službu – Certificate Enrollment WS

- Certificate Enrollment WS přeposílá žádost na certifikační autoritu

- CA ověřuje data o žadateli v Active Directory

- Vystavený certifikát je předán Certificate Enrollment WS serveru

- Vystavený certifikát je předán koncové stanici

Tento systém je zcela otevřený a předpokládá se rostoucí podpora ze strany komerčních CA. Takže se možná v budoucnu dočkáme scénářů typu:

- Zřídím si elektronické bankovnictví a ve svém počítači si zkonfiguruji cestu k webové službě pro vystavení certifikátu od CA mojí banky. Nejenom že mi bude vystaven certifikát, ale už se nikdy nebudu muset starat o obnovu certifikátu, tu si bude řídit systém sám na pozadí.

- Koupím si od komerční CA certifikát pro můj webový server, ale už nikdy nebudu nucen hlídat pravidelné obnovování. To za mě bude řešit právě tato nová služba.

Závěr

Nové funkce a možnosti PKI na Windows Server 2008 R2 nejsou zdaleka jen kosmetické, ale zásadním způsobem umožňují PKI značně zjednodušit, implementovat zcela nové scénáře využití a správu činí mnohem jednodušší. Věřím, že se teď na novou verzi Windows Serveru těšíte stejně jako já :).

Miroslav Knotek – Microsoft MVP: Security, IT Senior Consultant KPCS CZ, s.r.o.

![clip_image002[4] clip_image002[4]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/technetczsk/WindowsLiveWriter/TematicktdenPublicKeyInfrastructurePKId_9023/clip_image002%5B4%5D_thumb.png)