Tematický týden – Public Key Infrastructure (PKI), díl 3.

…díl třetí, kontrola zneplatněných certifikátů

Platnost certifikátů končí buď přirozeně uplynutím doby, na kterou byly vystaveny, nebo jejich zneplatněním. Důvody pro zneplatnění mohou být různé: kompromitace privátního klíče, odchod zaměstnance z firmy apod.

PKI musí nabídnout způsob jak umožnit ověřování toho, zda je certifikát zneplatněný či ne. O tom, jaké metody se nabízí v rámci MS Windows a jaká jsou doporučení pro jejich implementaci, si povíme právě v tomto třetím díle našeho seriálu.

1. Seznamy zneplatněných certifikátů – CRL (Certificate Revocation List)

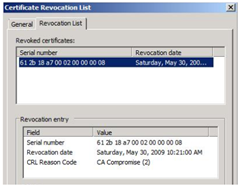

Základní metodou je pravidelné publikování seznamu zneplatněných certifikátů, u kterých ještě nevypršela jejich časová platnost. Tento seznam je uložen do souboru a publikován do umístění zvaných CDP (CRL Distribution Point). Informace o CDP je pak přidávána do každého vystaveného certifikátu.

Obrázek 1 Zamítnutý certifikát v CRL

Z hlediska plánování jsou důležité primárně dva faktory:

- Jak často? Pokud publikuji CRL příliš často, vytvářím zátěž díky častému stahování CRL a zkracuji si reakční dobu pro případnou havárii CA. Naopak zásadní nevýhodou málo frekventovaného publikování CRL je neaktuálnost dat. Např. CRL s měsíční publikační frekvencí je analogicky stejné, jako kdyby po zablokování Vaší kreditní karty s ní mohl ještě měsíc po nahlášení zloděj nakupovat. Frekvenci publikování také ovlivňuje, zda je CA online čí offline. U offline CA se doporučuje dlouhá platnost CRL – bez problémů i 1 rok. U vystavujících online CA je výchozím nastavením 1 týden.

- Kam? CDP může být nasměrováno do Active Directory (LDAP), na FTP server, HTTP server nebo do souborového systému. CDP může být použito několik současně. Dále uvedeme klíčová doporučení pro CDP:

- Pokud je PKI využíváno převážně v prostředí jednotné AD, je ideálním CDP LDAP umístění. Replikace AD zajišťuje automaticky vysokou dostupnost CRL.

- Výjimkou je AD s dlouho dobou konvergence. V určitých situacích může být například platnost CRL kratší než je doba nutná k zreplikování CRL v rámci AD. V takovémto případě bychom se měli LDAP umístění naopak vyhnout.

- Pokud je PKI vyžíváno převážně v prostředí mimo AD, doporučeným CDP je HTTP umístění. Pro vysokou dostupnost je třeba použít více HTTP CDP nebo zajistit vysokou dostupnost web serveru technologiemi typu DNS Round Robin, NLB apod.

- Pokud používáme HTTP i LDAP lokaci, LDAP by měl být vždy na prvním místě.

- Offline CA nesmí mít CDP pouze sama na sebe (výchozí nastavení), neboť je z principu offline, a tak je tím pádem nedostupné i CRL.

2. Rozdílové seznamy zneplatněných certifikátů – Delta CRL

Pro zajištění aktuálnějších dat o zneplatněných certifikátech při zachování nízké zátěže je možné od verze Windows Serveru 2003 publikovat rozdílové seznamy zneplatněných certifikátů od posledního CRL – tzv. Delta CRL. Nasazení Delta CRL podléhá následujícím pravidlům a doporučením:

- Delta CRL je podporován ve verzi Windows Server 2003, Windows XP a novější

- Offline CA by neměla publikovat Delta CRL

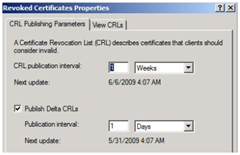

- Vystavující online CA by měla 1x týdně publikovat základní CRL a 1x denně Delta CRL

Obrázek 2 Publikační interval CRL a Delta CRL

3. OCSP (Online Certificate Status Protocol)

OCSP je protokol založený na přenosu pomocí http, který umožňuje dotazovat se online na aktuální platnost ověřovaného certifikátu. Klient tak nestahuje celé CRL, ale dotazuje se pouze na certifikát, který aktuálně zpracovává. Protože nedochází ke stahování CRL, je tak možné CRL publikovat mnohem častěji bez rizika vysoké zátěže CDP. Základním stavebním kamenem je komponenta Windows Serveru 2008, která se nazývá Online Responder. Online Responder si z certifikační autority stahuje platné CRL či Delta CRL. Na základě zde uvedených informací pak komunikuje pomocí http protokolu s klienty Windows Vista a novějšími a posílá jim digitálně podepsanou zprávu o tom, zda ověřovaný certifikát byl zneplatněn či nikoli.

Jeden Online Responder může fungovat pro více certifikačních autorit. Naopak platí., že pro jednu certifikační autoritu může existovat více Online Repsonderů, které se dají spojit do jednoho pole pomocí NLB, a tak zajistit vysokou dostupnost OCSP.

Obrázek 3 OCSP s nebo bez vysoké dostupnosti

Obrázek 3 OCSP s nebo bez vysoké dostupnosti

Detailní demo s postupem pro konfiguraci OCSP můžete shlédnout na MS TV WS2008 R2 - PKI (4) - Online Certificate Status Protocol

Závěr

Kontrola zneplatněných certifikátů je jedním ze základních stavebních prvků celého PKI. Vysoká dostupnost a implementace dle doporučení je pak nutno podmínkou spolehlivé a bezpečné infrastruktury veřejného klíče. V příštím díle se můžete těšit na popis novinek Windows Serveru 2008 R2 v oblasti PKI.

- Miroslav Knotek – Microsoft MVP: Security, IT Senior Consultant KPCS CZ, s.r.o.