Windows Server 2008 – bezpečně v praxi II.

(ochrana dat na pobočkovém serveru proti odcizení)

V minulém článku jsem začal s instalací pobočkového řadiče a popsal jak nakonfigurovat vzdálenou zprávu. Nyní tedy předpokládejme, že server běží, komunikuje po síti a má rozumný název.

Co nás čeká dál? Finální stav by měl být plně funkční řadič domény a případně souborový server. K němu nám ovšem pár kroků zbývá. Především je nutné pohlížet na pobočkový server jako na stroj, který bývá zpravidla velmi slabě nebo není vůbec fyzicky zabezpečen. Jinými slovy se dá říci, že kdo jde náhodou kolem, ten může vzít server pod paží a odnést si ho domů. Ve vašem případě to možná není tak hrozné, ale v praxi to tak bývá.

Pokud tedy připustíte riziko fyzického odcizení hardware, je jednou z cest jak ochránit citlivá data šifrování disků. Šifrovat data ve Windows Server 2008 můžete stejně jako ve Windows Vista pomocí technologie BitLocker. Bitlocker využívá specielního čipu na základní desce, který se nazývá Trusted Platform Module (TPM) a je součástí jak většiny moderních notebooků i stolních PC, tak většiny značkových serverů. Je tedy rozumné ověřit, že i váš pobočkový server, resp. jeho hardware disponuje tímto čipem.

Jako příklad uvádím konfiguraci TPM na serverech Dell. Po stisknutí příslušné funkční klávesy je možné zkontrolovat nastavení v BIOSu. Nejprve je nutné podporu pro Bitlocker zapnout a vlastní čip aktivovat. Příklady jsou v následujících screenshotech:

Potom, co je podpora zapnutá a hardware připravený, je možné konfigurovat operační systém a zapnout šifrování disků.

Instalaci vlastní technologie a zapnutí podpory pro vzdálenou zprávu, lze provést pomocí říkazů:

start /w ocsetup BitLocker

start /w ocsetup BitLocker-RemoteAdminTool

V závislosti na rychlosti konkrétního serveru je to záležitost několika desítek sekund až několika minut. Upozorním zde na to, že nástroj ocsetup, který slouží pro instalací funkcí na server core, je citlivý na velikost písmen. Použijete li slovo „Bitlocker“ nebude instalace úspěšná. Pokud ovšem správně napíšete BitLocker, show může pokračovat dál.

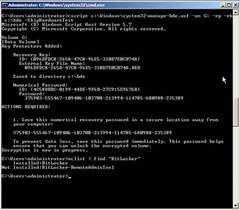

Obrázek č. 3 – instalace technologie Bitlocker na server Core¨

Po zdravotním restartu je komponenta instalovaná. Ověřit si to můžete pomocí příkazu: oclist | find „BitLocker“

Dalším nutným krokem na cestě k zabezpečeným datům je zapnutí šifrování diskových oddílů. Opět jsou k dispozici minimálně dvě cesty. První možností je použít Group Policy a Active directory. Voleb je zde několik a potom, co zvolíte požadovanou konfiguraci, a server bude zařazen do domény, dojde také k inicializaci a šifrování disků.

Nicméně, jsme na server Core a můžeme tedy využít příkazového řádku.

Před tím, než se přesuneme k příkazům příkazové řádky, tak mi dovolte, abych trochu odbočil.

V tomto článku jsem psal, že k tomu, aby se využila technologie Bitlocker je třeba mít podporu v hardware a integrovaný TPM čip. Není to zcela přesné. TPM čip potřebujete, když chcete šifrovat i spouštěcí oddíly (oddíl, kde se nachází operační systém Windows Server 2008 nebo Windows Vista) nebo reagovat na změnu zaváděcího sectoru a souborů nutných pro start (MBR). Pokud by vám stačilo to, že Bitlocker umí šifrovat diskové oddíly a jeho klíče uložíte na jiné místo než je TPM čip, můžete zapnout šifrování i bez přítomnosti TPM čipu.

K čemu je to dobré? Smíříte-li se s tím, že klíče nejsou na bezpečném HW úložišti, ale leží jinde, například v lokálním adresáři, který je chráněn pomocí jiných technologií, leží na síti nebo jsou na USB klíči, potom můžete šifrovat datové oddíly i na starších serverech nebo noteboocích, které nemají potřebnou podporu v hardware.

Nicméně pojďmě zpět k našemu serveru. V příkazové budeme řídit BitLocker skriptu manage-bde.wsf

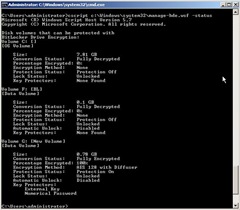

Nejprve stav šifrovaných svazků:

C:\windows\system32\cscript manage-bde.wsf –status

Následně aktivace TPM čipu z prostředí operačního systému:

C:\windows\system32\cscript manage-bde.wsf –TPM –TurnOn

A zapnutí šifrování.

C:\windows\system32\cscript manage-bde -on jménodisku:

Pokud nemáte k dispozici TPM čip, musíte aktivovat technologií jinak a klíče uložit do jiného místa. Využijte následujícího příkladu:

C:\windows\system32\cscript manage-bde -on jménodisku:

-rp -rk c:\bde –SkipHardwareTest

Obrázek č.4, 5. – zapnutí šifrování datového oddílu G: na serveru, který nemá TPM čip

Takže nyní je server ve stavu, kdy šifrujeme datové oddíly, a v případě odcizení stojí útočník před daty, které chrání silný algoritmus AES.

Můžeme tedy přistoupit k tomu, že na serveru zprovozníme roli pobočkového řadiče. A to bude téma dalšího článku.

- Ladislav Šolc, Solutions architect