如何以 Windows 10 Enterprise 加強安全防護 (上)

雖然新的威脅、攻擊與技術層出不窮,但企業亦可立即採取行動以解決安全疑慮,並提升其資安準備。微軟持續與全球合作夥伴、安全生態系統及各國政府共同合作,確保提供消費者與企業最完整可靠的技術,而針對通訊與雲端趨勢的使用,也更能無後顧之憂地大幅運用,為企業成長發展更進一步。今天要跟各位分享 Windows10 如何以專業的服務阻絕各種新式攻擊。

前言

隨著摩爾定理的發威,過去原本被認定的安全機制,近期宣佈破解的不計其數,尤其史上最老牌的作業系統 Windows XP 更被發現,只要在破密叢集上面安裝 25 塊的高階顯示卡,加上 10Gbps 的內部交換通道,透過它的 GPU 的平行運算,可以在 6 小時以內被暴力破解成功,這也意味著兩件事情,一、原破密工程所需要的硬體是遙不可及,但現在有機會出現在個人環境中,而非實驗室,其取得成本已大幅降低,二、若你還在使用老舊的作業系統,即使每日辛勤的更換密碼,也是徒然,在你變更完不到 6 小時內即可被破解出正確的密碼。隨著大環境硬體技術的進化,取得成本相對便宜的前提之下,似乎老舊系統已經沒有任何績極的防護作為,可以讓系統安全再次有效的提升防護能力。因此在今日,我們可以知道除了加強驗證機制、提升系統安全,重視實體安全、隔離無法升安全性的敏感主機以外,別無它法。

本文大綱如下:

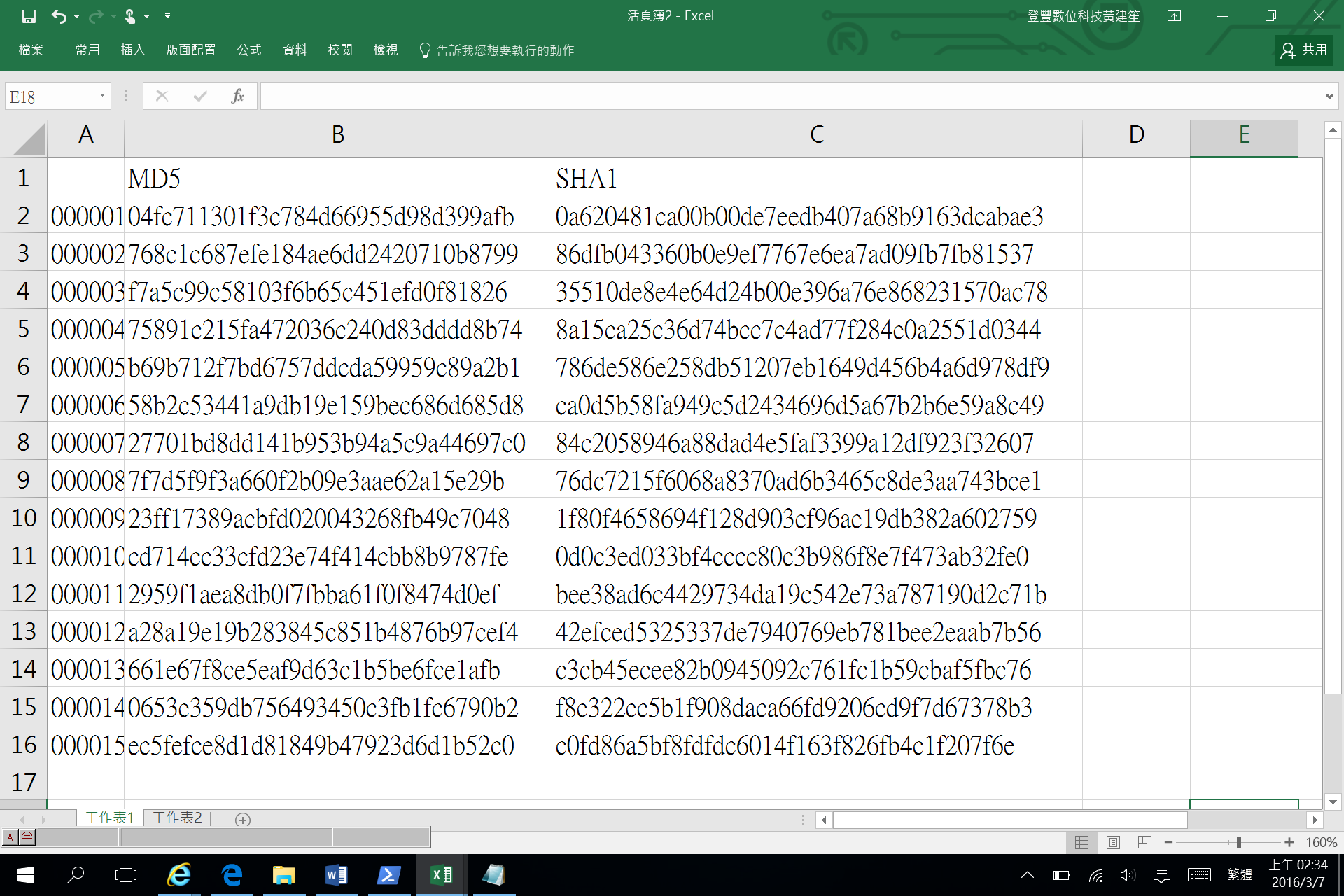

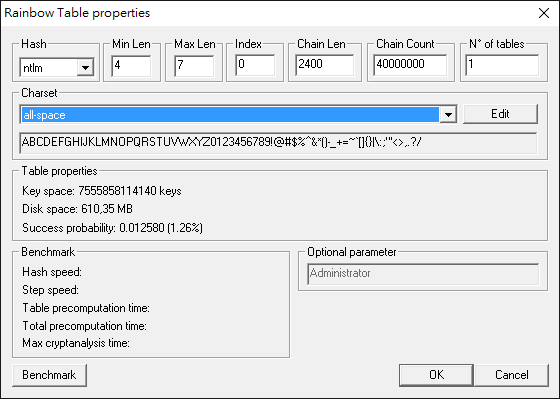

上述所提及的密碼被暴力破解的問題只有局限於 Windows XP、Windows server 2003 嗎?很遺憾的,只要你無法變更你的密碼系統或提升安全驗證機制的系統,幾乎都在影響範內,而 Microsoft 的資訊安全專家們也知道離線式破解總有一天會大行其道,例如像 Rainbow Table,透過加密法讓攻擊者可預先在離線的環境中,將所有的明文轉換成為密文,這樣一來破解密碼就有如查表一般的快速。

早期 LM Hash 在 XP 的環境上,因為限制密碼長度最少 4 個字、最長 14 個字,而利用 LM Hash 的特性,密碼的 1-7 碼存於第一個區段中,8-14 碼存於第二個區段中,當密碼少於 8 碼時,很明確的第二個區段則是 null,因此在這個 hash function 並沒有加入任何混淆,因此第二個區段若為 null 值,其 hash 結果則是 0xAAD3B435B51404EE,因此我們在取得 hash 值時,只要發現第二個區段是 AAD3B435B51404EE 時,我們可以快速的透過 Rainbow table 查表得到明文密碼,而字典檔的產生不費時,因為只需要產生4~7 碼,若密碼又只有使用英文、數字那麼更大幅度的降低了 Rainbow table 的產生時間。

在 Windows 8 中首度加入了 Microsoft passport Account 登入本機電腦,將驗證及其保護的層級由離線式拉升至線上,配合 Microsoft passport 基本的保護措施,無論是陌生電腦登入要強制執行第二次的驗證,達成多因子驗證的目的,或者是直接就在行動裝置上安裝驗證器,讓智慧型手機變成 OTP 載具,以提供使用者可以直接在第二個裝置上加強安全驗證機制,因此,在原本的驗證機制上要再次提升安全性是困難的,但透過整合至雲端服務,也是一個安全託管的框架,強制提升安全性。

問題及隱憂

為了加強地端的安全,而將密碼機制拋上雲端,接踵而來的就是隱私及適規性的問題,也因為將密碼驗證機制拋上了雲端,因此其密碼系統調整的彈性及未來改進的方案會相較於地端解決方案來得快速、更具彈性,那麼除了雲端上的解決方案以外,地端沒有任何一個解決方案嗎?過去所鑄下的錯誤已無法追回,唯一的方法是透過建議作法及更新架構來提升安全性,而更新架構是一個相當大的工程,除了驗證系統的更新,版本的提升以外,組態管理、應用程式佈署、已採購的 AP 如何同步的提升上來,這是個非常損耗營運成本的作法,透過建議作法的提升,可能是短期內可以大幅度降低風險的作法,依據該建議作法提升 NTLM 版本至 V2 ,加入第二種驗證機制(如智慧卡、One Time Password; OTP、生物認證…等),可以避免相關的威脅,但相對的多一個驗證機制,你也必須投資更多的設備或是軟體。

對策

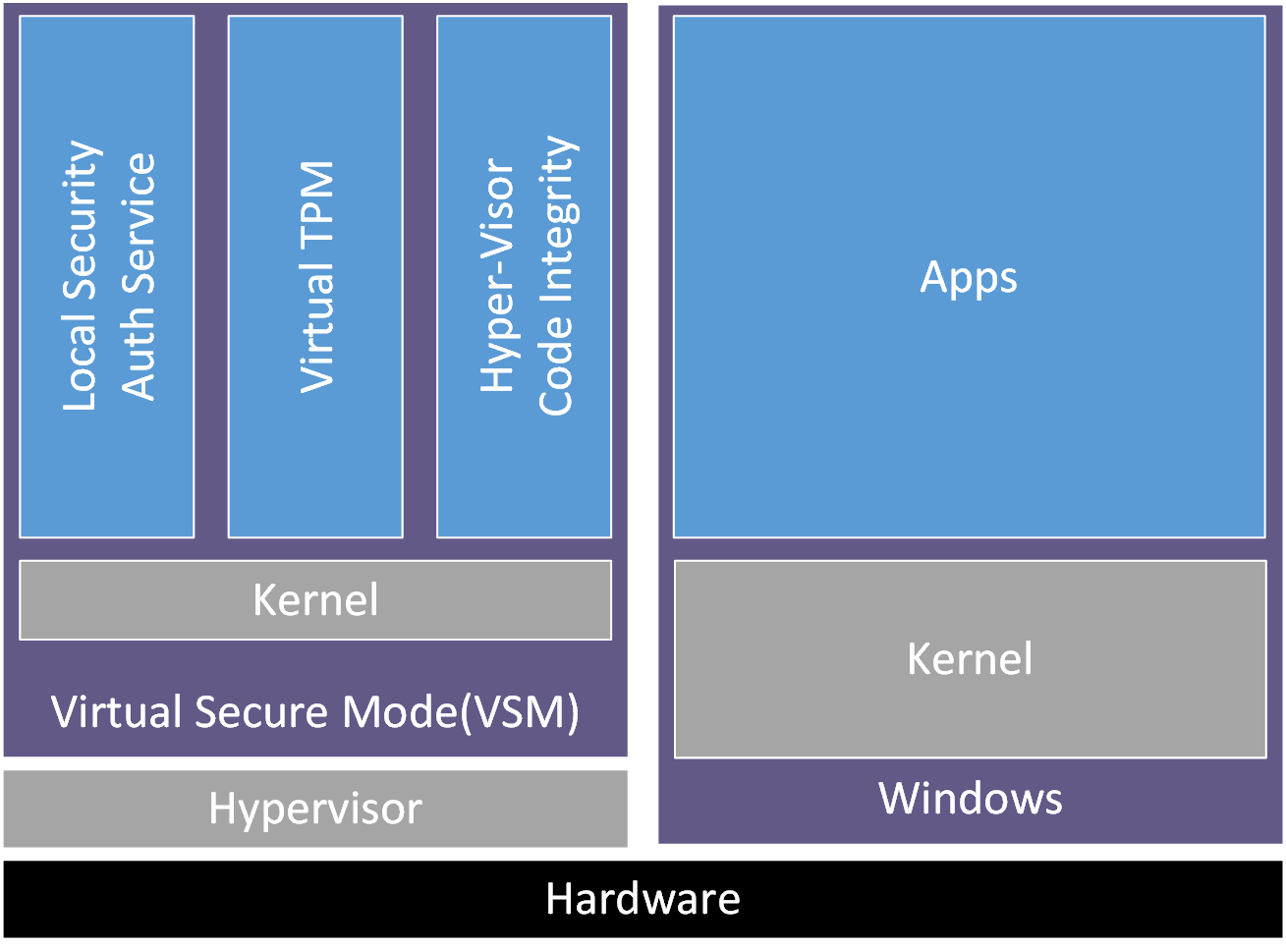

Windows 10 在身份竊取的問題提出了非常好的概念「由根而上、層層把關」從一開始開機還在硬體防護時,透過 TPM 及 SecureBoot 機制的防護,讓開機前的啟動受到保護,啟動作業系統時啟用 Device Guard 杜絕了惡意程式越權執行的的行為,登入時可以透過 Windows Hello 結合虹膜或指紋的辨識,無需再安裝第三方的應用程式或其它套件,最後在登入時除了可以使用 Microsoft passport 帳號登入結合雲端認證,也可以透過 Credential Guard 保護內部帳號的認證安全。

Credential Guard 是 Pass-the-Hash 及 Pass-the-Ticket Attack 最先進的解決方案,不同於過去,Credential Guard 透過硬體在安全開機及虛擬化的平台,讓網域認證的安全性得以提升,除了硬體需要 Intel VT-x 或 AMD-V 加上第二層定址傳輸 ( Second Level Address Translation ),64 位元的 Windows 10 Enterprise,Trusted Platform Module ( TPM ) 1.2 或 2.0,即可啟用,透過虛擬化安全模組保護系統心,加上以安全驗證服務、虛擬TPM及虛擬層核心整合,將資料層層防護著,讓你的認證資訊滴水不漏!

最佳建議

企業除了升級 Windows 10 Enterprise 配合硬體整合使用 device guard, Credential guard 以外,亦可透過 Azure Active Directory Premium,讓 Multi-Factor Authentication 零壓力的整合防護,Azure Rights Management 快速啟用跨企業的存取管制,讓資料保護得到更完全的防護,更快速的佈署,並可透過註銷功能、閱讀通知及文件軌跡追縱,讓擁有者輕輕鬆鬆看到自已文件的流向,落實身份安全、實體安全及認證安全,讓資訊安全的軍備競爭大幅度提升防護策略。

延伸閱讀

Credential Guard - https://technet.microsoft.com/zh-tw/library/mt621547(v=vs.85).aspx

Device Guard - https://technet.microsoft.com/zh-tw/library/dn986865(v=vs.85).aspx

LM Hash wiki - https://en.wikipedia.org/wiki/LM_hash

Rainbow table - https://en.wikipedia.org/wiki/Rainbow_table