Microsoft Advanced Threat Analytics 公開預覽現已推出!

這是個對於微軟的身分識別和安全服務團隊大日子!

如果您看過此演講("Identity is the new control plane"),您知道我們與眾不同的事情之一是專注於提供完整的混合式身分識別解決方案。我們希望提供您不管是在內部部署和雲端所有需要的身分驗證。這包括提供一套極佳的安全性和健康監控系統以及管理和保護您的身分識別控制平面。建構完整解決方案的願景,使我們建立 Azure AD Connect Health,在 Azure MFA 進行投資,以及運用機器學習做安全性偵測和防護。

現今在雲端中我們可以偵測並幫助保護您的組織免受主機攻擊,包括暴力密碼破解攻擊、匿名攻擊、非典型位置的異常攻擊和許多其他類型的攻擊。客戶告訴我們他們喜歡我們提供的監控和安全性等級。在許多案例下,雲端比他們內部部署可以獲得更多功能。客戶不斷問:「在我的內部部署 Active Directory,能不能提供給我在雲端 Azure AD 相同等級的監控和安全性?」

今天我很高興我們能回答:「是的,我們可以!」

我們剛發佈了 Microsoft Advanced Threat Analytics(ATA)。Microsoft ATA 是一個新的內部部署產品,提供 Azure AD 模式的安全性監控和異常偵測內部部署。Microsoft ATA 以 Aorato 為基礎,我們去年 11 月收購的新創公司所做的創新工作。

以下要讓您了解的詳細資訊是 Idan Plotnik (Aorato 前任 CEO, Microsoft ATA 團隊的 Principal Group Manager) 所寫的部落格文章。我們很興奮他們帶來的激情和能量,以及他們正在建構的產品!希望你會像我們一樣因為 Microsoft ATA 感到興奮。一如往常,我們很樂意得到任何的反饋和建議。

大家好!我是 Idan Plotnik,Advanced Threat Analytics 團隊的 Principal Group Manager,被微軟收購的 Aorato 前任 CEO。在微軟,我的團隊負責內部部署使用者行為和進階威脅分析。

Microsoft Advanced Threat Analytics 公開預覽

今天,我很高興的宣布 Microsoft Advanced Threat Analytics(ATA)公開預覽,它是以 Aorato 技術為基礎的創新產品。由於此次的的收購,我們持續努力的整合微軟的技術和團隊,以期能儘快讓我們的客戶使用,幫助他們在造成損害之前識別安全性漏洞。在這篇部落格文章中,我將分享更多詳細資訊,關於此創新的內部部署產品如何從進階目標攻擊(advanced targeted attacks)保護您的組織。

IT 安全盲點

網路安全性攻擊比起以往更加頻繁和更加複雜。我們知道您生活在一個您認為入侵和攻擊者已經在您系統中的世界。

從我們的客戶和研究中得知異常攻擊者能夠存取公司網路 200 天或更長時間都不被發現。他們在您不知情的狀況下利用特殊權限或非特殊權限的使用者帳戶存取資源。這是大多數 IT 安全系統的巨大盲點。當攻擊者利用這個盲點隱藏在公司網路,您需要創新且進階的技術來偵測漏洞、減輕和防止進一步的攻擊。

我們很高興讓您知道,從今天開始,我們正在做的此項技術預覽可以使用!

我們在 2010 年成立 Aorato 的理念是偵測進階攻擊的唯一方法是實體(使用者、裝置和資源)行為分析(現今通常稱為使用者行為分析[User Behavior Analytics,UBA])和即時偵測攻擊者的方法、技術和程序(Tactics、Techniques 和 Procedures,TTPs)的組合。]

與客戶密切合作和建立 ATA 小組後,我想分享我們已經了解到從安全性漏洞保護您的組織的兩個重要觀點:

1. 在使用者行為分析中僅使用機器學習演算法是不足以偵測進階攻擊:我們需要更全方位的方法。

大多數情況下,演算法是事後偵測異常,有很大的機會攻擊者已經成功。偵測進階攻擊方式是通過偵測安全性議題和風險,即時攻擊基於 TTPs 和利用機器學習演算法做行為分析的組合。只有這樣的組合可以提供給您全方位、即時查看您的安全性狀態。

2. 多個資料來源分析是偵測進階安全性攻擊的關鍵。

分析記錄檔只會告訴您一半的故事,在最壞的情況下還會向您誤報。真正的辨識項是位在網路封包中。這就是為什麼您需要深度封包檢查(deep packet inspection,DPI)、記錄檔分析和 Active Directory 資訊的組合來偵測進階攻擊。

我們以這些觀點為基礎設計了 Microsoft Advanced Threat Analytics。

行為分析結合即時偵測 TTPs

Microsoft ATA 是一套內部部署、非侵入式(non-intrusive)的解決方案,利用深度封包檢查(DPI)技術來分析 Active Directory 相關網路流量,以及來自安全性資訊和事件管理的資訊。

ATA 分析這些資訊在您的組織為每個實體建立動態行為設定檔,並建立一個組織安全性視圖(實體互動地圖顯示使用者、裝置和資源的內容和活動)。

建立互動地圖後,它識別 異常行為 的實體、 進階攻擊和安全性風險 而無須建立規則、策略或安裝桌面和伺服器代理程式。Microsoft Advanced Threat Analytics 著重於三個方面:

- 行為異常 :ATA 使用機器學習演算法來偵測正常和異常的實體行為,將會偵測異常登入、異常資源存取,甚至是異常的活動時間。

- 基於 TTPs 接近即時進階攻擊 :ATA 使用 DPI 和來自其他來源的資訊來識別進階攻擊,像是傳遞雜湊(Pass-the-Hash)、傳遞票證(Pass-the-Ticket)、Overpass-the-Hash、Forged PAC(MS14-068)、Golden Ticket 和遠端執行在網域控制站(Domain Controllers)、萬能鑰匙惡意軟體(Skeleton Key Malware)、Honey token活動和更多。

- 已知的安全性議題和風險 :ATA 識別已知的安全性議題和風險,例如在網路上服務帳戶公開密碼以純文字的方式,信任關係中斷(broken trust)、弱協定和協定弱點。

ATA 如何運作?

經過簡單的部署精靈後,非侵入式連接埠鏡像(port mirroring)設定複製所有 Active Directory 相關流量到 Microsoft ATA 來偵測出隱藏攻擊。Microsoft Advanced Threat Analytics 接著分析所有 Active Directory 相關流量和從您公司 SIEM 接收相關事件來豐富您的攻擊劇本。重要的是 ATA 劇本所有資訊儲存在本機內部部署,所以您的資料不會離開組織。

偵測引擎自動啟動學習和剖析使用者行為、機器和資源,然後利用機器學習技術畫出正常每日活動圖。

熟悉正常使用者行為後,ATA 查詢到異常情況發出紅色旗幟和建立攻擊劇本通知安全性團隊,並將這些異常活動的內容與接近即時進階攻擊偵測和安全性風險進行彙總,建立完整且易於理解的攻擊時間表。

讓我們通過一個攻擊情節說明 Microsoft ATA 顯示在時間表上每一個可疑活動和攻擊:

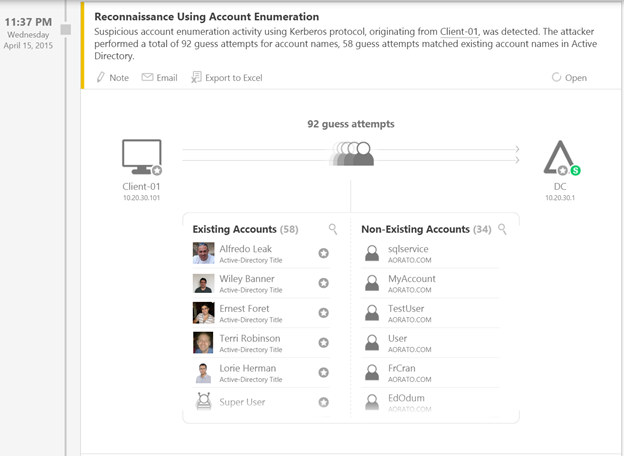

1. 攻擊者開始偵察所能建立的攻擊路徑。

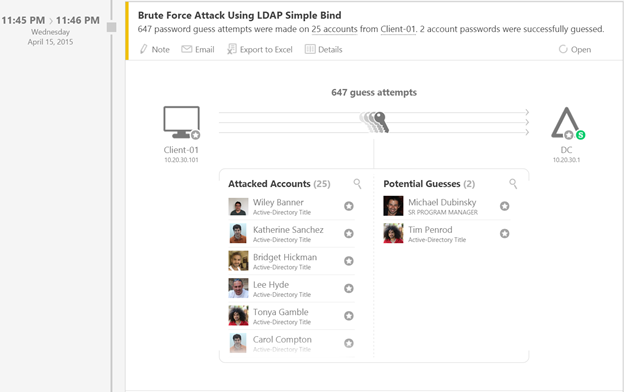

2. 接下來他利用相關資訊暴力破解帳戶的密碼

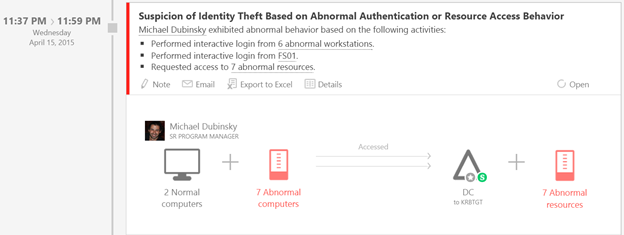

3. 一旦他將密碼到手後,他可以登入不同的機器,橫向移動和搜尋先前登入到裝置特殊權限帳戶:

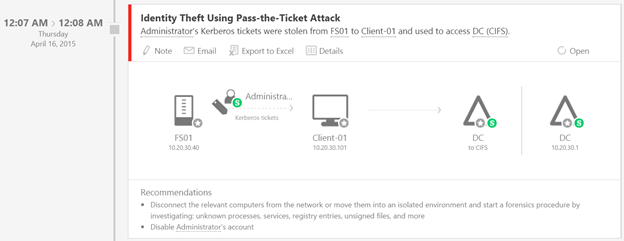

4. 然後,他可以竊取特殊權限帳戶的 NTLM 雜湊或 Kerberos 票據,並且在使用者不知道的情況下代理使用者進行 Pass-the-Hash/Ticket 攻擊、橫向移動和存取資源。

為了提高精確度和節省您的時間和資源,ATA 不僅比較實體行為設定檔,並且與它的互動圖中類似角色設定檔進行比較。這意味著它們的誤判數量顯著減少,讓您能關注在真正威脅上。ATA 是現今唯一能動態提示使用者輸入、自動調整其學習和檢測能力的使用者行為分析解決方案。

設計上保持簡單

我們喜歡保持簡單!Microsoft Advanced Threat Analytics 是一種非侵入式的解決方案,我們的部署非常簡單,您不需要任何規則、原則和代理程式,只要設定連接埠鏡像和幾個小時,您就會看到效果!

許多證卷分析師告訴我們,他們不堪負荷傳統安全性工具不斷報告和需要透過他們篩選出異常作業。ATA 攻擊時間表提供清楚、高效、方便的摘要,它的介面在正確的時間提供正確的事情,讓您能檢視何人(who)、何事(what)、何時(when)、為何(why)、如何(how)。ATA 提供像是社交網路的可見度,您可以搜尋任何使用者、裝置和資源以及查看他們行為的設定檔。

現在就試試吧

您可以開始評估 Microsoft Advanced Threat Analytics,請下載我們的公開預覽版和部署指南。您可以在論壇提出問題和反饋。

如果您對網路安全有興趣或想得知我們最新更新和改進,請持續關注 TechNet 台灣粉絲團。

最後而同樣重要的是,我們的特殊群組包含工程師、資料科學家、安全性研究員和專案經理有幾句話想說:我們有頂尖的網路安全專家,我們的目標是幫助您保護您的組織免受安全性漏洞。

原文翻譯自 : Microsoft Advanced Threat Analytics public preview release is now available!