企業行動裝置的成功之道:應用程式和資料保護

世界級的企業行動裝置解決方案對於任何組織的 IT 策略來說都是至關重要的部分。企業行動裝置解決方案的目的是保護這些設備上的 應用程式 和 資料。 整個行業都在談論行動裝置設備管理、行動應用程式管理、企業行動裝置管理,等等,無論討論的是哪種技術或領域,最終的價值都歸結為保護企業應用程式和設備上的資料。畢竟,如果設備到處都是漏洞,那麼各種設備的企業行動裝置也就沒有太大的意義了。

由於大量的企業資料緩存在這些設備上,因此這種類型的保護始終是企業客戶最關心的話題,而且我們反復聽到,一旦資料進入這些設備, IT 管理員通常就失去了對它們的控制(或者不知道這些資料接下來會去向哪裡)。如果您的組織中也缺乏這種控制,那麼我們在這裡要告訴大家一個好消息。

本文將會解釋「分層保護」。因為不知道有什麼更好的方式可以強調這種保護的價值,只能盡我們所能反復地提及它。微軟在 Enterprise Mobility Suite 中提供的分層保護是市場上唯一提供了這種綜合的、多層保護的解決方案。

在您的企業行動裝置解決方案中,共有 4 層是需要始終加以保護的:

- 第 1 層: 保護 設備( Intune 中的 MDM)。

- 第 2 層: 保護 應用程式 (Intune 中的 MAM)。

- 第 3 層: 保護 檔案 (Azure RMS)。

- 第 4 層: 保護 身份 和 訪問 (AAD Premium)。

市場中的其他 EMM 供應商只提供了設裝置和應用程式保護,但他們 完全 忽略了檔案和身份保護。

裝置保護

基本的行動裝置保護級別允許 IT 管理員設置適用於整個裝置的保護策略。這是一種 設備 級的保護,它通常被稱為行動裝置管理(MDM)。對於企業級設備管理,我們開發了 Intune,它具有以下功能:

- 支援適用於所有裝置的策略,例如密碼策略和裝置加密策略。

- 支援額外的設備限制,例如禁用藍牙、攝影鏡頭或者在必要的時候阻止文件檔案同步到 iCloud,所有這些都是為了實現安全性與用戶生產力之間的平衡。

- 利用底層移動作業系統的本機功能。例如,iOS 平臺有一個稱為“Open in Manage”的功能。我們建議將這項功能設置為,限制一個受管理的應用程式(工作應用程式)的資料只能在另一個 MDM 管理的應用程式中打開。

2014 年第 4 季度,我們將更新 Intune 並引入一個新的功能 “Conditional Access Policy”。這個功能將允許管理員控制存取權限, 僅當 裝置由 Intune 管理,並且滿足 IT 管理員指定的合規策略標準時,才會授予對 O365(電子郵件和 OneDrive for Business)或本地 Exchange 的存取權限。

我最近在 Microsoft 全球合作夥伴大會(WPC)上給出了一個例子,即對企業電子郵件提供有條件的訪問。在這個場景中,您可以設置一個策略,指定一個行動裝置只有在設置了開機密碼、被加密並且沒有被破解的情況下,才能夠訪問企業電子郵件。如果任何一個標準沒有被滿足,則裝置將停止接收電子郵件,而且使用者的企業郵箱會被清空,只留下一封通知使用者該裝置不滿足企業標準的郵件。而且這封電子還可以引導使用者對裝置進行調整,以便滿足這些標準。

要瞭解裝置和應用程式保護的實際操作,請觀看以下影片,快轉到約 21:00 分鐘的位置。

以上是在該演示中以電子郵件為例,但 Intune 中提供的條件訪問功能也適用於其他 Office 應用程式,例如訪問 O365 服務的 OneDrive for Business 應用程式。

應用程式保護

除了保護裝置層之外,多數組織正在開始提供 應用程式 層的保護。這通常被稱為行動應用程式管理(MAM)。應用程式保護允許組織在應用程式層應用安全性原則,同時也允許 IT 對這些應用程式訪問和使用的企業資料進行保護(而不涉及使用者的個人應用程式)。

裝置保護不是應用程式保護的先決條件,但二者往往同時使用。例如,企業往往不會要求裝置級的 PIN,而是僅當使用者啟動一個訪問企業資料的應用程式時,才要求 PIN。我們的指導原則是保護多個層並同時使用這二者(下文會詳細介紹各個層的保護)。

應用程式保護通常有兩種方式,一是利用來自 MAM 供應商的 SDK 來構建應用程式,二是利用 MAM 供應商的包裝器來封裝現有應用程式,在這兩種方式中,應用程式都被 “引入” 到一個容器中,從而將行動裝置上的企業應用程式和資料與個人應用程式和資料隔離開。

未來幾個月,我們將發佈 面向 Intune 的 SDK 和應用套裝程式裝器 。或許我們的 SDK/包裝器最獨特的價值就是,它允許您將內部應用程式以及您購買的應用程式放到與 Microsoft Office 應用程式相同的容器中,其中 Microsoft Office 應用程式可以跨 Windows、iOS 和 Android 平臺運行。 沒有其他 MDM/MAM 解決方案 能夠跨各種平臺管理來自 Microsoft 的 Office 應用程式。

Microsoft Office 應用程式(例如 Outlook、OneDrive、Word、PowerPoint、OneNote 等等)為所有移動 OS 平臺的最終用戶提供了 最高效的體驗 。Office 應用程式的未來版本將能夠直接使用 Intune 應用程式管理策略加以管理。

這些應用程式管理策略包括:

- 限制資料洩露:

以下策略允許 IT 管理員通過限制受管理的應用程式的操作來控制企業資料的洩露: - 實施企業資料訪問要求:

當用戶啟動訪問企業資料的應用程式時,以下控制設置允許 IT 管理員設置額外的身份驗證: - 應用程式級選擇性擦除

當設備丟失或被盜時,IT 管理員可以啟動一個選擇性的刪除操作,只刪除 Intune 管理的應用程式中的企業資料,而保留所有個人資料。

-

- 允許/阻止複製/貼上

- 允許/阻止螢幕擷取

- 允許/阻止列印

- 阻止檔案被備份到未授權的位置

- 限制資料在應用程式之間的共用,例如,資料只能在啟用 Intune 資料保護控制的應用程式之間共用

-

- 要求 PIN 來啟動應用程式,例如,管理員可以指定 PIN 的複雜性和緩存持續時間

- 在啟動應用程式之前,要求使用企業憑據進行身份驗證

- 滿足裝置合規策略才能啟動應用程式,例如,如果裝置是被破解的,則應用程式將不會啟動

- 實施應用程式資料加密

除了上述應用程式策略控制之外,Intune 還提供了一組內置應用程式,例如安全流覽器、PDF 檢視器、圖像檢視器,等等。

為了進一步防止資料洩露,IT 管理員還可以使用這些新特性來指定電子郵件中的附件或 URL 只能使用這些安全瀏覽器或檢視器打開。這確保可以對這些安全應用程式進行相同的限制(例如阻止複製/貼上)。

文件保護

正如前面多次提到的,組織部署 EMM 解決方案的主要原因是保護儲存在行動裝置上或通過行動裝置存取的公司資料。下一層需要部署的管理就是文件層保護。為實現文件層保護,您需要一些特殊的工具:這些工具將存取權限嵌入到文件本身中。也就是說,讓文件具有自我保護功能。

為了實現這一層的文件保護,我們開發了 Azure Rights Management Services(RMS)。利用 Azure RMS,File/Save 操作可以授予檔案存取權限。並且這些許可權可以被寫入文件中。利用這些嵌入的存取權限,即使文件被誤發送給未授權人員(即意外的資料洩露),收到文件的人如果沒有文件本身的嵌入存取權限,也無法打開這些文件。文件可以實現自我保護。Microsoft 的文件層保護是獨一無二的 。

Azure RMS 解決了所有企業所面臨的長期和新出現的安全威脅,例如越來越嚴格的法規策略(特別是對於敏感的醫療資料或國際貿易資料)以及持續增長的 BYOD 和 COIT。RMS 保護的檔案可以發送給任何已採用 Rights Management for Individuals 的裝置或平臺,而且我們確保這些受保護檔案上的 UX 是一致的。

我們的 RMS 目標非常簡單(而且我相信這些目標已經成功實現):

- 與任何文件類型相容

任何類型的文件都可以受到保護。 - 選擇您自己的平臺

無論使用者使用哪種裝置,都可以利用 RMS 的所有功能。 - 管理的靈活性

管理員可以完全控制安全和策略的類型。

像我們的所有基於雲端的產品一樣,RMS 的最大優勢之一就是可以持續接收更新,以改進安全功能並優化 UX。對於使用企業行動裝置人員,這些持續的更新是一項巨大的附加價值。

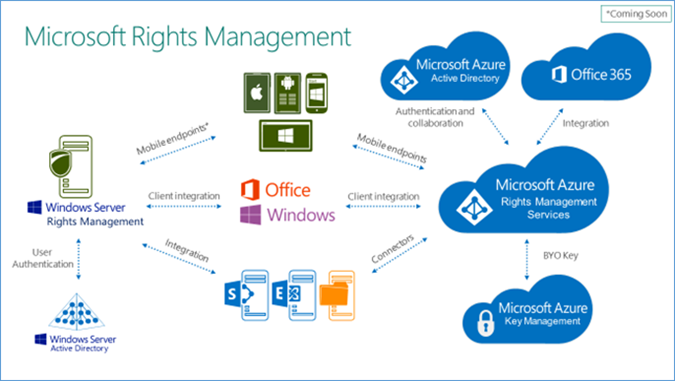

對於那些對體系結構感興趣的讀者,下圖給出了 RMS 的體系結構:

無論您的組織已經採用了雲端服務(例如,Office 365 已經支持 RMS,它包含了一些令人振奮的強大功能,例如 Exchange 和 SharePoint 的資料丟失保護(DLP)功能),還是正在考慮採用,RMS 都提供了適用於您的功能。RMS 提供了 完全基於雲端的模型,混合模型 和 本地模型 ,其中本地模型適用於那些暫時還無法採用雲端服務的組織。

要評估 RMS,建議大家參考本文。

身份保護

身份 保護和管理是一個龐大的主題,也是微軟 在市場中絕對領先於所有競爭對手的一個領域。 這是第 4 層的保護,我們認為您應該在組織中積極實現這一層的保護。

身份保護具有極其重要的價值。控制 SaaS 應用程式(可通過單一登入來使用)的創建、發佈和使用是提高生產力的一個重要因素,如果能夠從相同的控制台(在 Intune 或 SCCM 中運行)來管理安全性,那麼生產力將得到進一步提升。

我們非常重視身份保護,因此 Azure AD(用於所有基於雲端的身份驗證)基於嚴格的可信計算原則。事實上,我們的身份保護一直向下延伸到密碼的使用:微軟不會要求您將任何來自同步的本地身份密碼存儲到雲端中。此外,所有存取嘗試都是被監控的,並且可以通過一組報告來顯示,您可以跟蹤不一致的存取模式(未知源登錄、多次登錄失敗、從多個地理位置登錄,等等)。

這些報告允許您控制和確定組織用於管理安全訪問的最佳方式,以應對潛在威脅,或制定有關風險緩解的決策(例如多重身份驗證)。

* * *

要瞭解我們的保護解決方案的實際應用,請觀看以下影片:

本文翻譯自 Success with Enterprise Mobility: App & Data Protection