国内の複数の企業にて確認されている、二つのマルウェアの情報について (201512)

こんにちは、日本マイクロソフト System Center Support Team です。

今回は、昨今、日本国内の複数の企業にて確認されている、二つのマルウェアの情報についてお知らせいたします。

1.TrojanDropper:Win32/Rovnix.P

2.Ransom:Win32/Tescrypt.C

これらは電子メールを用いた攻撃を行うマルウェアであり、メールに添付されたファイルを開くことにより感染いたします。

感染しますと、ご利用の PC に他のマルウェアをインストールしたり、ご利用 PC 内のデータを暗号化したりします。

メールのタイトルや本文の特徴としては、ユーザーの皆様が疑いを持たず添付ファイルを開いてしまうような文言が記載されることが多いため、不用意に添付ファイルを開く前に、差出人のメールアドレスを確認するなどの注意が必要です。

以下、各々について記載いたします。

1.TrojanDropper:Win32/Rovnix.P

■感染動作:

このマルウェアは、ユーザーが意図しない他のプログラムをインストールしようとするものです。メールを受け取っただけでは感染しませんが、添付ファイルを開くことで、感染します。

■事例:

メールタイトル及び添付ファイル名の例として、以下のようなものがございます。

--------------------------------------------------------------

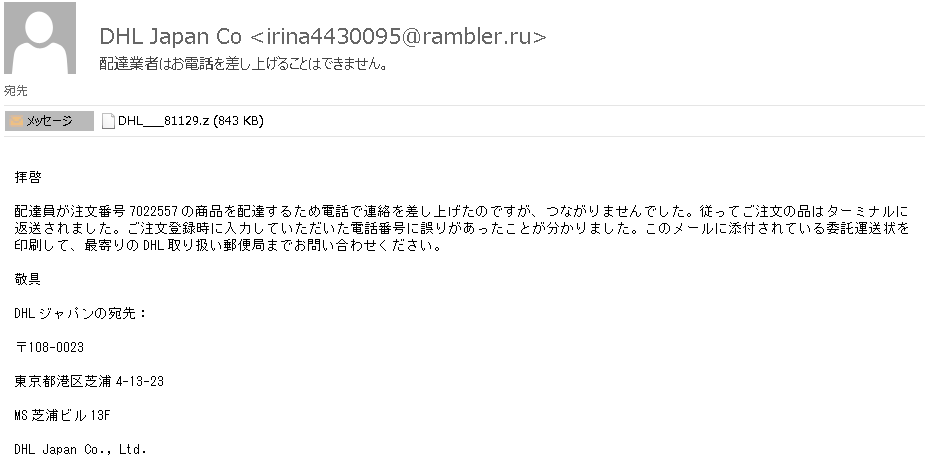

メールタイトル:配達業者はお電話を差し上げることはできません。

添付ファイル名: DHL___81129.z

送信元(アドレス):DHL Japan Co (irina4430095@rambler.ru)

メールタイトル:EMS TR-ES1052077789

添付ファイル:EMS 85240920@noreply PDF.Z

送信元(アドレス):EMS Japan (baraulina-n@rambler.ru)

メールタイトル:番号7228620642の下で小包の配達

添付ファイル:JapanPost 1149015963.zip

送信元(アドレス):加藤智観 - 日本郵政 (georgijj-gnedash@rambler.ru)

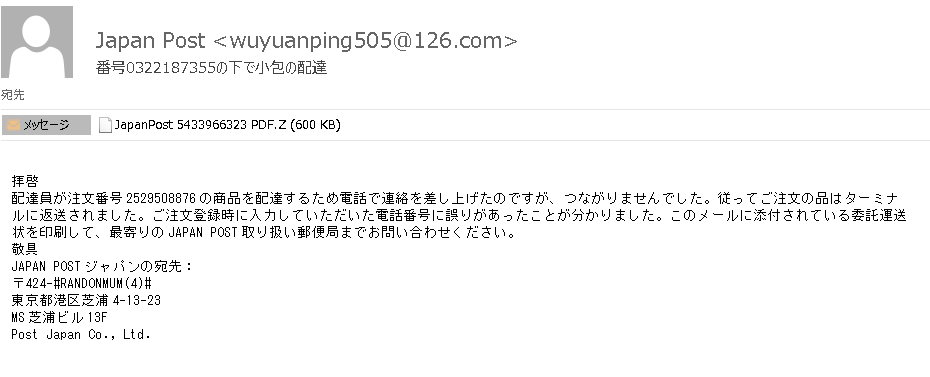

メールタイトル:番号0322187355の下で小包の配達

添付ファイル: JapanPost 5433966323 PDF.Z

送信元(アドレス):Japan Post (wuyuanping505@126.com)

メールタイトル:メールタイトルなし

添付ファイル: _____1212.z

送信元(アドレス):オカニワ トシオ (gaya-key@rambler.ru)

--------------------------------------------------------------

2.Ransom:Win32/Tescrypt.C

■感染動作:

このマルウェアは、ユーザーの承諾なくご利用 PC にマルウェアを含む別のプログラムをダウンロードしインストールしようとします。メールを受け取っただけでは感染しませんが、添付ファイルを開くことで、感染します。

添付ファイル内には、今月に入り国内のネット上で話題となりましたランサムウェア、いわゆる「vvvウイルス」が含まれます。

■事例:

メールタイトル及び添付ファイル名の例として、以下のようなものがございます。

--------------------------------------------------------------

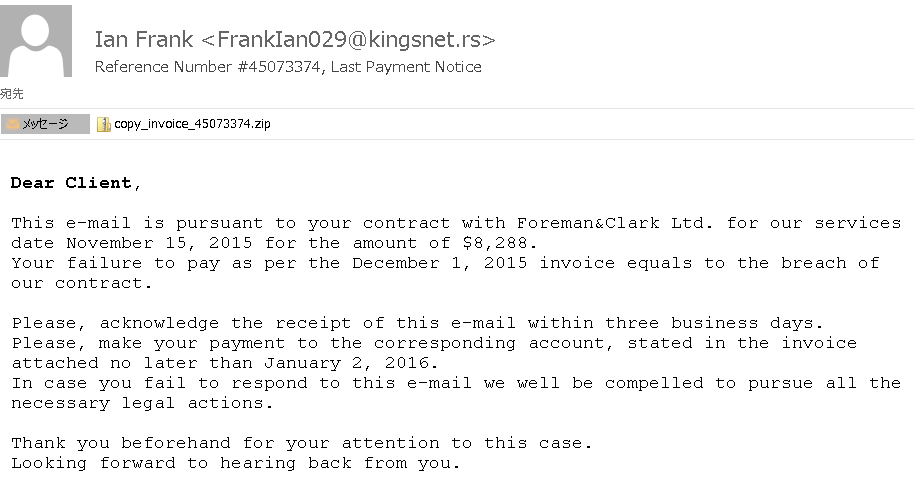

メールタイトル:Reference_Number_#45073374__Last_Payment_Notice.msg

添付ファイル名:copy_invoice_45073374.zip

送信元(アドレス):Ian Frank (FrankIan029@kingsnet.rs)

--------------------------------------------------------------

なお、この添付ファイル copy_invoice_45073374.zip 内に含まれるファイルが実行されますと、PC内のデータが暗号化され、ファイルの末尾に vvv が付与されます。

上記 2点のマルウェアについての対処方法を、一般ユーザー様向けと管理者様向けとに分けて提示します。

■ユーザー様向けの対処方法:

身に覚えのないメールの添付ファイルは、メールタイトルや本文が日本語、外国語の場合を問わず、絶対に開かないようにしてください。

このようなメールが舞い込んできた際には、差出人のメールアドレスを確認の上、不審な宛先からのメールは開かずにまずは管理者様に通知して、対処方法を確認することをお勧めいたします。

なお、うっかり開いてしまった場合も、まずは管理者様に通知して、指示を仰ぐようにしてください。

■管理者様向けの対処方法:

弊社では上記に対し最新の定義ファイルで既に対応済ですが、今後、別の件名、添付ファイルを用いた攻撃に移行する可能性もございます。

昨今増加している標的型メール攻撃は、一般に、その時点で標的とされた組織が利用するマルウェア対策製品では検出されない不正プログラムを意図的に用いて、その組織で未対応の脆弱性を狙って行われます。

管理者様は、定義ファイルを最新の状態にした上で、各ご利用製品に対して最新のセキュリティ更新プログラムを適用した状態となるように管理することで脆弱性対策を行っていただくとともに、弊社製品で検出されない、疑わしいファイルを見かけましたら、後述のサイトよりご提供いただけますと幸いです。

なお、マルウェア情報の詳細は、それぞれ以下にて公開しております。

1.に関して

TrojanDropper:Win32/Rovnix.P

TrojanDropper:Win32/Rovnix.P は Win32/Rovnix ファミリーであるため、以下も併せてご確認ください。

https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Win32/Rovnix#tab=2

2.に関して

Ransom:Win32/Tescrypt.C

Ransom:Win32/Tescrypt.C は Win32/Tescrypt ファミリーであるため、以下も併せてご確認ください。

https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Win32/Tescrypt

なお、管理者様におかれましては、弊社製品で検出されない、疑わしいファイルを見かけましたら、以下のサイトよりご提供いただけますと幸いです。

[検体ファイル提供先]

https://www.microsoft.com/security/portal/submission/submit.aspx

(注意事項)

上記サイトは、検体をご提供いただくことを主目的としており、 お客様のマルウェア関連の迅速な問題解決を主目的とするものではありません。あらかじめご了承賜りますようお願い申し上げます。

また、ご提供いただいた検体ファイルにつきましては、弊社の専門部署にて調査させていただきます。お手数ではございますが、上記サイト上でコメント等を記載される場合は、全て英語で記載いただきますようお願いします。