12 Fantastiques - EP3 - Sécurité et Conformité

Retour pour cette série exceptionnelle autour de SQL Server 2012. Si vous voulez tout savoir sur les fonctionnalités intégrées dans SQL Server 2012, abonnez-vous au flux RSS de ce blog pour ne pas rater un épisode des 12 Fantastiques de SQL Server 2012 !

Retrouvez le sommaire de tous les épisodes des 12 Fantastiques de SQL Server 2012

Nouvel épisode des 12 Fantastiques de SQL Server 2012. On retrouve Nadia Ben El Kadi et Adrien Cayrac pour faire le tour des fonctionnalités de sécurité et de conformité de SQL Server 2012.

Nous mettons l’accent aujourd’hui sur la protection des données, le contrôle des accès et la conformité des données.

Protection des données

SQL Server 2012 renforce sa sécurité en supportant de nouvelles technologies de chiffrement, comme ASE256 pour les clés de sauvegarde, SHA512 pour le hachage des mots de passe ou encore le support pour l’importation des certificats 4K.

Ces puissantes technologies de chiffrements sont basées sur une infrastructure de sécurité sophistiquée intégrant les hiérarchies de chiffrement et la gestion extensible des clés. Le chiffrement des données se fait de façon transparente.

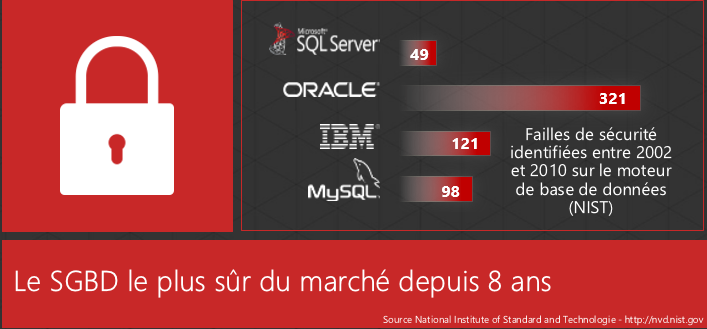

De plus, SQL Server est le gestionnaire de base de données ayant connu le moins de faille de sécurité depuis plus de 8 ans.

Contrôle des accès

Rôles serveur définis par l'utilisateur

Les rôles serveur définis par l'utilisateur augmentent la flexibilité et la facilité de gestion, tout en favorisant une meilleure séparation des fonctions. Il est ainsi possible de créer des rôles serveur appropriés pour différentes organisations et de séparer des administrateurs par rôle. Pour plus de souplesse et d'adaptation à la hiérarchie des organisations, SQL Server 2012 autorise également l'imbrication de rôles pour empêcher au maximum l'utilisation du rôle sysadmin dans la gestion des bases de données.

Schéma par défaut pour les groupes Windows

Pour une plus grande conformité des bases de données, il est désormais possible de lier les schémas de bases de données aux groupes Windows, et non aux utilisateurs. Cette modification facilite l'administration du schéma de base de données. Elle simplifie la gestion des schémas par les utilisateurs de Windows et empêche des erreurs d'affectation de schéma lors des changements de groupe. De plus, elle permet d'éviter la création de schémas implicites inutiles et réduit considérablement le risque d'erreur de requête résultant d'un mauvais choix de schéma.

Authentification des Contained Databases

L'authentification des Contained Database renforce la conformité car elle permet une authentification directe des utilisateurs au niveau de la base de données, sans connexion préalable. Les informations de connexion de l'utilisateur (nom d'utilisateur et mot de passe) ne sont pas stockées dans la base de données master, mais directement dans les bases de données utilisateur.

Cette méthode est très sûre, car elle n'autorise les utilisateurs qu'à effectuer des opérations DML à l'intérieur des bases de données utilisateur et leur interdit toute intervention au niveau de l'instance de base de données. Elle limite également la nécessité de se connecter à l'instance de base de données, et évite donc les connexions orphelines ou inutilisées dans cette instance. Associée à AlwaysOn, cette fonction garantit une meilleure portabilité des bases de données utilisateur d'un serveur à l'autre, en cas de basculement de serveur, sans qu'il soit nécessaire de configurer des connexions pour tous les serveurs de bases de données du cluster.

Conformité facilitée

SQL Server Audit est maintenant inclus dans toutes les éditions de SQL Server 2012. Les fonctions d'audit de SQL Server ont été améliorées, et apportent davantage de flexibilité et de convivialité à l'audit dans l'ensemble de l'environnement SQL Server, facilitant pour les organisations la mise en oeuvre de stratégies de conformité.

- Avec l’outil SQL Audit, toutes les éditions de SQL Server peuvent désormais bénéficier des avantages de SQL Server Audit édition Entreprise. Les pratiques d'audit de bases de données SQL Server peuvent ainsi être systématisées, favorisant une standardisation de l'audit, de meilleures performances et des fonctionnalités enrichies.

- L'Audit défini par l'utilisateur permet la consignation d'événements personnalisés dans le journal d'audit, pour plus de souplesse dans le stockage des informations d'audit.

- Le Filtrage d'audit permet de filtrer plus efficacement les événements indésirables dans un journal d'audit.

- La Résilience d'audit permet de récupérer des données d'audit à partir de fichiers temporaires ou suite à des problèmes réseau.

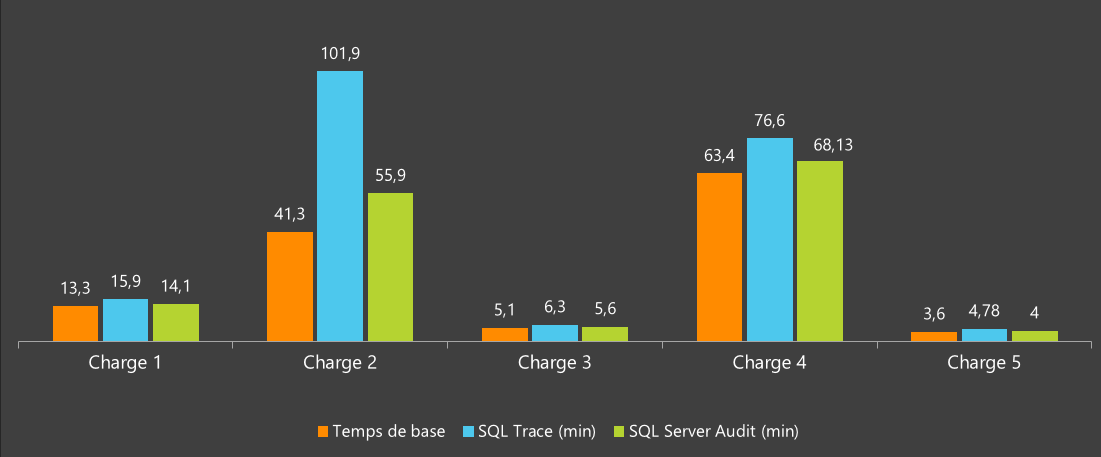

Voici un exemple montrant la performance de SQL Server Audit par rapport à la trace.

Pour en savoir plus :

- Abonnez-vous au flux RSS du blog pour être sûr de ne pas rater une seule fonctionnalité

- Téléchargez l'évaluation de SQL Server 2012

- Visitez le site SQL Server 2012

- Inscrivez-vous aux Journées SQL Server