Microsoft Security Intelligence Report (SIR) Vol 12 erschienen

Wie schon in den vergangenen Jahren haben wir auch dieses Frühjahr den Microsoft Security Intelligence Report für den Zeitraum Juli-Dezember 2011 veröffentlicht.

Hierzu gibt es verschiedene Formate:

- Den vollständigen SIR12

- die Keyfindings

- WW Threat Assessment

- sowie ein Video mit dem Überblick

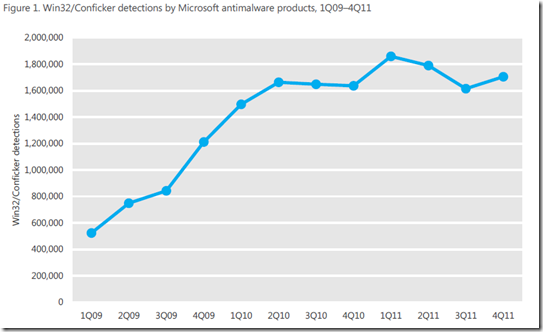

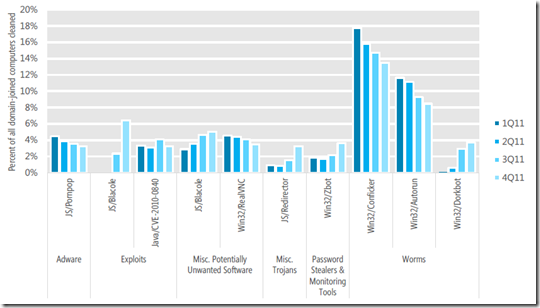

Andauernde Bedrohung durch Conficker

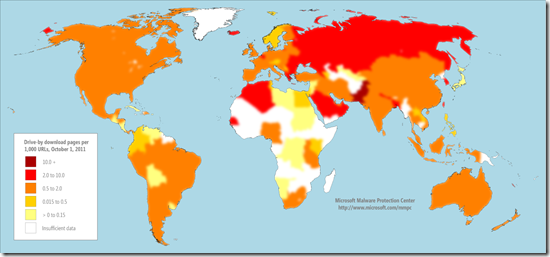

Abb. 1: Verbreitung des Conficker Wurms im Kalenderjahr 2011

Nach wie vor stellt der Conficker Wurm eine der größten Bedrohungen für Unternehmens-PCs dar. Dieser Tatsache widmet sich der SIR12 sehr ausführlich und dies sollte vor allem (aber nicht nur) von IT-Professionals beachtet werden, die noch Windows XP Maschinen verwalten!

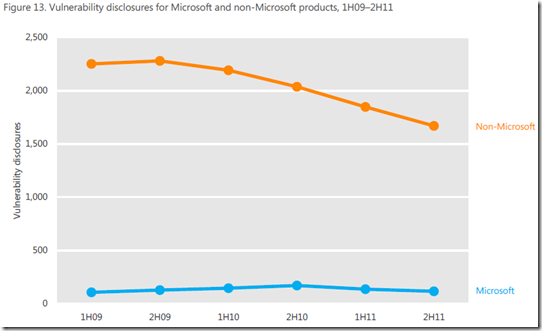

Abnehmender Trend der absoluten Anzahl veröffentlichter Vulnerabilities

Abb.2: Vulnerabilities von Microsoft Produkten vs. andere Hersteller

Freudigerweise ist insg. ein abnehmender Trend in der absoluten Anzahl der aufgedeckten Vulnerabilities zu erkennen. Jedoch macht grade die o.g. immernoch weite Verbreitung einer “uralten” Bedrohung nachdenklich.

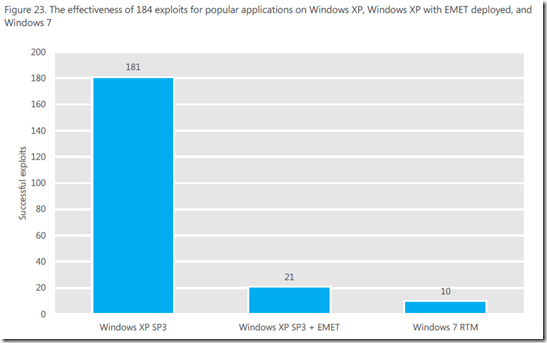

Wenn allerdings die effektiv ausgenutzten Exploits wie in Abb.3 betrachtet werden, dann sollte jedem klar werden, dass eine weitere Nutzung von Windows XP ein enormes Schadenspotential darstellt und umgehend ein Migrationsprojekt zu Windows 7 gestartet werden muss! (Dabei unterstützen wir gerne, idealer Einstiegspunkt ist dabei die Windows 7 Deployment Toolbox!)

Was ist Enhanced Mitigation Experience Toolkit (EMET)?

Interessant ist auch der Teil in dem betrachtet wird, wie sich die Nutzung des Enhanced Mitigation Experience Toolkit (EMET) auf die ausnutzbaren Exploits auswirkt (vgl. Abb.4 und 5).

Abb.4: Das EMET verringert die Angriffsgefahr auf Windows XP signifikant

Enhanced Mitigation Experience Toolkit (EMET) ist ein Hilfsprogramm, das Ihnen hilft zu verhindern, dass Sicherheitsrisiken in Software ausgenutzt werden. EMET erreicht dies durch Sicherheitstechnologien zur Schadensbegrenzung. Diese Technologien stellen spezielle Schutzmechanismen bereit und richten Hindernisse ein, die ein Angreifer überwinden muss, um Softwareanfälligkeiten ausnutzen zu können. Diese Sicherheitstechnologien zur Schadensbegrenzung können die Ausnutzung von Sicherheitsrisiken nicht zu 100 Prozent ausschließen. Sie dienen aber dazu, es den Angreifern so schwer wie möglich zu machen. In vielen Fällen wird ein voll funktionsfähiges Exploit, das EMET umgehen kann, möglicherweise nie entwickelt.

Abb.5: Verteilung der 10 meist verbreiteten Bedrohungen auf domain-joined Maschinen

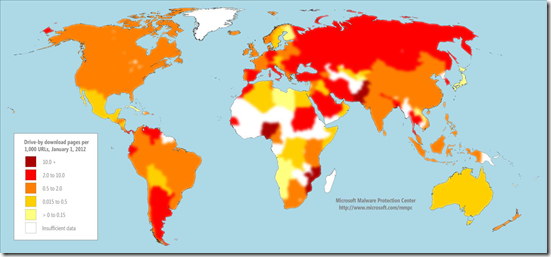

Gefahr durch Drive-By-Downloads

Abb. 6 und 7: Heatmap der Gefahren durch Drive-By-Downloads Q3 (oben) und Q4 (unten) 2011

Anhand der beiden Heatmaps der Quartale 3 und 4 ist leicht zu erkennen, dass in den meisten Regionen die Gefahr durch Drive-By-Downloads angestiegen ist.

Um so wichtiger ist, dass Abwehrmechanismen (aktuelle Browserversionen, Proxy, Firewall, Smartscreen Filter, etc.) verwendet werden um Drive-By-Downloads zu verhindern. Wir raten daher jedem die aktuellste Internet Explorer Version zu nutzen, da der Internet Explorer nach wie vor der sicherste Browser ist – nicht nur in Unternehmensumgebungen!

-Stephanus