E-imza - Aktif Dizin Entegrasyonu ile Akıllı Kart (Smart Card Logon) Oturum Açma Yapılandırma Adımları

Günümüzde güvenlik konusu giderek önemini arttıran bir başlık haline geldi. Kullandığımız bilgisayarımızda da güvenlik açılış için kullandığımız parola ile başlamaktadır. Gelişen teknoloji ile birlikte çeşitli güvenlik önlemleri kullandığımız bilgisayarlara bütünleşmiş halde gelmektedir. Bunlara örnek olarak Parmak izi okuyucular ve yüz tanıma özelliğine sahip kameraları sayabiliriz. Bir diğer ve kullanışlı yöntem de Akıllı kart ile oturum açma şeklidir.

Bu yazıda akıllı kart oturum açma (smart card logon) işlemini kamu kurumlarının birçoğunda Kamu Sertifikasyon Merkezi tarafından verilen ve içinde "logon" özellikli niteliksiz sertifika bulunduran "token" ile kurum etki alanında nasıl yapılabileceğini bulabilirsiniz. Benzer yapılandırma Kamu Sertifikasyon Merkezi dışındaki diğer Elektronik Sertifika Hizmet Sağlayıcılar tarafından üretilen sertifikalar ile de yapılabilecektir.

Bu yazıda akıllı kart oturum açma (smart card logon) işlemini kamu kurumlarının birçoğunda Kamu Sertifikasyon Merkezi tarafından verilen ve içinde "logon" özellikli niteliksiz sertifika bulunduran "token" ile kurum etki alanında nasıl yapılabileceğini bulabilirsiniz. Benzer yapılandırma Kamu Sertifikasyon Merkezi dışındaki diğer Elektronik Sertifika Hizmet Sağlayıcılar tarafından üretilen sertifikalar ile de yapılabilecektir.

- Başlamadan Önce:

Akıllı kart ile oturum açılması yapılması düşünülen bilgisayarlarda kart okuyucusu (token) ve akıllı kart yongası (Chip) sürücülerinin (drvier) mutlaka kurulu olduğundan emin olunmalıdır.

Driver'lar Kamu SM'den alından sertifikalar için https://www.akiskart.com.tr/tr/destek.html adresinden ya da https://www.kamusm.gov.tr/islemler/surucu_yukleme_servisi/ adreslerinden indirilebilir.

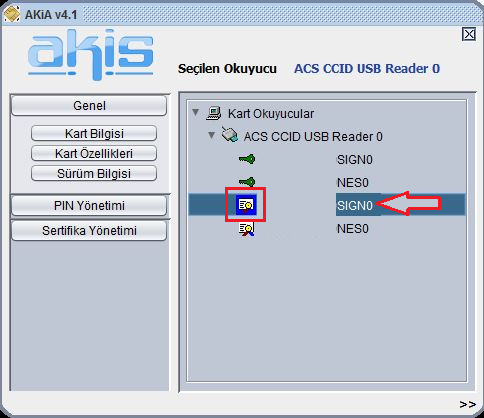

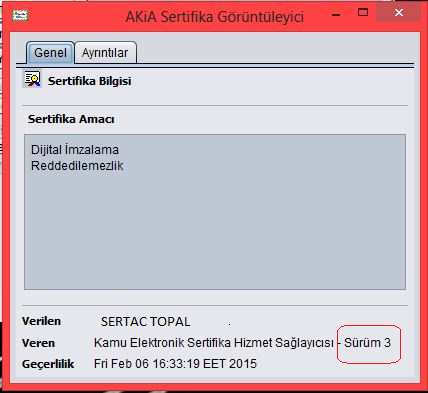

Oturum açma işleminin aktif dizin hesapları ile entegre edilebilmesi için Elektronik Sertifika Hizmet Sağlayıcı (ESHS) tarafından üretilen nitelikli elektronik imza bulunduran kart içerisinde Niteliksiz (Logon özellikli) Sertifika olması gerekmektedir. Bunun kontrolü için Kamu SM'den alınan sertifikalar için internetten indirilen Akis yazılımı ile birlikte gelen Akis Kart İzleme Aracı kullanılarak aşağıdaki şekildeki gibi yapılabilir. Bu yazılım çalışması için Java (JRE) programına ihtiyaç duymaktadır.

Eğer elinizde bu sertifikaya sahip bir akıllı kart yok ise logon işlemini yapamazsınız. Elektronik Sertifika Hizmet Sağlayıcınız tarafından üretilen akıllı kartlar içerisinde nitelikli elektronik imza sertifikası ile birlikte "logon" özellikli sertifika talebi yapmanız gerekmektedir.

Elinizde bu tip bir sertifika olduğunu kontrol etmek aşağıdaki resmi örnek alabilirsiniz.

- NES : Nitelikli Elektronik Sertifika

- ENCR : Niteliksiz şifreleme işlemleri için kullanılan sertifika

- SIGN : Niteliksiz İmza işlemlerinde kullanılan sertifika. (Bu sertifikanın mutlaka "logon" özellikli olması gerekmektedir.)

- Logon işlemi için kullanılan sertifikanın varsayılan olarak seçili olması gereklidir. (Arka plan renk mavi ise varsayılan demektir.)

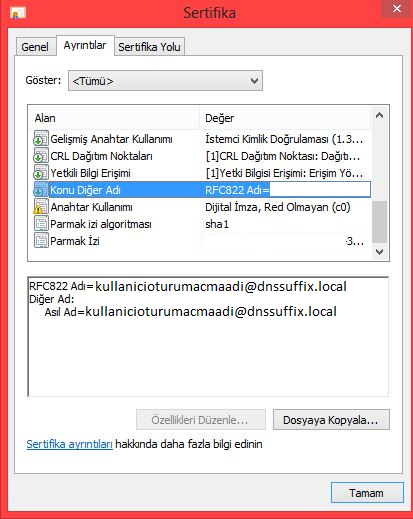

- Logon sertifikası Akis kart izleme aracı ile yukarıda resimdeki "Sertifika Yönetimi" butonuna basılarak dışarı çıkartılarak sertifika özelliklerinden "Subject Alternative Name" başlığı tıklanır.

Burada mutlaka

kullanıcının kendi kurumu etki alanında oturum açarken kullandığı UPN tanımlı olmalıdır. sertac@domainadi.local gibi.

- Yapılandırma: Sunucu Tarafı:

- Etki alanında yok ise bir Certificate Authority (CA) kurulur.

- Bu CA tarafından üretilen KÖK sertifikanın tüm DC'lerin "Trusted Root Certification Authorities" sertifika deposu altında göründüğünden emin olunur. Aktif Dizin ortamlarında AD üyesi bir sunucuya CA rolü kurulduğunda CA'nın KÖK sertifikası otomatik olarak etki alanı üyesi bilgisayarlara yüklenir. Yükleme işlemi için bilgisayarı "yeniden başlatmak" ya da "gpupdate /force" komutunu çalıştırmak yeterlidir.

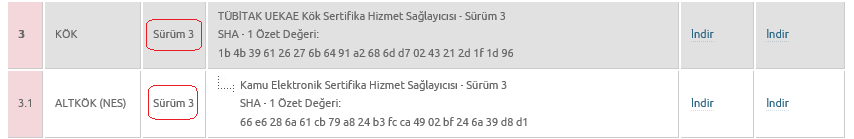

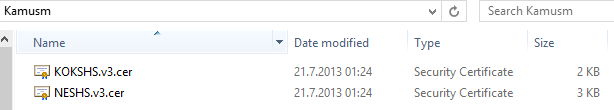

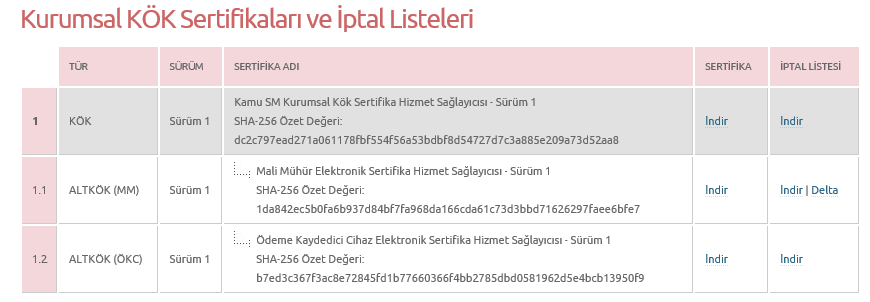

- Daha sonra Elektronik Sertifika Hizmet Sağlayıcının KÖK sertifikalarının güvenilen kök sertifika depolarına yüklenmesi gerekir. Bu sertifikanın tüm istemci ve sunucuların "Trusted Root Certification Authorities" sertifika deposu altında yüklenmesi gerekmektedir. Kamu SM'den alınan sertifikaların KÖK sertifikaları https://www.kamusm.gov.tr/depo/sertifikalar/depo.jsp adresinden indirilir. Siteden hangi sürüm KÖK sertifikaları indireceğinizi Akis yöneticisi programından sertifikanın özelliklerine bakarak öğrenebilirsiniz.

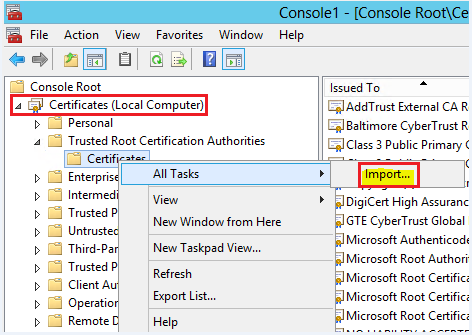

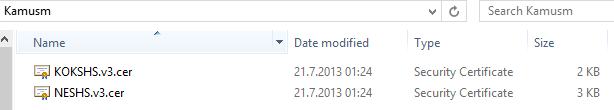

- İndirilen sertifikaların CA sunucusunda, ortamda bulunan tüm DC'lerde ve tüm istemci bilgisayarlarda "Local Computer\Trusted Root Certificaton Authorities" altında yüklü olması gerekmektedir. Bu işlemi GPO ile ilerleyen adımlarda anlatacağız. Ancak ilk olacak CA sunucusuna manual olarak yüklemeliyiz (import). Bunun için MMC konsolundan Certificates Snap-in ekleyerek aşağıdaki konsola erişmeliyiz.

- Import işlemi iki kere tekrarlayarak indirilen 2 KÖK sertifika da mutlaka yüklenmelidir.

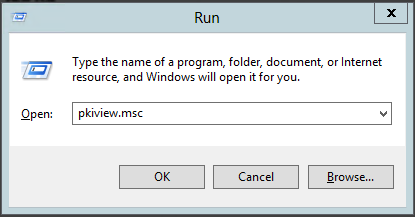

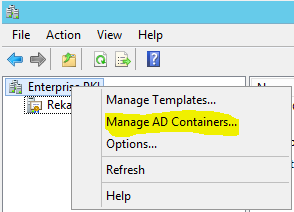

- Daha sonra CA sunucusunda "pkiview.msc" komutu girilir.

- Açılan konsoldan Enterprise PKI başlığına sağ tıklanarak "Manage AD Containers" menüsüne girilir.

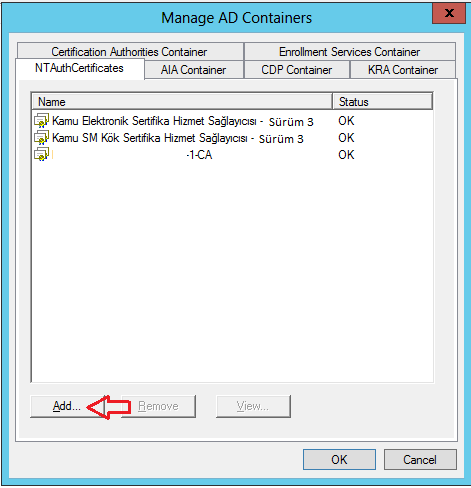

- Gelen Pencereden ilk olarak NTAuthCertificates başlığı kontrol edilmelidir. Aşağıdaki gibi bir ekran olmalı, yani ESHS'nin sitesinden indirilen iki sertifika burada görünmelidir. Eğer görünmüyorsa Add butonuna basarak bütün KÖK sertifikaları eklemeliyiz.

- İndirdiğiniz sertifikaların uzantıları ".crt" ise yukarıdaki ekrandan ADD dediğiniz açılan sihirbazı ".cer" uzantılı KÖK sertifikaları isteyeceğinden, uzantıları elle değiştirerek ekleme yapabilirsiniz.

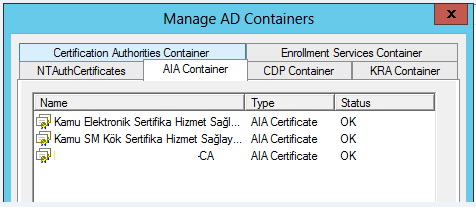

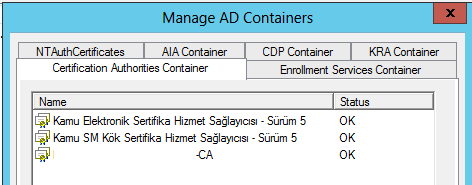

- Ekleme işlemi bittikten sonra eklenen sertifikaları aşağıdaki sekmeler altında görmelisiniz.

- NTAuthCertificates

- AIA (Authority Information Access)

- Certification Authorities Container

- Ancak yüksek ihtimalle AIA ve Certification Authorities Container başlıklarının altında sertifikaları göremeyeceksiniz. Bu alanlara eklemek için komut satırından aşağıdaki komutları girmelisiniz.

- CMD sağ tıklanarak Run As Admin diyerek açılmalıdır.

AIA için Sekmesine Ekleme Yapmak için

- certutil –dspublish –f KOKSHS.v3.cer SubCA

- certutil –dspublish –f NESHS.v3.cer SubCA

Certification Authorities Container Sekmesine Ekleme Yapmak için

- certutil –dspublish –f KOKSHS.v3.cer RootCA

- certutil –dspublish –f NESHS.v3.cer RootCA

İki KÖK sertifikası da yukarıdaki komutlarla eklendikten sonra "pkiview.msc" ekranında görülen son durum aşağıdaki gibi olmalıdır.

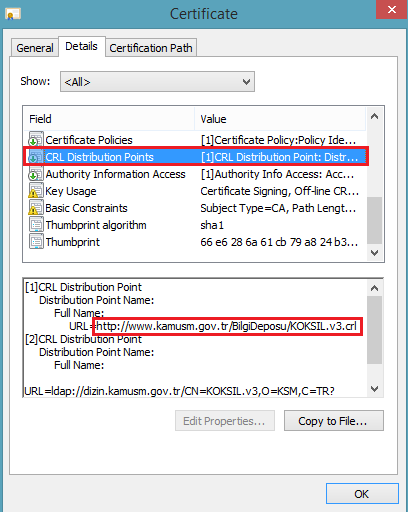

- Bütün elektronik sertifikalar belirli süreler içinde geçerliliğini yitirir. Genellikle kullanıcı elektronik imza sertifikaları 3 yıllık geçerlilik süreleri ile üretilirler. Oturum açma esnasında kullanıcının elektronik imzasının yani sertifikasının geçerliliği de kontrol edilir. Kullanıcı bilgisayarlarının sertifikanın geçerliliği kontrol edebilmesi için "revocation list" adresine erişebilmesi gerekmektedir. Sertifika iptal Listesi-SİL (Certificate Revocation List-CRL) adı verilen bu liste iptal edilen sertifikaların seri numaralarını tutan listedir ve bu liste ESHS tarafından internetten yayınlanır. Bu adresi https://www.kamusm.gov.tr/depo/sertifikalar/depo.jsp adresinden indirdiğiniz sertifikanın özelliklerinde yer alan SİL Dağıtım Noktası (CRL Distribution Point-CDP) başlığı altından öğrenebilirsiniz. Ortamda internet erişimde engellemeler var ise bu adrese izin verilmelidir.

Eğer ortamda internet erişimi yok ise https://www.kamusm.gov.tr/depo/sertifikalar/depo.jsp adresinden indireceğiniz iptal listelerini Local CA' nıza import ederek kullanabilirsiniz.

- Yapılandırma: Client Tarafı

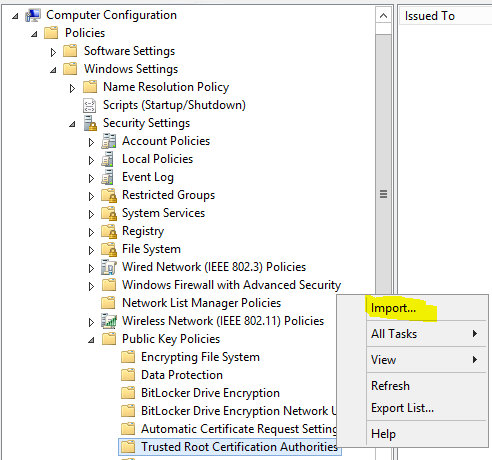

ESHS tarafından üretilen KÖK sertifikaların tüm istemci bilgisayarların güvenlik kök sertifika otoriteleri deposunda yüklü olması gerekir. Bunun için ESHS'nin internet adresi olan https://www.kamusm.gov.tr/depo/sertifikalar/depo.jsp adresinden indirdiğimiz sertifikaları AD üyesi tüm bilgisayarlara dağıtmamız gerekli olduğunu söylemiştik. Bunun için yeni bir GPO oluşturulur.

Computer Configuration \ Windows Settings \ Security Settings \ Public Key Policies \ Trusted Root Certification Authorities bölümüne gelinerek sağ tıklanır "import" seçeneği seçilerek indirdiğimiz iki sertifika buraya import edilir. Bu sayede domaine üye bilgisayarların sertifikayı veren Sertifika Makamına-SM (Certification Authority-CA) ye güvenmesi sağlanmaktadır.

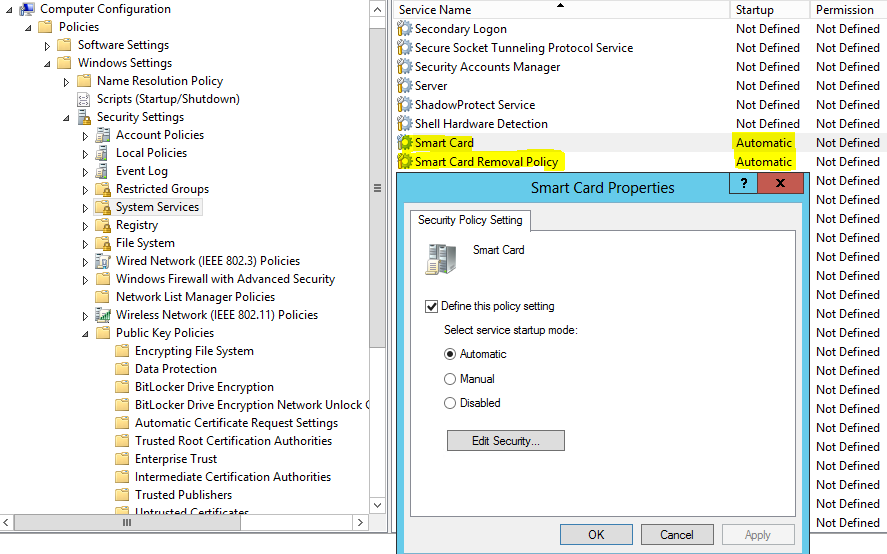

Akıllı Kart Oturum Açma (Smart Card logon) özelliğinin devreye girmesi için aynı GPO'da (farklı gpo'da olabilir) aşağıdaki servislerin bilgisayarlarda otomatik olarak başlamış olması sağlanmalıdır.

Computer Configuration \ Windows Settings \ Security Settings \ System Services sekmesine gelinir ve aşağıdaki resimdeki gibi ayarlanır.

- Smart Card

- Smart Card Removal Policy ( Bu Servisin Start Edilmesi Opsiyoneldir)

Smart Card Removal Policy servisi gerekli olan GPO ayarı yapıldığı takdirde kullanıcı bilgisayarından akıllı kartını çıkarttığında bilgisayar otomatik olacak kilitlenmesini (LOCK) sağlama işine yaramaktadır.

Şu an gerekli olan ayarlamalar tamamlanmış durumdadır. Akıllı kart kullanarak oturum açabilirsiniz.

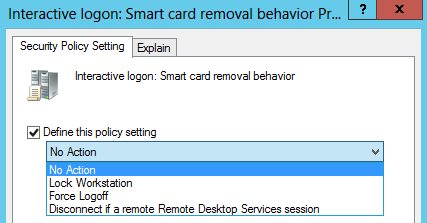

Aşağıdaki GPO ayarı karar vereceğiniz kullanım senaryosuna göre ayarlanmalıdır.

Akıllı Kart Oturum Açma işlemi ilgi 2 adet GPO bulunmakta. Bunlara aşağıdaki şekilde erişilebilir.

- Computer Configuration \ Windows Settings \ Security Settings \ Local Policies \ Security Options - seçeneği tıklanır. Sağ tarafta bizi ilgilendiren iki politika bulunmakta.

- Interactive logon: Require smart card : Bu seçenek "Enable" yapılırsa bu GPO'nun uygulandığı OU'da bulunan bilgisayarlarda Smart Kart olmadan oturum açılamaz.

- Interactive logon: Smart card removal behavior : Bu seçenek aşağıdaki değerlerde ayarlanabilir. Bu ayarların çalışabilmesi için mutlaka yukarıdaki servisler adımındaki "Smart Card Removal Policy" servisinin otomatik başlatılması gerekmektedir.

- GPO'lar hangi OU'ya link'lenirse o OU da bulunan bilgisayarlar akıllı kart ile oturum açabilirler.

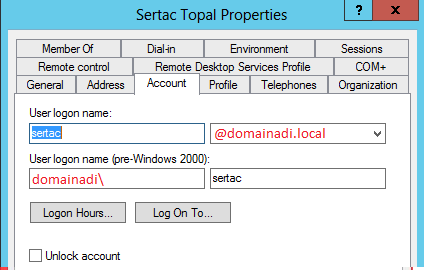

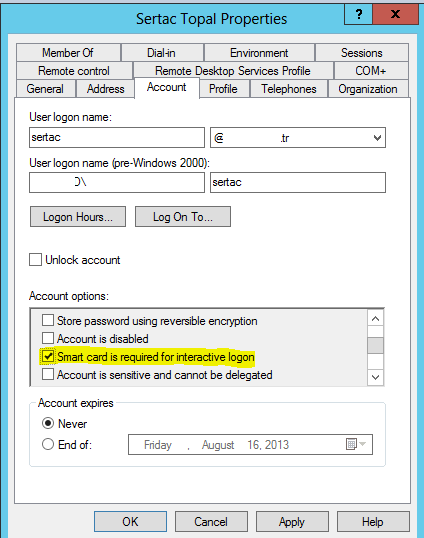

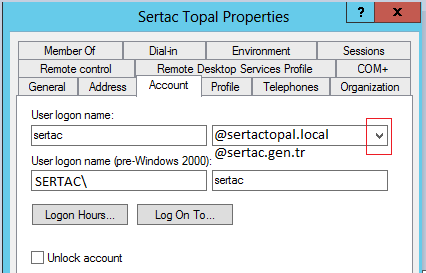

- GPO olmadan akıllı kart kullanımı zorlanmak istenirse Active Directory Users and Computers'den ayar yapılması istenilen kullanıcı bulunur ve kullanıcı özelliklerinden Account sekmesine gelinir ve "Smart card is required for interactive logon" kutucuğu işaretlenir.

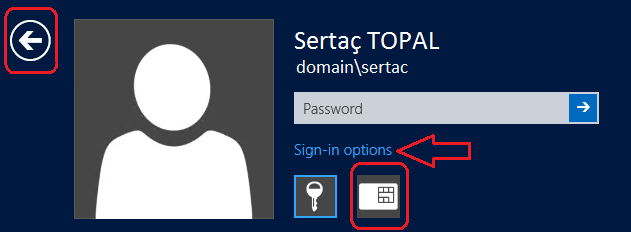

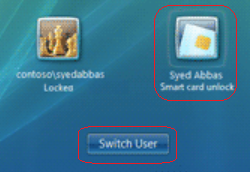

Smart Kart Kullanarak Oturum Açmak

- Soru – Cevap

Soru :

"Smart card is required for interactive logon" seçeneğini seçtiğimizde kullanıcılar Exchange OWA ekranından oturum açarken sorun yaşarlar mı?

Cevap : Hayır sorun olmaz. Eskisi gibi user/pass girerek oturum açabilir.

Soru : Kullanıcı özelliklerinden"Smart card is required" kutucuğunu işaretleyerek yaptırım uyguladım. Kullanıcılar akıllı kartlarını evde unuttukları için bilgisayarlarını açamıyorlar. Ne yapabilirim?

Cevap : Kullanıcının özelliklerinden "Smart card is required" kutucuğu kaldırmanız yeterlidir.

Soru : GPO ile domain seviyesinin en üstünden "Smart card is required" seçeneğini tüm organizasyonumuza uyguladık. Kullanıcılar akıllı kartlarını evde unuttukları için bilgisayarlarını açamıyorlar. Ne yapabilirim?

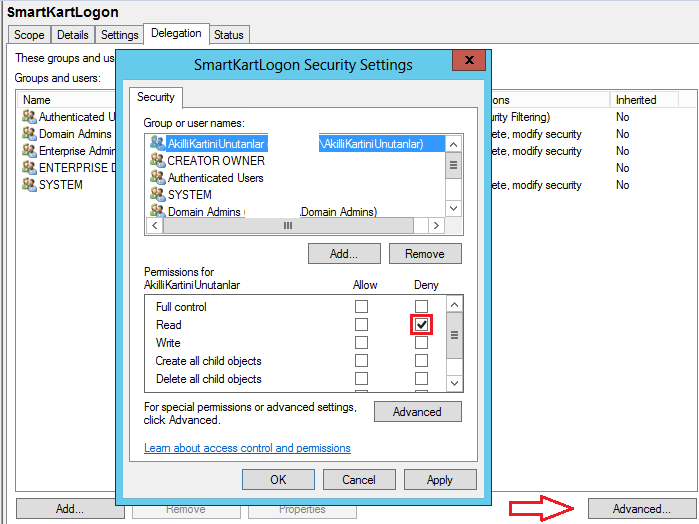

Cevap : ilk olarak AD üzerinde bir "Security Group" oluşturulur. Gurup adı "AkıllıKartınıUnutanlar" olabilir. Daha sonra uyguladığınız GPO' nun özelliklerinden "Delegation" sekmesine gelerek "Advanced" butonuna basınız ve oluşturduğunuz gurubu bu alana ekleyerek "Read" hakkına "Deny" veriniz. Bu sayede bu guruba üye olan kullanıcılara "Smart card is required" yaptırımı uygulanmamış olacak. Aynı GPO'da birde fazla ayar yaptıysanız diğer ayarlarda uygulanmayacağı için "Smart card is required" için ayrı bir GPO kullanmanızı tavsiye ederiz.

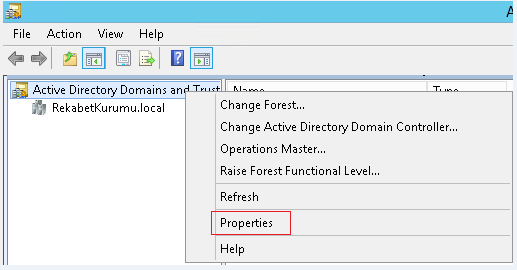

Soru : Domain suffix imiz ile ESHS'den aldığımız niteliksiz sertifikanın içindeki suffix eşleşmiyor ne yapabilirim?

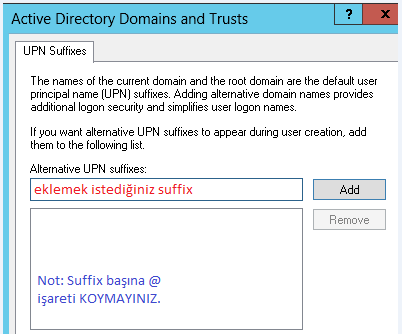

Cevap : Sorun sadece suffix ise (user logon name aynı olduğunu varsayıyoruz) Active Directory Domain and Trust ekranından ESHS'den aldığınız sertifikada bulunan suffix i eklemeniz mümkün.

Bu işlemden sonra kullanıcın özelliklerinde iki suffix de görünmeye başlayacaktır. Burada varsayılan olan suffix sertifikada olan olmalıdır. Tüm kullanıcı (user) nesnelerini seçerek sağ tık özellikler seçeneği ile toplu olarak bu suffix değiştirilebilir. Ya da Script kullanarak tüm kullanıcılarda bu değişkeni değiştirebilirsiniz.

Dikkat: Aşağıdaki resimdeki User Logon Name kısmındaki isim de ESHS'den gelen sertifikadaki UPN ile eşleşmek zorundadır.

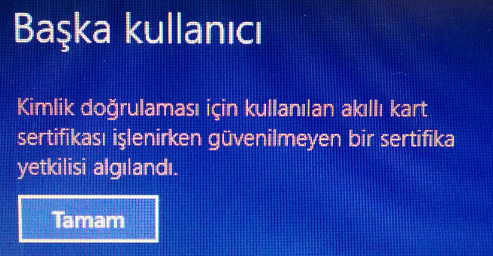

Soru : Akıllı kart ile oturum açmak isterken aşağıdaki gibi bir hata alıyorum. Ne yapabilirim?

Cevap : Sorunun nedeni Kamusm' den indirdiğiniz KÖK sertifikaların oturum açmaya çalıştığınız kullanıcı bilgisayarında ya da kullanıcının oturum açmaya çalıştığı DC üzerinde yüklü olmamasıdır.

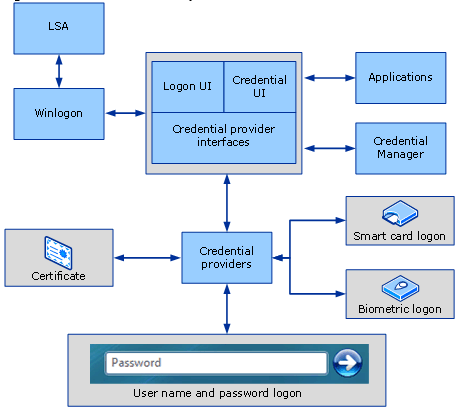

Soru : Windows oturum açma prosedürü nasıl işliyor?

Cevap :

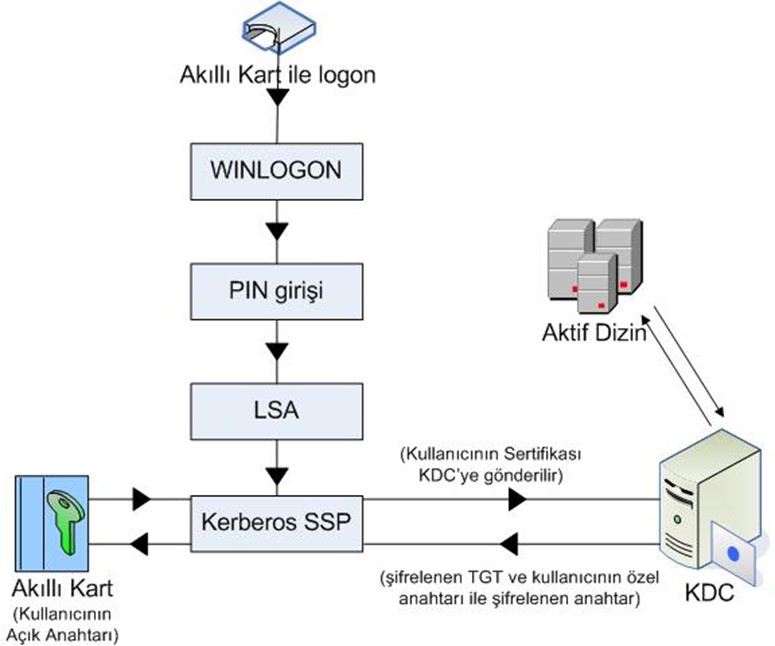

Soru : Akıllı kart ile kimlik doğrulama işlemi nasıl işliyor?

Cevap :

Akıllı Kart ile Kimlik Doğrulama

- Kullanıcı akıllı kartını kart okuyucuya yerleştirdiğinde Windows Oturum Açma Servisi (Winlogon) kullanıcıdan PIN (Personal Identification Number) girmesini ister.

- Kullanıcı tarafından girilen PIN, Local Security Authority (LSA) ya gönderilir.

- LSA girilen PIN i kullanarak akıllı karta erişir ve kullanıcının sertifikasını açık anahtarı ile birlikte çeker ve Kerberos servis sağlayıcısına gönderir.

- Kerberos kimlik doğrulama servis isteğini (X.509 sertifikası ile birlikte) Domain Controller (DC) üzerindeki KDC (Key DistributionCenter) servisine gönderir.

- KDC ilk olarak sertifikasyon yolunu doğrular. Bunun için KDC CryptoAPI kullanarak kullanıcı sertifikasından Kök Sertifika Makamı Sertifikasına kadar doğrulama yapar. Bu doğrulama sırasında KDC kullanıcı sertifikasındaki Konu Diğer Adı (Subject Alternative Name) ile Aktif Dizindeki kullanıcı UPN (User Principal Name) ile karşılaştırır. Aynı zamanda kullanıcı sertifikasındaki imzanın yetkili Sertifika Makamı tarafından verildiği de doğrulanmış olur.

- KDC aktif dizindeki kullanıcı hesap bilgileri ile oturum için bir TGT (Ticket Granting Service) oluşturur. KDC oluşturduğu TGT'yi rastgele oluşturduğu bir anahtar ile şifreler. Bu anahtar kullanıcın açık anahtarı ile şifrelenir ve bu şifrelenmiş anahtar da KDC'nin veri alanına eklenir. Böylece sadece istemcinin kendi özel anahtarı ile şifresini çözebileceği bir oturum açma anahtarı oluşturulmuş olur.

- İstemci kendi özel anahtarı ile oturum açma anahtarının şifresini çözer ve TGT'yi doğrulama servisine (ticket granting service) sunar.

Soru : Akıllı kartım ile Uzak Masaüstü ile sunucu ya da bilgisayarlara bağlanabilir miyim?

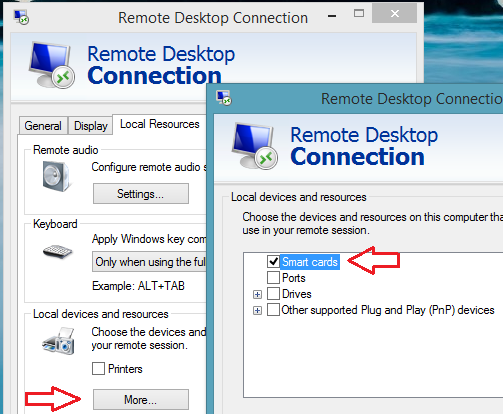

Cevap : Evet. RDP ile bağlanmak istediğiniz sunucu/client bilgisayarda kart okuyucusu (token) ve akıllı kart yongası (Chip) sürücülerinin (drvier) mutlaka kurulu olması gerekli. Daha sonra Uzak masaüstü programında aşağıdaki resimdeki kutucuk işaretlenerek bağlantı kurulabilir.

Kaynakça:

https://msdn.microsoft.com/en-us/library/bb905527.aspx

Hazırlayanlar:

Asım Gencer Gökçe

Sertaç Topal