Ransomware: Cómo entender el riesgo

por - Tim Rains - Director, Seguridad

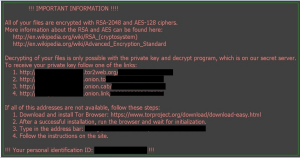

Ransomware es un tipo de malware que retiene PCs o archivos hasta que se pague un rescate al codificar los archivos o bloquear el escritorio o navegador en los sistemas afectados, exigiendo entonces un rescate para devolver el acceso. Los criminales han utilizado técnicas de alta presión para que las víctimas paguen el rescate, como:

- Hacer irrecuperables los datos encriptados después de un cierto periodo de tiempo

- Amenazar con colocar los datos capturados (potencialmente sensibles) al público

- Infundir miedo al reclamar que se está aplicando la ley y se puede iniciar un juicio legal

- Aumentar el monto del pago del rescate con el paso del tiempo

- Hacer que la máquina no pueda reiniciarse cuando se sobrescribe el Registro de reinicio maestro y codifican sectores físicos del disco

- Amenazar con borrar todos los datos y hacer que todos los PCs de la empresa dejen de operar

Figura 1: Un ejemplo de una demanda de rescate por ransomware

Hay una preocupación creciente en la industria con respecto al ransomware debido a que algunos casos de alto perfil que ilustran ransomware no son sólo una amenaza que preocupe a consumidores, ya que se ha utilizado en ataques a empresas también.

Aunque sabemos que los atacantes que aprovechan el ransomware los motiva una utilidad, las razones subyacentes por las que han atacado organizaciones o industrias específicas no son tan directas. Algunos ataques pueden estarse dirigiendo a ciertas industrias específicas con ataques de ransomware. Otros atacantes pueden simplemente aprovechar sus capacidades; esto es, han desarrollado la capacidad para explotar vulnerabilidades específicas en ciertas plataformas o aplicaciones de línea de negocios que son muy utilizadas, o son principales en algunas industrias.

Ransomware es un tema sobre el que ya he escrito en el pasado (Ransomware: Formas de protegerse usted y su negocio, Ransomware está a la alza, especialmente en Europa) y que hemos cubierto ampliamente en algunos volúmenes del Reporte de Microsoft sobre inteligencia de seguridad. El Centro de Microsoft para la protección contra malware ha proporcionado información amplia sobre esta categoría de amenazas (Ransomware, No mas, Samas: ¿Cuál es el modus operandi de este ransomware?, Las tres cabezas del ransomware Cerber que es como Cerberus, malware Locky… tendrá suerte si lo evita, MSRT octubre 2015: Tescrypt, MSRT septiembre 2015: Teerac, MSRT julio 2015: Crowti, ransomware emergente: Troldesh, Su navegador (no está) bloqueado, etc.)

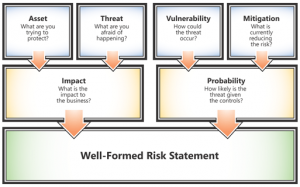

Dada la gran preocupación en la industria, pensé que era momento de examinar si ha aumentado el riesgo asociado con esta categoría de amenaza. Esto ayudará a los CISOs, equipos de seguridad y gerentes de riesgo a entender si deben dar prioridad a este riesgo de manera diferente ahora que en el pasado. Como siempre, el riesgo es la combinación de probabilidad e impacto.

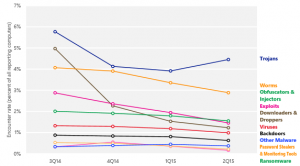

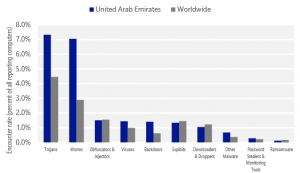

Permítame iniciar al proporcionar algunos datos e información que ayudará a las organizaciones a comprender el componente de probabilidad asociado con el riesgo de ransomware. Al utilizar datos del Reporte de Microsoft sobre inteligencia de seguridad, que incluye datos basados en telemetría de cientos de millones de sistemas en todo el mundo, podemos ver que el ransomware ha sido encontrado en todo el mundo con menos frecuencia que casi todos los demás tipos de malware. La Figura 2 ilustra las tasas de encuentro para las categorías de malware en cada trimestre hasta el segundo trimestre de 2015. La tasa de encuentro (ER) es el porcentaje de PCs que ejecutan software de seguridad de Microsoft en tiempo real y que reportan haber detectado malware o software potencialmente no deseado durante un trimestre. La mayoría de estos encuentros son de sistemas que ejecutan Microsoft Security Essentials o Windows Defender y que reportan que han bloqueado malware al tratar de instalarse en los mismos.

Figura 2: Tasas de encuentro para las principales categorías de malware, tercer trimestre de 2014 (3T14) – segundo trimestre de 2015 (2T15)

La ER mundial para ransomware en el primer trimestre de 2015 (1T15) fue de 0.35% y de 0.16% en el segundo trimestre (2T15) como se muestra en la Figura 2, mientras que la ER para troyanos fue de 3.92% y 4.45% en 1T15 y 2T15, respectivamente. Esto significa que la ER para troyanos fue 11 veces mayor que la ER de ransomware en 1T15 y 28 veces mayor que en 2T15. Datos más recientes para el segundo semestre de 2015 sugieren que hubo un ligero aumento en la ER para ransomware (0.26% en 3T15, 0.40% en 4T15), pero sigue siendo menor al 1% y mucho menor que casi todas las demás categorías de malware. Los datos más recientes, del mes pasado (marzo 2016), sugieren que la ER mundial para ransomware fue 0.2%, poniéndola casi a la par con la ER para Descargadores y Droppers de troyanos, pero sigue siendo más bajo que los virus (infectantes de archivos) y la mayoría de las categorías de amenazas.

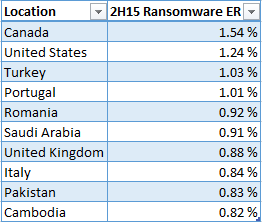

Aunque la tasa de encuentro global es tan sólo una fracción de un porcentaje, existen algunos países/regiones que tienen tasas más altas, esto es, la probabilidad de encontrar ransomware es mayor en algunas ubicaciones que en otras. Por ejemplo, la ER en México fue 5 veces mayor, con 0.8% durante el mismo periodo. Francia y Canadá tuvieron tasas de encuentro de ransomware 4.4 veces más alta que el promedio mundial de 0.7%, mientras que los Estados Unidos, Rusia y Turquía tuvieron todos tasas de encuentro de ransomware más elevadas, 3.75 veces mayor que el promedio mundial, a un 0.6%.

Las ubicaciones que tuvieron las ERs de ransomware más altas en el mundo en 2015 se muestran en las Figuras 3 y 4. Portugal e Italia están entre las ubicaciones con las ERs de ransomware más altas en ambos semestres de 2015.

Figura 3 (izquierda): Los países/regiones con las tasas de encuentro de ransomware más altas en el mundo en el primer semestre de 2015;

Figura 4 (derecha): Los países/regiones con las tasas de encuentro de ransomware más altas en el mundo en el segundo semestre de 2015

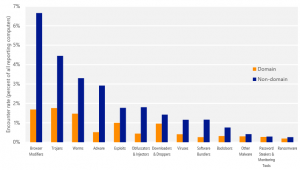

Aunque la ER de ransomware en UAE (Emiratos Árabes Unidos), por ejemplo, en el primer semestre de 2015 fue la más alta en el mundo, ransomware sigue siendo una de las categorías de amenazas menos encontradas ahí, como lo ilustra la Figura 5. Una familia de ransomware no aparece en la lista de las primeras 10 amenazas en UAE.

Figura 5: Malware encontrado en UAE en el segundo trimestre de 2015, por categoría

Típicamente, la tasa de infección es una fracción de la ER debido a que los sistemas deben encontrar malware antes de que se infecten. Los datos en varios volúmenes del Reporte de inteligencia de seguridad sugieren que del 70% al 80% de los sistemas que ejecutan MSRT también ejecutan antivirus en tiempo real actualizado. Esto significa que la mayoría de los sistemas podrán bloquear la instalación del ransomware comúnmente conocido antes de que se infecten. Así, ER es típicamente mucho mayor que la tasa real de infección.

La tasa de infección de malware, llamada PCs limpiados por milla (CCM), se mide por el número de PCs limpiados por cada 1000 PCs únicos que ejecutan la Herramienta para la remoción de software malicioso (MSRT) de Windows. Por ejemplo, si MSRT tiene 50 mil ejecuciones en una ubicación en particular en el primer trimestre del año y remueve infecciones de 200 PCs, CCM para esa ubicación en el primer trimestre del año es 4.0 (200 ÷ 50,000 × 1000).

Típicamente, la detección para nuevas familias de malware se agrega a MSRT todos los meses. MSRT limpia muchas de las familias prevalecientes de ransomware como Win32/Crowti, Ransom: Win32/Reveton y Win32/Samas. De éstas, Crowti tiene el CCM más alto en el segundo semestre de 2015, 0.04 en 3T15 y 0.01 en 4T15. Esto significa que por cada 1000 sistemas que MSRT ejecutó en el cuarto trimestre de 2015, 0.01 fue limpiado de Crowti; esto es 1/1000 de 1% de los cientos de millones de sistemas que MSRT ejecuta cada mes.

Los datos de ER que señalé anteriormente sugieren que el ransomware representa un riesgo que tiene una probabilidad menor comparado con otros tipos de malware en la mayor parte del mundo. Pero la rápida evolución de ransomware sugiere que estos números pueden elevarse en el futuro. El correo electrónico (spam, spear-phishing, etc.), las redes sociales que utilizan macros de Word y Excel, los ataques de descarga drive-by y los dispositivos removibles de almacenamiento (unidades USB) están entre las formas más comunes en que los atacantes han distribuido ransomware. Esto ha evolucionado de manera rápida.

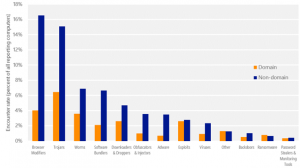

La capacidad para que los atacantes menos habilidosos monten campañas de ransomware ha aumentado recientemente, debido al surgimiento de ofertas de ransomware como un servicio (RaaS) en la Web oscura. Sarento y Enrume son familias de ransomware que son ejemplos de este enfoque. Cada vez más se alinea Ransomware con kits de explotación, como JS/Axpergle (conocido como Angler), y otro malware para ganar persistencia en los ambientes de las víctimas. Con más atacantes que usan más puntos de distribución, esto ha provocado que más empresas encuentren ransomware como lo ilustran las Figuras 6 y 7. Adicionalmente, se puede distribuir el ransomware a sistemas vía otro malware, esto es, infecciones existentes, para aumentar la monetización del atacante de los activos que controlan.

Al comparar estas cifras, observe cómo la ER para ransomware aumentó entre el primero y segundo semestres de 2015, sobrepasando la ER de Robo de contraseñas y Herramientas de supervisión. También observe que la ER para ransomware en sistemas con dominios conjuntos sobrepasó la de los sistemas sin dominios conjuntos.

Figura 6: Tasas de encuentro de malware y software no deseado para PCs con y sin dominio, en el primer semestre de 2015, por categoría

Figura 7: Tasas de encuentro de malware y software no deseado para PCs con y sin dominio, en el segundo semestre de 2015, por categoría

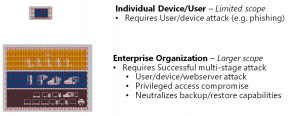

Los atacantes más sofisticados que se dirigen a empresas tratan de codificar la mayor cantidad de datos posibles de sus objetivos. Para hacerlo, necesitan moverse más allá de codificar datos en un dispositivo único. Utilizan todos los trucos sucios en sus kits de herramientas para poner un pie en el ambiente de TI de una organización, incluyendo la explotación de vulnerabilidades sin parches, aprovechando sistemas desconfigurados y contraseñas débiles, y por supuesto las redes sociales.

Los principales puntos de entrada para estos atacantes son a un Internet vulnerable de frente a servidores y estaciones de trabajo de usuarios. Una vez que han comprometido un sistema único, utilizan tácticas similares para ataques estilo “APT” y así atravesar la infraestructura buscando más datos que codificar. Para hacer esto, obtendrán credenciales en el punto inicial de entrada, intentarán obtener privilegios elevados (por ejemplo, administrador del dominio), utilizarlos para correlacionar la red de la organización, después moverse lateralmente a nuevos huéspedes, obteniendo más credenciales que les permitirán codificar datos en la mayor cantidad posible de máquinas. Además, los atacantes negarán acceso en la organización de la víctima a sus respaldos, si pueden hacerlo, para aumentar la motivación a pagar el rescate.

Una vez que los atacantes tienen acceso a los datos (.pdf, .xlsx, .docx, etc.) que creen valiosos para la organización de la víctima, lo codifican. Al evolucionar el ransomware, más de este malware ha estado empleando correctamente algoritmos sólidos de codificación (Estándares avanzados de codificación (AES), por ejemplo), que evita la recuperación sin una clave válida de descodificación o restaurar los archivos originales de un respaldo. Sin respaldos, podría ser severo el impacto de este tipo de ataque a un negocio; la pérdida de propiedad intelectual, datos de clientes y registros financieros podría tener consecuencias irreversibles en un negocio.

La familia Samas (Ransom:MSIL/Samas) de ransomware es un gran ejemplo de ransomware que utiliza algunas de esas tácticas. MMPC ha publicado un excelente artículo sobre esta familia: No mas, Samas: ¿Cuál es el modus operandi de este ransomware?

La detección de Samas se agregó a MSRT en abril de 2016. La tasa de infección (CCM) para Samas es virtualmente cero, ya que sólo ha sido utilizado en ataques dirigidos contra los usados en ataques amplios como el ransomware más común.

Figura 8: Cadena de infección de Ransom:MSIL/Samas

El ransomware ha evolucionado rápidamente. El mes pasado (marzo de 2016) las 5 principales familias de ransomware encontradas incluyeron a Ransom:Win32/Tescrypt, Ransom:Win32/Locky, Ransom:Win32/Crowti, Ransom:JS/Brolo y Ransom:Win32/Teerac.

Aunque el ransomware común tiene tasas de encuentro relativamente bajas y tasas bajas de infección, al determinar la probabilidad e impacto en los cálculos de riesgo a ransomware es importante considerar que el ransomware también se utiliza como parte de los kits de ransomware como un servicio y por adversarios determinados en ataques dirigidos.

El hecho que las familias de ransomware no son muy dominantes en este punto es una buena noticia. Pero eso no las hace menos dolorosas a los usuarios y organizaciones que han sido víctimas. Ésta es la razón por la que Microsoft está tan comprometido a subir continuamente el nivel para los atacantes y ayudar a nuestros clientes con estas amenazas. Existe un sinnúmero de mitigaciones disponibles para los clientes empresariales, tanto en sus instalaciones como en la nube. Windows 10 tiene varias funciones de seguridad avanzadas que pueden dificultar en gran medida a los atacantes tener éxito con ransomware. El equipo de Seguridad de Office 365 publicó un artículo muy bueno que proporciona algunas excelentes mitigaciones, siendo una lectura obligada: Cómo tratar con el Ransomware.

Además, pregunté a algunos expertos en el Grupo de Microsoft para la seguridad cibernética empresarial para que proporcionen guía con base en el trabajo que hacen para ayudar a los clientes empresariales a proteger, detectar y responder en los casos de ransomware. El Grupo de seguridad cibernética empresarial tiene una experiencia única y líder en la industria sobre seguridad cibernética del cliente a la nube que me emociona compartir. Han ayudado a muchos clientes empresariales a proteger, detectar y responder a algunos de los ataques más sofisticados de ransomware a la fecha. Esta experiencia detalla su enfoque, algo que está parcialmente resumido en la siguiente tabla.

| Detectar | Protecciones a ingresos |

| Protecciones de punto final con escala automática | |

| Detecciones de comportamiento y determinísticas que aprovechan la Inspección de paquetes profundos (Deep Packet Inspection) | |

| Proteger | Servicios de reputación |

| Protección, limitación y aislamiento de Activos de alto valor | |

| Responder | Planeación de respuestas |

| Respaldos fuera de línea | |

| Caza y validación regulares |

Compartiremos más del Grupo de seguridad cibernética empresarial en el siguiente artículo en esta serie sobre ransomware.

Tim Rains

Director, Seguridad

Microsoft

Original: https://blogs.microsoft.com/cybertrust/2016/04/22/ransomware-understanding-the-risk/