Microsoft Advanced Threat Analytics llega en Agosto de 2015

Por Alex_SimonsMS

Queridos amigos:

Los clientes nos comentan que una de las cosas que realmente nos diferencia de la competencia es nuestro enfoque en la entrega de soluciones de identidad y seguridad líderes en la industria. Así que estoy emocionado por el blog de hoy. Idan Plotnik, el ex Director General de Aorato, que lidera nuestro equipo de ingeniería ATA es nuestro blogger invitado para hoy. Él va a darles las últimas noticias sobre la solución Microsoft Advanced Threat Analytics.

¡ Espero que estén tan entusiasmados con el trabajo innovador que el equipo de Idan está haciendo aquí como lo estoy yo! Y como siempre, esperamos escuchar cualquier sugerencia o comentario que tengan.

Saludos,

Alex Simons (Twitter: @Alex_A_Simons)

Director de Administrador de Programas

División de Servicios de Identidad y Seguridad de Microsoft

-----------------------------------------------

Hola a todos:

Soy Idan Plotnik de nuevo. Estoy escribiendo para compartir algunas grandes noticias. Hace tres meses, en nuestra conferencia Ignite, anunciamos la vista previa pública de nuestra nueva solución para la seguridad cibernética, Microsoft Advanced Threat Analytics (ATA). Desde entonces, hemos visto un interés significativo con miles de empresas que descargan y prueban la versión de la vista previa. Esto ha sido muy emocionante para nosotros y realmente apreciamos todas las sugerencias y comentarios que hemos recibido.

Hoy, me complace comunicarles que nos estamos acercando a la línea de meta. Microsoft Advanced Threat Analytics estará disponible en agosto de 2015.

En mi último blog post, hablé sobre el punto ciego en la seguridad de TI y expliqué la tecnología detrás de Advanced Threat Analytics. En este blogpost, quiero compartir algunas de las cosas que hemos aprendido acerca de la detección avanzada de ataques y por qué necesitamos un nuevo enfoque en el mundo "asumir el incumplimiento", voy a explicar nuestra "salsa secreta" y voy detallar algunas de las nuevas capacidades añadidas desde la vista previa pública y la topología de la red.

¿Por qué necesitamos un nuevo enfoque?

Después de investigar muchos incidentes de seguridad cibernética en mis trabajos anteriores, me di cuenta de que los registros de red no son suficientes para detectar ataques avanzados porque encontrar atacantes a través del análisis del registro es como buscar una aguja en el pajar. Incluso si encuentran una pista, averiguar cuándo, cómo y dónde sucedió algo es casi imposible. Por ejemplo, no se pueden detectar los ataques PTT (Pass-the-Ticket) o Forged PAC con sólo analizar los archivos de registro o solamente analizar los eventos en tiempo real. Es por eso que muchas soluciones de monitoreo y administración de la seguridad no muestran la imagen real y proporcionan falsas alarmas.

Hemos tomado un enfoque diferente con Microsoft ATA. Nuestra salsa secreta es nuestra combinación de Inspección Profunda de Paquetes (DPI) de red, la información sobre las entidades de Active Directory, y el análisis de eventos específicos. Con este enfoque único, damos la posibilidad de detectar ataques avanzados y credenciales robadas y ver todas las actividades sospechosas en una alimentación de medios sociales fácil de consumir, fácil de explorar, como una línea de tiempo de ataque.

¿Qué es Microsoft Advanced Threat Analytics?

Microsoft Advanced Threat Analytics es un producto de seguridad cibernética en las instalaciones que detecta ataques avanzados utilizando el Análisis del comportamiento del usuario y las entidades (UEBA). ATA combina el Aprendizaje Automático, la detección en tiempo real basada en TTP (Tácticas, Técnicas y Procedimientos) del atacante y los problemas de seguridad para ayudarles a reducir la superficie de ataque.

¿Qué detecta ATA?

-

- Comportamientos anormales de los usuarios: ATA detecta muchos tipos de comportamientos anormales de los usuarios, muchos de los cuales son fuertes indicadores de ataques. Hacemos esto mediante el uso de análisis de comportamiento impulsado por el aprendizaje automático avanzado para descubrir actividades cuestionables y comportamientos anormales. Esto le da a ATA la capacidad para mostrarles indicadores de ataque como inicios de sesión anormales, horas de trabajo anormales, contraseñas compartidas, movimientos laterales y amenazas desconocidas.

-

- Ataques avanzados: ATA también utiliza el análisis basado en reglas para detectar ataques avanzados en tiempo real a medida que ocurren. Esto le da a ATA la capacidad de detectar Pass-the-Ticket, Pass-the-Hash, Overpass-the-Hash, Forged PAC (MS14-068), Ejecución remota, Golden Ticket, malware Skeleton Key, reconocimientos, y los ataques de fuerza bruta.

-

- Problemas y riesgos de configuración de seguridad conocidos: ATA identifica los problemas de configuración de seguridad conocidos al utilizar el trabajo de los investigadores de seguridad de clase mundial. Esto ayuda a identificar rápidamente los problemas de seguridad importantes, como las confianzas rotas, los protocolos débiles y las vulnerabilidades de protocolos conocidos.

¿Cómo funciona?

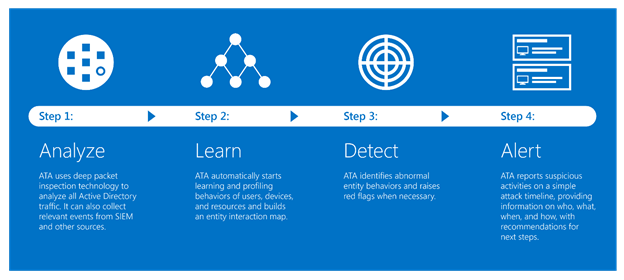

Después de la implementación, ATA comienza inmediatamente el análisis de todo el tráfico de la red relacionado con AD, recopila información sobre entidades de AD, y recopila los eventos relevantes de su Sistema de Información de seguridad y Administración de Eventos (SIEM). Con base en este análisis, ATA construye la gráfica de seguridad de la organización y comienza a detectar los problemas de seguridad, los ataques avanzados o los comportamiento anormales de la entidad. Cuando se detecta un ataque, ATA construye una línea de tiempo de ataque que hace que sea fácil para los analistas de seguridad entender el ataque y dónde enfocar sus esfuerzos de investigación.

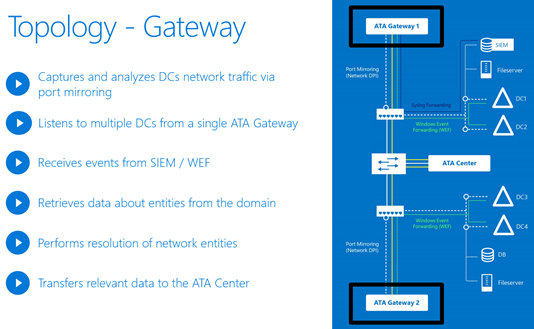

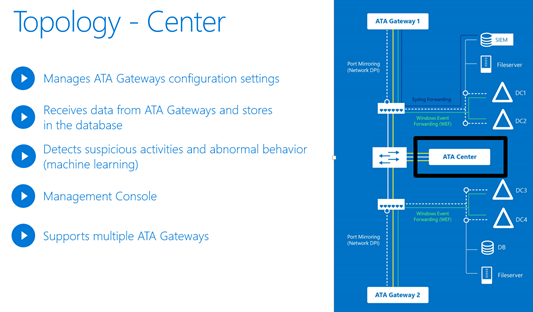

Topología de ATA

Nuestro proceso de implementación es sencillo, simple y rápido, pero yo creo que todavía es importante comprender la topología de ATA, el Gateway de ATA y las funciones del Centro. En el siguiente diagrama, se puede ver que cada Gateway está analizando el tráfico de red (DPI) desde un interruptor diferente a través del puerto-reflejo, recibe eventos de SIEM través de la escucha de Syslog o directamente de los controladores de dominio a través de Windows Event Forwarding (WEF), posteriormente, el Gateway envía los datos relevantes al Centro para su detección:

Nuevas capacidades que hemos añadido para disponibilidad general

Hemos seguido añadiendo nuevas capacidades de Microsoft Advanced Threat Analytics desde que anunciamos la vista previa pública. Nos hemos centrado en la ampliación de nuestra solución, así como en la mejora de la infraestructura para mejorar nuestras capacidades de detección.

-

- Soporte para Windows Event Forwarding (WEF) para llevar los eventos directamente de los servidores/estaciones de trabajo al gateway de ATA

-

- Mejoras para la detección Pass-The-Hash contra los recursos corporativos mediante la combinación del análisis DPI y los registros

-

- Mejoras para el soporte de dispositivos unidos que no sean de dominio (y que no sean de Windows) para la detección y la visibilidad

-

- Mejoras en el rendimiento para soportar más tráfico y eventos con el Gateway de ATA

-

- Mejoras en el rendimiento para soportar más Gateways de ATA por Centro

-

- Proceso automático de resolución de nombres para que coincida entre nombres de PC e IP - esta capacidad única ahorrará un valioso tiempo en el proceso de investigación y proporcionará una sólida evidencia al analista de seguridad

-

- Mejora de nuestras entradas desde el usuario para ajustar automáticamente el proceso de detección

-

- Detección automática de dispositivos NAT

-

- Conmutación por error automática en caso de que el Controlador de dominio no sea accesible

-

- Monitoreo y notificaciones del sistema de salud que proporcionan el estado de salud general de la implementación, así como problemas específicos relacionados con la configuración, la conectividad

-

- Visibilidad de los sitios y lugares en los que operan las entidades

-

- Soporte multi-dominio

-

- Soporte para Dominios de etiqueta única (SLT)

Conclusión

En agosto, ustedes podrán descargar los bits de evaluación GA. Por favor lean nuestra guía de implementación y ¡disfruten del viaje! Pueden enviar sus preguntas y comentarios en el foro de discusión y les responderemos tan pronto como sea posible.

Si están interesados en las actualizaciones o mejoras más recientes, por favor, síganme en Twitter: @IdanPlotnik. También me pueden enviar sus preguntas o comentarios directamente, o enviar sus comentarios directamente al grupo.

Vamos a seguir innovando para ayudarles a proteger su organización contra estos ataques avanzados.

Gracias,

Idan Plotnik (Twitter: @IdanPlotnik)

Gerente de Grupo Principal

División de Servicios de Identidad y Seguridad