Ahora, la generación de reportes con Azure Active Directory Premium detecta credenciales fugadas

¡Hola a todos!

Usted trata con los ataques de phishing y malware todos los días, y las noticias están llenas de artículos sobre los sistemas que se violaron y que han filtrado nombres de usuario y contraseñas. En conjunto, decenas de millones de credenciales están expuestas todos los meses. Actores negativos recogen, venden y comparten inmensas listas con las credenciales de las cuentas de usuarios de estas violaciones. Debido a que 3 de cada 4 usuarios reutilizar credenciales en varios sitios, hay una buena probabilidad de que sus credenciales estén en esas listas.

Como parte de dirigir nuestros sistemas de identidad de consumo y empresariales, Microsoft descubre cuentas de credenciales introducidas públicamente y ponemos esta información a su disposición para que pueda proteger su empresa cuando las credenciales de cuentas de usuarios estén en riesgo.

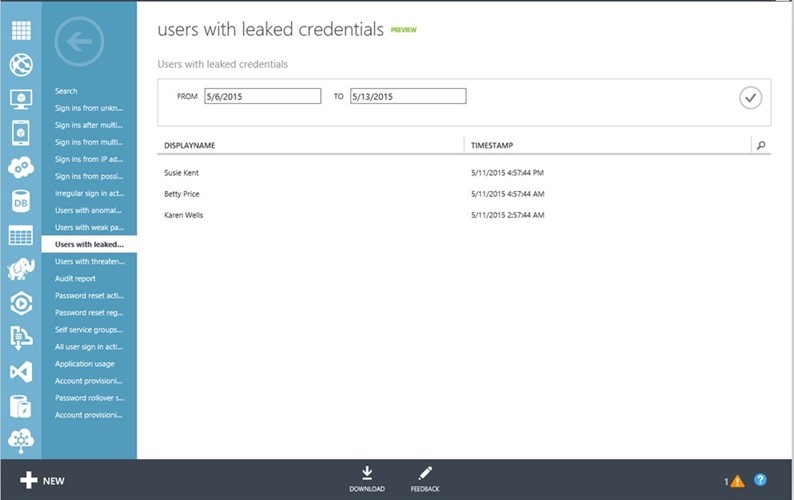

Hoy nos complace anunciar que este reporte está en la vista previa para los clientes Azure AD Premium en el portal de administración de Azure. El reporte muestra las coincidencias entre esta lista de credenciales filtradas y sus usuarios. Usted puede ir al portal de gestión de Azure, seleccionar su instancia de Active Directory y buscar en los reportes de sus usuarios en: "Usuarios con credenciales filtradas".

El reporte muestra los usuarios que hemos encontrado y cuándo descubrimos las credenciales filtradas. Para mitigar el riesgo de seguridad, le recomendamos que habilite la autenticación multi-factor o cambie la contraseña de las cuentas mencionadas.

La autenticación multi-factor puede ayudar a mitigar el impacto de las contraseñas filtradas mediante la adición de una capa de seguridad a las contraseñas. No sólo ofrece una seguridad adicional, también lo prepara para la recuperación. Para comenzar, eche un vistazo a este video tutorial. Si está familiarizado con la autenticación multi-factor, haga clic aquí para habiliar a los usuarios con la misma.

Junto con la autenticación multi-factor, la educación del usuario puede ayudar a reducir las probabilidades de fugas. Asegúrese de que sus usuarios hayan leído y sigan sus políticas de TI corporativas.

Por último, la caducidad forzada de contraseñas puede reducir la cantidad de tiempo que una credencial filtrada permanece viable. Usted puede configurar la duración de la caducidad de contraseñas mediante el cmdlet Set-MsolPasswordPolicy del Módulo Azure Active Directory para Windows PowerShell.

Si tiene preguntas o comentarios sobre los reportes de credenciales filtradas o cualquier característica de Azure Active Directory, avísenos en el vínculo de comentarios en el portal de Azure o en el foro de comentarios Azure aquí.

¡Espero que esto sea útil y le ayude a usted y a sus empleados a mantenerse más seguros!

David Howell (Twitter: @David_A_Howell)

Administrador del programa de Grupos de socios, División de Servicios de Identidad y Seguridad de Microsoft