Ya está disponible el documento estratégico sobre la Seguridad en redes de Microsoft Azure, versión 3

Por Ashwin Palekar Gerente del Programa Principal, Seguridad y Cumplimiento

Este documento estratégico actualizado proporciona información sobre cómo los clientes pueden utilizar las funciones de seguridad en redes nativa de Azure para ayudar a proteger sus activos de información.

Puede descargarlo completo desde Documento estratégico sobre la Seguridad en redes de Microsoft Azure V3. Esta actualización describe las capacidades disponibles a partir de enero 2015 y los siguientes aspectos son sólo algunos de los más destacados que verá en esta versión reciente.

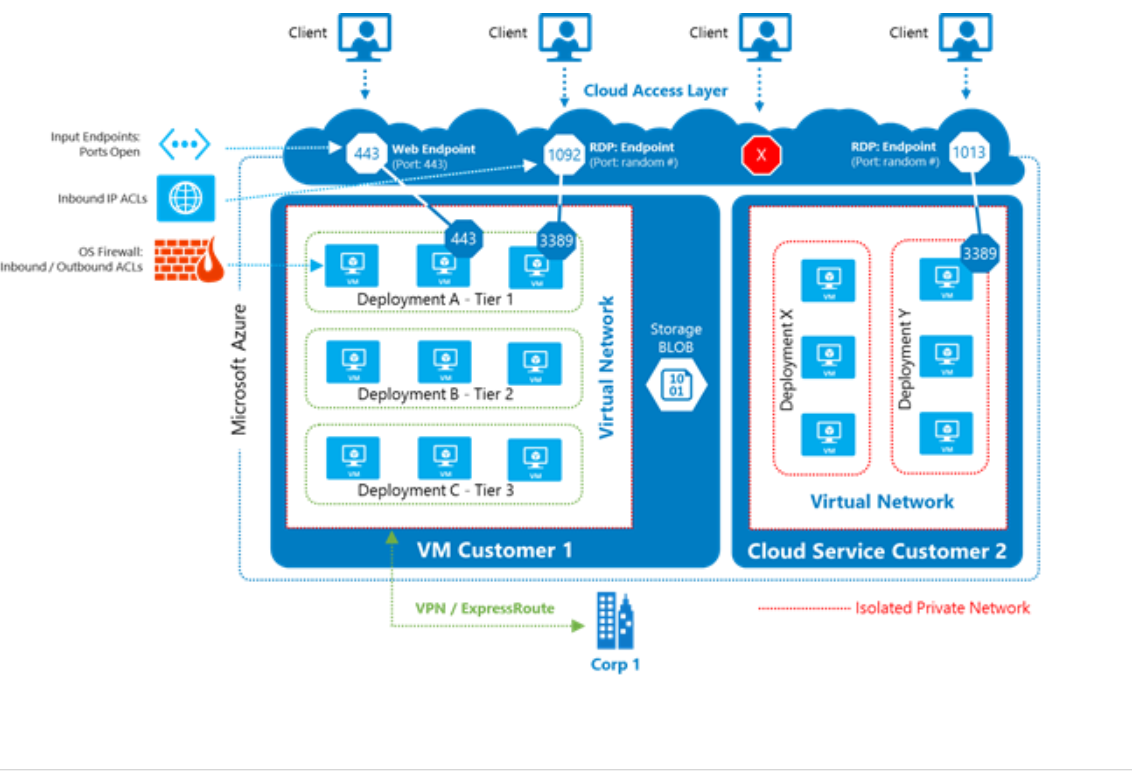

El aislamiento lógico de la infraestructura del cliente en una nube pública es fundamental para mantener la seguridad. Principalmente, Azure logra esto al usar un firewall virtual distribuido. Un cliente puede implementar varias redes privadas aisladas lógicamente. Generalmente, estas redes subdivididas entran en una de estas dos categorías:

- Implementación de redes: Cada implementación se puede aislar de las demás a nivel de la red. Varias máquinas virtuales dentro de una implementación se pueden comunicar entre sí usando direcciones IP privadas.

Red virtual: Cada red virtual está aislada de las demás. Se pueden colocar varias implementaciones dentro de una suscripción en la misma red virtual, y luego se comunican entre sí mediante direcciones IP privadas.

Figura 1: Esto ilustra un ejemplo de una topología de red virtual y muestra un ejemplo de aplicaciones aisladas con varios niveles de IaaS alojadas en Azure.

Los administradores de red pueden gestionar estas redes privadas aisladas de una manera similar a la administración de las redes privadas en sus instalaciones.

Los mecanismos para que los administradores gestionen la seguridad en sus redes privadas de Azure están en la Capa de acceso a la nube de Azure, que es comparable al borde de una red corporativa que se enfrenta a Internet. La Capa de acceso a la nube incluye un firewall, un equilibrador de carga y la funcionalidad de la traducción de direcciones de red (NAT) gestionados por el administrador del cliente.