Información adicional sobre CVE-2014-6324- MS14-068

Por swiat

Hoy Microsoft lanzó la actualización MS14-068 para corregir CVE-2014-6324, una vulnerabilidad de elevación de privilegios en la implementación de Windows Kerberos que está siendo explotada en estado salvaje en ataques limitados y dirigidos. El objetivo de este blog post es proporcionar información adicional acerca de la vulnerabilidad, actualizar la prioridad y la guía de detección para los defensores. Microsoft recomienda a los clientes aplicar esta actualización de sus controladores de dominio tan pronto como sea posible.

Detalles de la vulnerabilidad

CVE-2014-6324 permite la elevación de privilegios a distancia en dominios que ejecutan controladores de dominio de Windows. Un atacante con las credenciales de cualquier usuario de dominio puede elevar sus privilegios a la de cualquier otra cuenta en el dominio (incluyendo las cuentas del administrador de dominio).

La explotación encontrada en estado salvaje tenía como objetivo una ruta de código vulnerable en los controladores de dominio que se ejecutan en Windows Server 2008R2 y versiones anteriores. Microsoft ha determinado que los controladores de dominio que ejecutan 2012 y anteriores son vulnerables a un ataque relacionado, pero sería mucho más difícil de explotar. Los controladores que no son del dominio y que ejecutan todas las versiones de Windows están recibiendo una actualización de "defensa a profundidad", pero no son vulnerables a este problema.

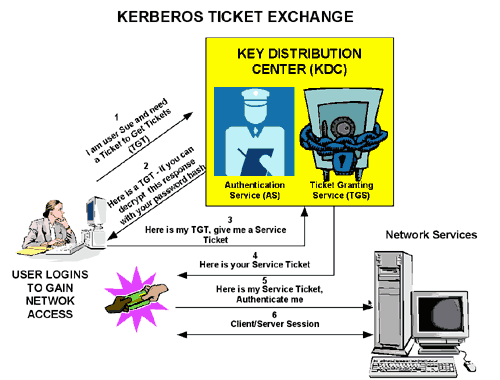

Antes de hablar de la vulnerabilidad específica, será útil tener una comprensión básica de cómo funciona Kerberos.

Un punto que no se ilustra en el diagrama anterior es que tanto el TGT como el Ticket de servicio contienen una masa de datos llamado PAC (Certificado con atributo de privilegio). Un PAC contiene (entre otras cosas):

• Dominio del usuario SID

• Los grupos de seguridad en los que el usuario es miembro

Cuando un usuario solicita primero un TGT del KDC, el KDC devuelve un PAC (que contiene información de seguridad del usuario) al TGT. El KDC firma el PAC por lo que no puede ser alterado. Cuando el usuario solicita un Ticket de servicio, utilizan su TGT para autenticarse en el KDC. El KDC valida la firma del PAC contenida en el TGT y copia el PAC en el Ticket de servicio creado.

Cuando el usuario se autentica a un servicio, el servicio valida la firma del PAC y utiliza los datos en el PAC para crear un token de inicio de sesión para el usuario. A modo de ejemplo, si el PAC tiene una firma válida y se indica que "Sue" es un miembro del grupo de seguridad "Administradores de dominio", el token de inicio de sesión creado para "Sue" será un miembro del grupo "Administradores de dominio".

CVE-2014-6324 corrige un problema en la forma en que Windows Kerberos valida el PAC en tickets de Kerberos. Antes de la actualización era posible para un atacante inventar un PAC que el Kerberos KDC lo validara incorrectamente. Esto permite a un atacante remoto elevar sus privilegios contra servidores remotos desde un usuario autenticado sin privilegios a un administrador de dominio.

Prioridad de actualización

1. Los controladores de dominio que ejecutan Windows Server 2008R2 y versiones anteriores

2. Los controladores de dominio que ejecutan Windows Server 2012 y versiones posteriores

3. Todos los demás sistemas que ejecuten cualquier versión de Windows

Guía de detección

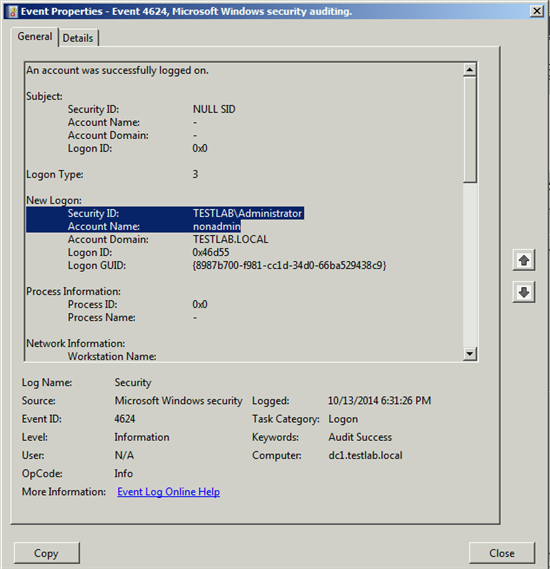

Las empresas que actualmente recopilan registros de eventos de sus controladores de dominio pueden detectar signos de explotación previos a la actualización. Tenga en cuenta que este registro sólo detectará explotaciones conocidas; hay métodos conocidos para escribir explotaciones que pasará por alto este registro.

La pieza clave de información a buscar en este registro es que los campos de "identificación de la seguridad" y "nombre de cuenta" no coincidan, a pesar de que deberían. En la captura de pantalla anterior, la cuenta de usuario "nonadmin" utilizó esta vulnerabilidad para elevar privilegios a "TESTLAB\Administrador".

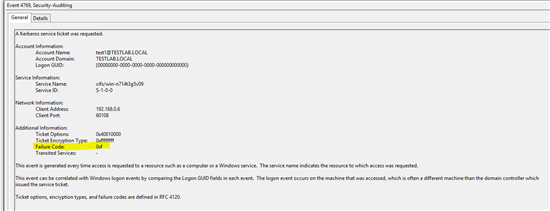

Después de instalar la actualización, para Windows 2008R2 y versiones posteriores, se puede utilizar el registro de eventos de la Operación del Ticket de servicio Kerberos 4769 para detectar los atacantes que intentan aprovechar esta vulnerabilidad. Este es un evento de alto volumen, por lo que es recomendable registrar sólo las fallas (esto reducirá significativamente el número de eventos generados).

Después de instalar la actualización, los intentos de explotación tendrán como resultado el registro del "código de error" de "0xf". Tenga en cuenta que este código de error también puede registrarse en otras circunstancias extremadamente raras. Así, mientras que hay una posibilidad de que este registro de eventos podría ser generado en escenarios no malintencionados, hay una alta probabilidad de que un intento de explotación sea la causa del evento.

Solución

La única forma en que un dominio comprometido se pueda solucionar con un alto nivel de certeza es una reconstrucción completa del dominio. Un atacante con privilegios administrativos en un controlador de dominio puede hacer un número casi ilimitado de cambios en el sistema que puede permitir que el atacante persista en su acceso mucho después de instalar la actualización. Por lo tanto, es fundamental instalar la actualización inmediatamente.

Notas adicionales

Azure Active Directory no expone Kerberos en ninguna interfaz externa y, por tanto, no se ve afectado por esta vulnerabilidad.

Joe Bialek, Ingeniería MSRC

Original: https://blogs.technet.com/b/srd/archive/2014/11/18/additional-information-about-cve-2014-6324.aspx