Estrategias de protección del aviso de seguridad 2963983 desde el día 0 para IE – Actualización al 30 abril de 2014

Hemos recibido una serie de consultas de los clientes sobre los pasos de la solución alternativa documentada en el Aviso de seguridad 2963983 del sábado por la noche. Esperamos que este blog conteste esas preguntas.

Pasos que puede tomar para mantenerse seguro

El aviso de seguridad señalavarias opciones que los clientes pueden tomar para estar seguros. Estas opciones son (en resumen):

-

-

- Implementar el Kit de herramientas de la experiencia mejorada de mitigación (EMET)

-

-

-

- Bloquear el acceso a VGX.DLL

-

-

-

- Habilitar el Modo protegido mejorado

-

-

-

- Utilizar las opciones de configuración integradas de Internet Explorer para deshabilitar la generación activa de scripts

-

Abordaremos las preguntas que hemos oído de los clientes en relación a cada una de esas opciones.

Actualización de las protecciones del Kit de herramientas de la experiencia mejorada de mitigación (EMET)

El aviso de seguridad original y las dos blog de SRD de la última semana señalan ambos EMET 4.1 como un medio efectivo para ayudar a bloquear los ataques. En nuestro análisis más profundo de las dos muestras que tenemos, nos encontramos que EMET 4.0 también es eficaz para ayudar a bloquear los ataques. El aviso de seguridad y el blog fueron actualizados para señalar que tanto EMET 4.0 como EMET 4.1 son eficaces. Nuestra vista técnica previa de EMET 5.0 señala que también es eficaz; sin embargo, no recomendamos una vista técnica previa en el ambiente de producción. Varios clientes preguntaron si las mitigaciones específicas de EMET fueron efectivas para ayudar a bloquear los ataques. Hemos preparado la siguiente tabla para responder a estas preguntas:

EMET 4.0 / EMET 4.1 |

Vista técnica previa de EMET 5 |

|

Protección Heapspray |

Eficaz |

Eficaz |

Mitigación de ROP StackPivot |

Efectivo con Deep Hooks activados |

Eficaz |

Mitigación llamante ROP |

Efectivo con Deep Hooks activados |

Eficaz |

Mitigación ROP MemProt |

Efectivo con Deep Hooks activados |

Eficaz |

EAF+ |

No está presente. EAF de EMET 4.x no bloquea este ataque. |

Eficaz |

Reducción de la superficie de ataque |

No está presente |

Eficaz, porque bloquea VGX.DLL y FLASH.ocx en la Zona Internet |

Como puede ver, tres de las cuatro mitigaciones de EMET 4.x fueran capaces de bloquear este ataque que requiere los Deep Hooks activados. Los agresores en este caso aprovecharon ZwProtectVirtualMemory, que no está protegida a no ser que los Deep Hooks estén activados. Deep Hooks no están activados en la configuración predeterminada de EMET 4.0 o EMET 4.1. La instalación predeterminada de EMET 4.x fue eficaz a la hora de ayudar a bloquear los ataques debido a la mitigación Heapspray por sí sola; sin embargo, las mitigaciones ROP son más robustas y es menos probable que eviten la mitigación Heapspray, por lo que se recomienda tener los Deep Hooks activados para obtener la protección completa de las mitigaciones ROP.

Tenemos una actualización planeada para EMET 4.1, cuyo lanzamiento en el Centro de descarga de Microsoft será hoy mismo. Principalmente, EMET 4.1 Update 1 tratar de corregir errores menores. Sin embargo, la actualización también habilitará los Deep Hooks en EMET 4.1 de forma predeterminada. Nosotros le enviaremos un blog adicional de SRD cuando los bits de EMET 4.1 Update 1 estén disponibles mediante un vínculo a KB describiendo la nueva versión.

Aclaración de la solución alterna con VGX.DLL

Los ataques vistos se basan en el Lenguaje de marcado por vectores (VML) para activar la vulnerabilidad de uso después de estar libre. Al analizar diferentes formas de activar esta vulnerabilidad, se llegó a la conclusión que se necesitaría más investigación sobre los atacantes para desarrollar una explotación que no dependa de la presencia de VML. Por lo tanto, se recomienda en el aviso de seguridad original que los clientes desactiven VGX.dll, la biblioteca que proporciona la funcionalidad del VML. Los clientes pueden elegir entre hacer ACL o anular DLL. Se puede realizar la anulación del registro de DLL con una sola línea de comandos, silenciosamente, sin ninguna interacción por parte del usuario. También se puede tener una secuencia de comandos para que se ejecute vía Microsoft System Center Configuration Manager o en otras soluciones de gestión de infraestructuras. De manera nativa, VML no es compatible con la mayoría de los navegadores Web actuales, por lo que esta opción de solución puede tener el menor impacto en la compatibilidad de las aplicaciones Web empresariales.

Sin embargo, nos gustaría aclarar que VGX.DLL no contiene el código vulnerable posicionado en esta explotación. La desactivación de VGX.DLL es una solución alterna específica de la explotación que proporciona una solución inmediata y efectiva para ayudar a bloquear los ataques conocidos.

Aclaración de la solución alterna del Modo protegido mejorado de IE

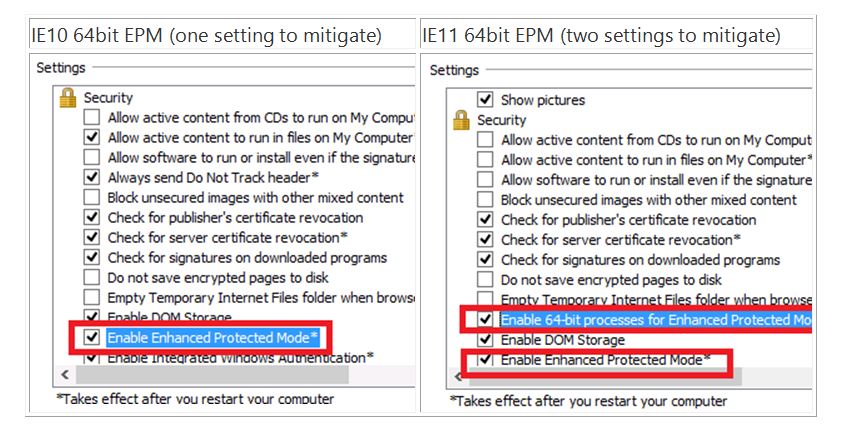

También hemos recibido preguntas sobre la solución alterna del Modo protegido mejorado de Internet Explorer, el cual ayudará a proteger a los usuarios de Internet Explorer de 64 bits contra este ataque. Hay una diferencia entre Internet Explorer 10 e Internet Explorer 11 que ha llevado a cierta confusión. Internet Explorer 10 tiene una configuración de activación e Internet Explorer 11 tiene dos. En Internet Explorer, el tema de los 64 bits es un elemento clave de esta solución alterna, ya que el ataque heap spray no es efectivo en el espacio de direcciones de 64 bits, dando lugar a una explotación fallida. El Modo protegido mejorado por sí solo en Internet Explorer 11 de 32 bits no es efectivo para bloquear el ataque. Las pantallas siguientes ilustran las diferencias en el “cuadro de verificación” entre Internet Explorer 10 e Internet Explorer 11:

Cómo elegir la mejor solución alterna para su entorno

El aviso de seguridad ofrece distintas soluciones alternas recomendadas porque cada cliente es diferente y es posible que haya una "mejor" solución para diferentes clientes. Cada solución tiene diferentes ventajas y desventajas, las cuales se describen a continuación.

-

- Opción 1: Implementar el Kit de herramientas de la experiencia mejorada de mitigación

-

-

- Ventaja: Como se describió, ayuda a bloquear ataques que aprovechan esta vulnerabilidad al agregar diferentes mecanismos de endurecimiento para Windows.

-

-

-

- Ventaja: Incluso después de aplicar la actualización de seguridad, continúa proporcionando protección contra otras posibles vulnerabilidades de seguridad en los productos de Microsoft y de terceros.

-

-

-

- Desventaja: Microsoft recomienda probarlo antes de implementar ampliamente en una red empresarial, ya que las anteriores versiones de EMET han presentado problemas de compatibilidad de la aplicación.

-

-

- Opción 2: Bloquear el acceso a VGX.dll

-

-

- Ventaja: Solución muy simple. Fácil y rápida de implementar en una red empresarial.

-

-

-

- Desventaja: Puede no proteger contra futuros o nuevos ataques que surjan para explotar esta vulnerabilidad.

-

-

- Opción 3: Activar el Modo protegido mejorado en Internet Explorer de 64 bits

-

-

- Ventaja: Sirve para bloquear ataques aprovechando esta vulnerabilidad y, posiblemente, otras vulnerabilidades que se descubran en el futuro.

-

-

-

- Desventaja: Requiere Windows de 64 bits y la ejecución de una versión de 64 bits de Internet Explorer.

-

En general, para los clientes que ya tienen EMET 4.x, habilitar los Deep Hooks es probablemente la mejor solución. Para los clientes que no hayan implementado todavía EMET 4.x, la prioridad debe ser una protección inmediata y rápida que pueda bloquear el acceso a VGX.dll. Implementar EMET es la mejor protección a largo plazo, pero hacerlo sin probar primero su entorno, es poco probable que sea la mejor opción. Como siempre, le recomendamos mantenerse al día con la última versión de Internet Explorer para contar con las funciones de seguridad mejoradas como el Modo protegido mejorado, mejor compatibilidad con versiones anteriores del Modo empresarial, un mayor rendimiento y soporte a los estándares Web modernos que ejecutan hoy las páginas Web y servicios.

Conclusión

Esperamos que este blog le ayude a la hora de elegir la mejor estrategia de mitigación para su entorno. El equipo de Internet Explorer trabaja arduamente para preparar una actualización de seguridad que se publicará tan pronto como esté preparada para una implementación amplia. Manténgase sintonizado con el blog del Microsoft Security Response Center (MSRC) para conocer cualquier noticia sobre la disponibilidad de una actualización.

- Elia Florio y Jonathan Ness, Ingeniería del MSRC

Original en inglés: