Uso de datos de vulnerabilidad para optimizar implementaciones de actualizaciones de seguridad

Recientemente, el Centro de respuestas de seguridad de Microsoft (MSRC) lanzó su "Informe de progreso de MSRC" anual. El informe proporciona información sobre el boletín de seguridad clave y estadísticas de Vulnerabilidades y exposiciones comunes (CVE) y sobre cuál fue el rendimiento de varios programas de MSRC durante el período de un año entre julio de 2012 y junio de 2013.

Por ejemplo, durante los 12 meses que finalizaron en junio de 2013, Microsoft lanzó un total de 92 boletines de seguridad para abordar 246 vulnerabilidades individuales. De los boletines de seguridad publicados durante este período, hubo dos actualizaciones fuera de banda y ambas afectaron a versiones de Internet Explorer: MS12-063, lanzada el 21 de septiembre de 2012 y MS13-008, lanzada el 14 de enero de 2013.

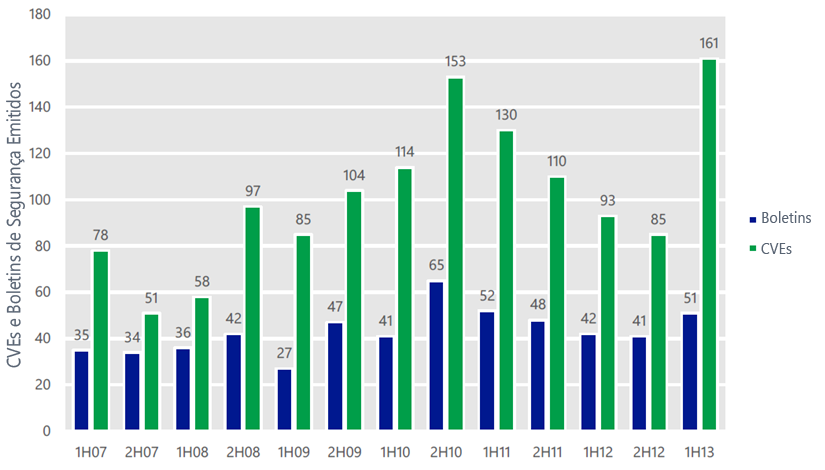

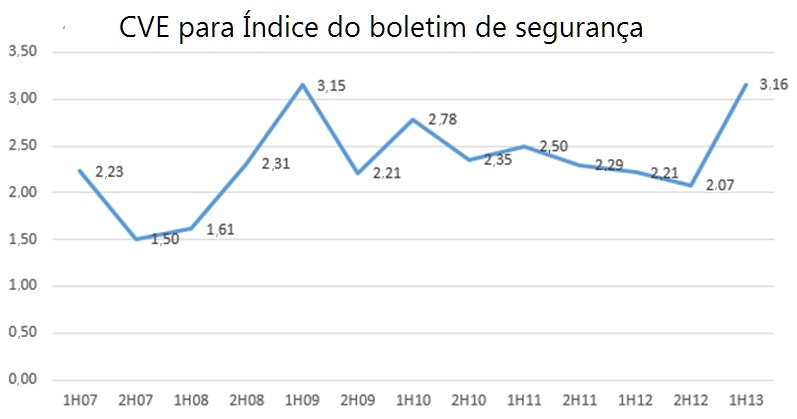

En la figura 1, ponga atención en la proporción entre el número de boletines publicados y el número de CVE abordados en cada período de seis meses. La figura 2 muestra esta proporción entre la primera mitad de 2007 (1S07) y la primera mitad de 2013 (1S13). El MSRC reconoce que reiniciar los sistemas puede interrumpir los negocios, y dicho tiempo de actividad es crítico. Reiniciar los sistemas después de instalar las actualizaciones de seguridad de Microsoft solo se debe hacer cuando es absolutamente necesario. Cuando es posible, el MSRC consolida varias vulnerabilidades que afectan a un solo binario o componente y las aborda en un solo boletín de seguridad para maximizar la eficacia de cada actualización y minimizar la posible interrupción que enfrentan los clientes al probar e implementar actualizaciones de seguridad individuales en sus entornos computacionales. Cuando las vulnerabilidades afectan distintos componentes no relacionados y deben abordarse en actualizaciones distintas, no siempre es posible la consolidación. La proporción más baja conseguida fue en la segunda mitad de 2007 con un promedio de 1,5 CVE abordados en cada boletín. La proporción de CVE con los boletines de seguridad en la primera mitad de 2013 tiene un valor históricamente alto de 3,16. Proporciones altas ahorran el tiempo y el dinero que las organizaciones invierten en probar e implementar actualizaciones de seguridad.

Figura 1: boletines publicados y CVE abordados entre la primera mitad de 2007 (1S07) y la primera mitad de 2013 (1S13)

Figura 2: número promedio de CVE abordados por boletín de seguridad desde la primera mitad de 2007 (1S07) hasta la primera mitad de 2013 (1S13)

Otro conjunto de datos del Informe de progreso de MSRC que los clientes me informaron que encontraron interesante y útil son los datos del Índice de explotabilidad de Microsoft (XI). Una de las preguntas que siempre es prioridad para los clientes el segundo martes de cada mes, cuando Microsoft lanza las actualizaciones de seguridad, es ¿qué tan probable es que los atacantes puedan explotar con éxito las vulnerabilidades que abordan las nuevas actualizaciones de seguridad? Cada mes, Microsoft entrega calificaciones de XI para cada una de las vulnerabilidades abordadas en los boletines mensuales de seguridad de Microsoft. El sistema de calificación de XI está diseñado para ayudar a los clientes a priorizar la implementación de boletines de seguridad entregándoles información sobre la probabilidad que tiene una determinada vulnerabilidad de ser explotada dentro de los primeros 30 días del lanzamiento de la actualización. Puede obtener todos los detalles sobre XI en el informe, pero para resumir rápidamente las calificaciones:

El Índice de explotabilidad utiliza tres niveles para comunicar a los clientes la probabilidad de que se desarrolle un código de explotación que funcione. Microsoft evalúa continuamente las descripciones de nivel y las modifica cuando es necesario para simplificar y aclarar las evaluaciones. En la actualidad, los niveles se definen de la siguiente manera:

1. Probabilidad de código de explotación. Esta calificación significa que el análisis de MSRC muestra que podría crearse un código de explotación, lo que permitiría que un atacante explote constantemente la vulnerabilidad.

2. El código de explotación sería difícil de desarrollar. Esta calificación significa que el análisis de MSRC muestra que podría crearse un código de explotación, pero que es probable que el atacante tenga problemas para crearlo.

3. Poca probabilidad de código de explotación. Esta calificación significa que el análisis de MSRC muestra que hay poca probabilidad de que se cree un código de explotación que funcione con éxito.

Los 92 boletines de seguridad publicados desde julio de 2012 hasta junio de 2013 resultaron en 266 calificaciones de Índice de explotabilidad como se aprecia en la figura 3.

Figura 3: calificaciones del Índice de explotabilidad de Microsoft entre julio de 2012 y junio de 2013

Estos datos pueden utilizarse para ayudar a los clientes a tomar decisiones de implementaciones optimizadas, como sugiere la figura 4. Mientras Microsoft recomienda implementar todos los boletines de seguridad en manera oportuna, la figura 4 muestra cómo las calificaciones de XI pueden ayudar a los clientes a ahorrar dinero y tiempo dando prioridad a las implementaciones. Durante el período de 12 meses que finaliza en junio de 2013, un cliente que priorizara la implementación de actualizaciones críticas con una calificación de 1 y que utilizó las versiones más recientes de cliente y servidor Windows, podría haber implementado solo 21 actualizaciones en el nivel de prioridad más alto y utilizado procesos de implementación menos costosos y sin urgencia para las 71 actualizaciones restantes.

Figura 4: eventos de implementación de boletines de seguridad en distintos escenarios entre julio de 2012 y junio de 2013

Existen muchos otros datos en el informe. Puede descargar el Informe de progreso de MSRC 2013 aquí.

Tim Rains

Director

Informática de confianza