Ejecutable a suelta, pero no por mucho tiempo!

por swiat

El fin de semana hemos recibido un informe de nuestros socios acerca de una posible vulnerabilidad de Internet Explorer sin parchear siendo explotado en la naturaleza. El código del exploit genera un error de corrupción de memoria activado de una página web pero profundamente aprovechase de un archivo SWF de Flash con el fin de lograr la ejecución de la explotación y el código confiable. El archivo Flash está compuesto de un sofisticado código de ActionScript que asigna ciertos objetos en memoria de tal manera que puede corromperse más tarde por el error de Internet Explorer para dar acceso seguro a la memoria las regiones para el Flash ActionScript código que llevará a continuar la explotación.

En Resumen, nuestro análisis de esta muestra de exploit reveló lo siguiente:

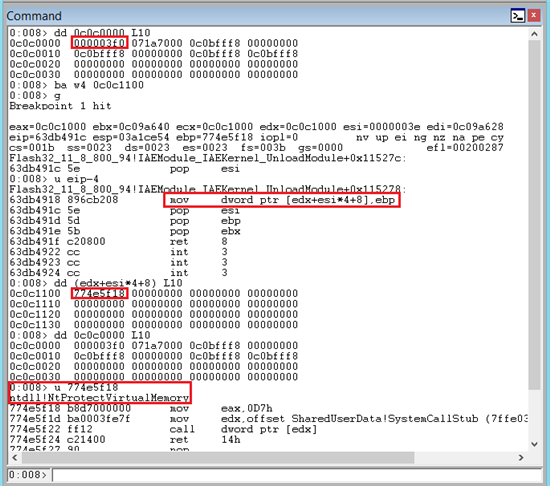

- ASLR es circundada por el atacante a través de una vulnerabilidad de IE de uso después de liberación que corrompe el tamaño de un objeto de <>Flash Vector y genera la posibilidad de ActionScript de Flash acceder a la memoria de forma no segura y divulgar direcciones de módulo, incluyendo NTDLL base;

- DEP se puentea con un gadget ROP, que pone en ntdll!NtProtectVirtualMemory con el fin de cambiar la protección de páginas de memoria de no ejecutables a ejecutable.

La buena noticia es que la vulnerabilidad de corrupción de memoria usada en este ataque-CVE 2013-3163 - se ha dirigido ya por el Microsoft Security Bulletin MS13-055. Si aún no ha actualizado, por favor hágalo en lo más temprano posible. EMET 4.0 fue capaz de detener esta variante de explotar antes el parche con los siguientes factores atenuantes:

- HeapSpray (también eficaz para EMET 3.0)

- Factores atenuantes de ROP múltiples o: StackPivot, CallerCheck, MemProt cuando se habilita el "DeepHooks"

Consejos para la detección e indicadores

El patrón común de este ataque dirigido limitado es una página web de drive-by "vid.aspx" o "list.aspx" utilizado como punto de partida para provocar el error y ejecutar la carga Flash secundaria; a continuación ofrecemos algunos patrones de URL que pueden ser útiles para el análisis de tráfico de red y registro:

h**p://profiles.johnhoward.org/archives/vid.aspx?id=[ALPHANUMERIC CHARS] |

h**p://johnhoward.org/archives/vid.aspx?id=[ALPHANUMERIC CHARS] |

h**p://visit.ccgeo.org/act/list.aspx?id=[ALPHANUMERIC CHARS] |

A partir del 7 de julio, todavía algunas de las muestras específicas de Flash fueron detectados por la mayoría de la comunidad de AV según VirusTotal; hashes y nombres de archivos de estas muestras se enumeran también abajo para facilitar la detección para vendedores de AV:

MD5 |

SHA1 |

FILENAME |

d055742371ca82c996dce3672818c28f |

2a698512d9b75565be747ba6914fe795bfa98e27 |

ad.swf |

e2fe34c58765b4f6e41e4b096203d04a |

81fe2ae7a685014cafc12c3abbcc5ffc9ab27b7e |

movie.swf |

El código de Shell utilizado por los intentos de muestra recibida para descargar un archivo gráfico (pageerror.gif) que contiene anexo un ejecutable malicioso, encriptado y comprimido, posiblemente lanzado desde la carpeta % TEMP % usando el nombre de archivo "javae.exe".

Manténgase seguro!,

Cristian Craioveanu, Elia Florio

MSRC Ingeniería