MS13-051: Fuera de mi MS Office!

Escrito por Neil Sikka, ingeniería de la fuente de Microsoft - @neilsikka

MS13-051 resuelve que una vulnerabilidad de seguridad existente en Microsoft Office 2003 y Office para Mac. Versiones más recientes de Microsoft Office para Windows no se ven afectadas por esta vulnerabilidad, pero la última versión de Office para Mac (2011) se ve afectada. Ya hemos visto esta vulnerabilidad explotada en ataques dirigidos "0 day" en el campo. En este blog discutiremos los siguientes aspectos:

- Detalles técnicos

- Patrón de ataque

- Consejos para la detección

Detalles técnicos

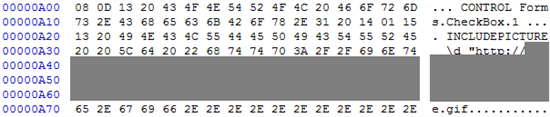

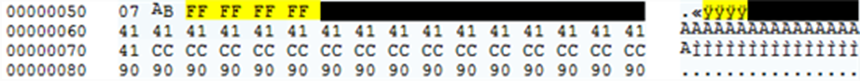

En el análisis de código archivo PNG de la oficina, hay una vulnerabilidad donde la longitud de un bloque no está correctamente marcada. La especificación de PNG (#5Chunk-layout https://www.w3.org/TR/PNG/) dice que "aunque los codificadores y decodificadores Deben tratar la longitud como unsigned, y su valor no debe exceder 2 ^ 31-1 bytes. Sin embargo, en los archivos PNG malintencionados, encuentre la longitud de un bloque igual a 0xFFFFFFFF. El análisis de código PNG maneja correctamente este campo como unsigned (como en PNG), pero no se detecta cuando el valor de 0xFFFFFFFF, si se interpreta como un valor sin signo, superior en 2 ^ 31-1. A continuación es cómo se ve como el tamaño de bloque malicioso (resaltada en amarillo):

El Shellcode análisis indican que el exploit para esta vulnerabilidad fue que una pila clásica base de desbordamiento de búfer, que escribió mucho tiempo después del final de un tampón en la pila, sustituyendo los datos del control en la pila de programa, lleva a laimplementación del programa de alta elevación. Versiones anteriores de Office/Windows sin mitigación para estos tipos de ataques, pero tiene nuevas versions de Office/Windows. Este es un ejemplo de cómo ejecutar el software actual puede aumentar la seguridad de una organización. También observamos que EMET 3.0 (o superior) es capaz de detener los ataques observados hasta ahora, proporcionando una reducción adicional contra este ataque específico.

Patrón de ataque

Los ataques fueron muy preocupados que observamos en el campo y fueron diseñados para evitar siendo estudiada por los investigadores de seguridad. Las muestras se observan maliciosos documentos de Office (Office 2003 formato binario) que no incluyen el archivo PNG malintencionado incrustado directamente en el documento. En

cambio, los documentos que hace referencia a un archivo PNG malintencionado cargan desde Internet y alojados en un servidor remoto.

Los invasores también equipado a sus servidores con scripts que evitan salir varias veces, el exploit PNG en un esfuerzo por mantener este "día 0" más ocultado. Creemos que los ataques limitados observados fueron geográficamente se encuentra principalmente en Indonesia y Malasia.

Consejos para la detección

El estándar común para todos estos documentos es el nombre del archivo "space.gif", utilizado por cada archivo malintencionado para buscar el archivo PNG remoto que contiene el exploit. Con el fin de ayudar en la seguridad, proveedores y empresas buscando indicadores potenciales y a proporcionar una protección eficaz, ofrecemos algunos de la URL que se utiliza para cargar el exploit remoto de PNG y hashes de códigos maliciosos de archivos de Office en forma de binaries observaron en estos ataques dirigidos y limitados.

hXXp://intent.nofrillspace.com/users/web11_focus/4307/space.gif

hXXp://intent.nofrillspace.com/users/web11_focus/3807/space.gif

hXXp://mister.nofrillspace.com/users/web8_dice/3791/space.gif

hXXp://mister.nofrillspace.com/users/web8_dice/4226/space.gif

hXXp://www.bridginglinks.com/somebody/4698/space.gif

hXXp://www.police28122011.0fees.net/pages/013/space.gif

hXXp://zhongguoren.hostoi.com/news/space.gif

MD5 |

SHA1 |

fde37e60cc4be73dada0fb1ad3d5f273 |

1bdc1a0bc995c1beb363b11b71c14324be8577c9 |

2f1ab543b38a7ad61d5dbd72eb0524c4 |

2a33542038a85db4911d7b846573f6b251e16b2d |

7eb17991ed13960d57ed75c01f6f7fd5 |

d6a795e839f51c1a5aeabf5c10664936ebbef8ea |

70511e6e75aa38a4d92cd134caba16ef |

f362feedc046899a78c4480c32dda4ea82a3e8c0 |

28e81ca00146165385c8916bf0a61046 |

f751cdfaef99c6184f45a563f3d81ff1ada25565 |

35a6bbc6dda6a1b3a1679f166be11154 |

f7f1c39b42453f0b27b601f32c0af3cce99f79db |

|

|

Gracias a Andrew Lyons y Neel Mehta de Google Inc para el informe y Elia Florio y Cristian Craioveanu que ayudaron con este caso.