Azure Premium Active Directory Reporting agora detecta vazamento de credenciais

Olá todos!

Você lida com ataques de phishing e malware todos os dias, e as notícias estão carregadas com artigos sobre os sistemas que são violados e vazamentos de nome de usuários e senha. No total, mais de 10 milhões de credenciais são expostas todos os meses. Infratores recolhem, vendem e compartilham grandes listas de credenciais de contas de usuários de tais violações. Porque 3 entre 4 usuários reutilizam credenciais em vários sites, e há uma boa chance de que as credenciais dos seus usuários possam estar nessas listas.

Como parte da execução do nosso plano de sistemas de identidade tanto para consumidores como para empresas, a Microsoft descobre as credenciais das contas postadas publicamente e estamos liberando essa informação para que você possa proteger a sua empresa quando as credenciais de seus usuários estão em risco.

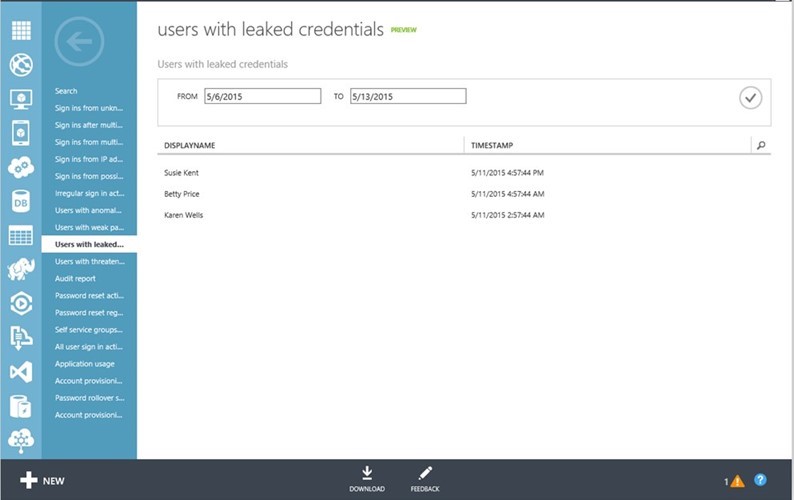

Hoje temos o prazer de anunciar este relatório é a pré-visualização para Azure AD os Clientes Premium no portal de gerenciamento do Azure. O relatório mostra correspondências entre essas listas de credenciais vazadas contra o tenant. Você pode ir para a Azure Management Portal e selecione a instância do Active Directory e procure em seu tenant por relatórios de "Usuários com credenciais vazadas."

O relatório mostra os usuários que descobrimos e quando descobrimos que as credenciais foram vazadas. Para mitigar os riscos de segurança, recomendamos que você habilite a autenticação de vários fatores ou redefina a senha para as contas listadas.

Autenticação de vários fatores podem ajudar a atenuar o impacto das senhas vazadas, e adiciona uma camada de segurança adicional para senhas. Autenticação de vários fatores não apenas fornece segurança adicional, mas prepara você para a recuperação. Para começar a trabalhar com autenticação de vários fatores, confira o este vídeo de tutorial. Se você já está familiarizado com autenticação de vários fatores, siga este link para habilitar seus usuários para usá-los.

Juntamente com autenticação de vários fatores, a educação do usuário pode ajudar a reduzir a probabilidade. Certifique-se de que os seus usuários tenham lido as políticas de TI da sua empresa.

Por fim, reforce a expiração da senha, isso pode reduzir a quantidade de tempo que uma credencial vazada permaneça viável. Você pode configurar tempo duração de uma senha usando o cmdlet Set-MsolPasswordPolicy do Módulo do Azure de Active Directory Windows Powershell .

Se você tiver perguntas ou comentários sobre Azure Premium Active Directory Reporting ou qualquer recurso de Azure Active Directory, por favor deixe-nos saber através do link de feedback no Azure portal ou através do Azure feedback no forum.

Espero que isto seja útil e ajude a manter você e seus funcionários mais seguros!

David Howell (Twitter: @David_A_Howell)

Partner Group Program Manager, Microsoft Identity e Divisão de Serviços de Segurança