Informações adicionais sobre CVE-2014-6324 e MS14-068

Por Swiat

Hoje a Microsoft lançou uma atualização para resolver MS14-068 CVE-2014-6324, uma vulnerabilidade na implementação do Windows Kerberos que causa elevação de privilégios e que está sendo explorada no campo (in the wild) em ataques específicos e limitados. O objetivo deste blog é de fornecer informações adicionais sobre a vulnerabilidade, prioridade de atualização e orientação para detecção. A Microsoft recomenda que os clientes apliquem esta atualização para os controladores de domínio com a maior brevidade possível.

Detalhes da Vulnerabilidade

CVE-2014-6324 permite a elevação de privilégios em domínios usando os Controladores de Domínio do Windows (DC). Um invasor com as credenciais de qualquer usuário do domínio pode elevar seus privilégios e de qualquer outra conta no domínio - incluindo contas de administrador de domínio.

O exploit foi encontrado no campo e têm como alvo código vulnerável em controladores de domínio executado no Windows Server 2008R2 e versões anteriores. A Microsoft determinou que os controladores de domínio em funcionamento executando a versão 2012 e acima estão vulneráveis a um ataque, mas seria muito mais difícil de ser explorado. Os servidores não controladores de domínio executando todas as versões do Windows estão recebendo uma atualização de "defesa otimizada" (defense in depth), mas não são vulneráveis a esse problema.

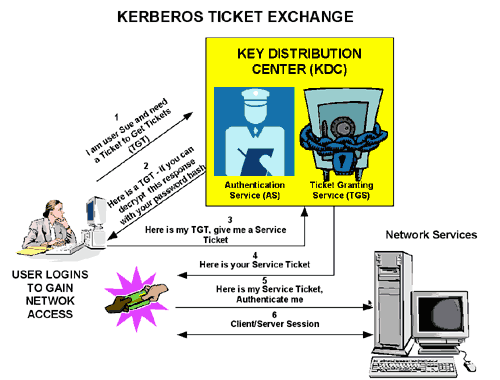

Antes de falar sobre a vulnerabilidade especificamente, seria útil ter um conhecimento básico de como funciona o Kerberos.

Um ponto não ilustrado no diagrama acima é que tanto o TGT e o serviço de Ticket contêm um conjunto de dados chamado o PAC (Privilege Attribute Certificate). Um PAC contém (entre outras coisas):

• O SID do usuário no domínio

• Os grupos de segurança do qual o usuário é membro

Quando um usuário solicita um ticket-granting ticket (TGT) do Key Distribution Center (KDC), o KDC passa um PAC (que contém as informações de segurança do usuário) para o TGT. O KDC assina o PAC para que ele não possa ser adulterado. Quando o usuário solicita uma permissão de serviço, eles fazem uso da seu TGT para autenticar o KDC. O KDC valida a assinatura do PAC contidas no TGT e copia o PAC no ticket de serviço que está sendo criado.

Quando o usuário se autentica em um serviço, o serviço valida a assinatura do PAC e usa os dados do PAC para criar um token de logon do usuário. Como um exemplo, se o PAC tem uma assinatura válida e indica que "Sue" é um membro do grupo de segurança dos "Domain Admins", o token de logon criado para a "Sue" será um membro do grupo "Domain Admins".

CVE-2014-6324 corrige um problema na maneira como o Kerberos do Windows valida o PAC no tickets de Kerberos. Antes da atualização, era possível para um intruso forjar um PAC que o Kerberos KDC validaria incorretamente. Isso permite que um atacante remoto eleve seus privilégios contra servidores remotos a partir de um usuário autenticado mas sem privilégios de administrador do domínio.

Prioridade de Atualização

1. Os controladores de domínio executando o Windows Server 2008 R2, e versões anteriores

2. Os controladores de domínio executando o Windows Server 2012 e versões posteriores

3. Todos os outros sistemas com qualquer versão do Windows

Orientação de Detecção

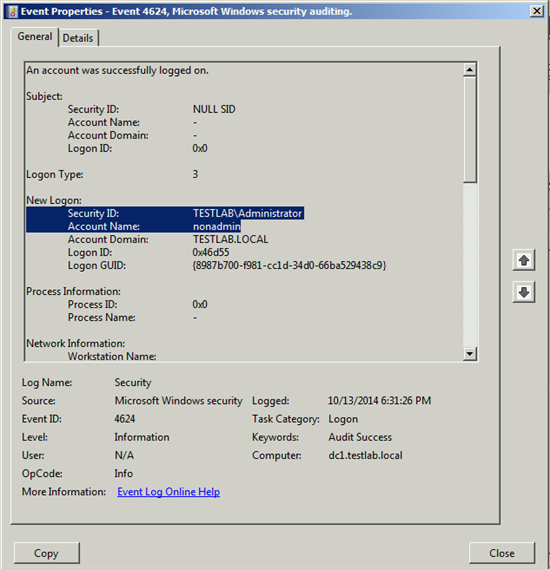

As empresas que atualmente coletam logs de eventos de seus controladores de domínio podem ser capaz de detectar sinais de exploração antes da atualização. Por favor, note que esse logging só mostrarão as capturas de explorações conhecidas; existem métodos conhecidos para escrever exploits que irá ignorar esse loggings.

A peça chave de informação a ser notada neste log de entrada é que o "ID de segurança" e "Nome da conta" não coincidem, embora eles deveriam. Na captura de tela acima, a conta do usuário "nonadmin" é utilizado para explorar e elevar privilégios de "TESTLAB\Administrator".

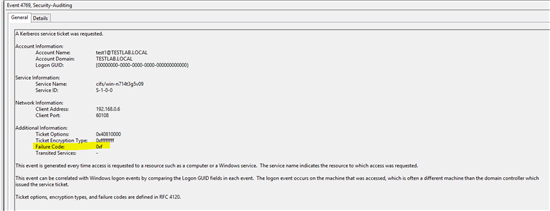

Depois de instalar a atualização para o Windows 2008R2, e acima, o evento 4769 Kerberos Service Ticket Operation pode ser usado para detectar invasores que tentam explorar esta vulnerabilidade. Este é um evento de alto volume, por isso é aconselhável que apenas as falhas sejam registradas, pois isso irá reduzir significativamente o número de eventos gerados.

Depois de instalar a atualização, as tentativas de exploração resultará no "Código de Falha" do " 0xf" sendo registrado. Note que este código de erro também pode ser conectado a outras circunstâncias extremamente raras. Ainda que haja uma chance que esse registro de eventos pudesse ser gerado em cenários bem intencionados, há uma alta probabilidade de que uma tentativa de exploração seja a causa do evento.

Remediação

A única maneira que um domínio compremetido possa ser remediado com um elevado grau de certeza é uma reconstrução completa do domínio. Um intruso com privilégios administrativos em um controlador de domínio pode fazer ilimitado número de alterações no sistema que pode permitir que um atacante mantenha seu acesso muito depois que atualização foi instalada. Por isso, é fundamental instalar a atualização imediatamente.

Notas adicionais

Azure Active Directory não expoe o Kerberos em qualquer interface externa e, portanto, não é afetado por esta vulnerabilidade.

Joe Bialek, MSRC Engenharia

Original: https://blogs.technet.com/b/srd/archive/2014/11/18/additional-information-about-cve-2014-6324.aspx