As estratégias de proteção para o Aviso de Segurança 2963983 IE 0day – atualização de 30 de Abril de 2014

Temos recebido uma série de dúvidas de clientes sobre as etapas de soluções alternativas documentadas no Aviso de Segurança 2963983 publicado no sábado à noite. Esperamos que este post do blog responda a essas perguntas.

As etapas que você pode seguir para ficar seguro

O aviso de segurança enumera várias opções que os clientes podem seguir para ficar seguro. Essas opções são (em resumo):

-

-

- Implantar o Enhanced Mitigation Experience Toolkit (EMET)

-

-

-

- Bloquear o acesso ao VGX.DLL

-

-

-

- Ativar o Enhanced Protected Mode

-

-

-

- Use as opções de configuração no Internet Explorer para desabilitar o “active scripting”

-

Vamos abordar as questões de clientes em relação a cada uma dessas opções.

Atualização sobre proteções do Enhanced Mitigation Experience Toolkit (EMET)

O original do Aviso de Segurança e o blog post do SRD da última semana , ambos indicam EMET 4.1 como ferramenta eficaz para ajudar a bloquear os ataques. Em nossa análise mais aprofundada dos duas amostras, descobrimos que EMET 4.0 também é eficaz para ajudar a bloquear os ataques. O aviso de segurança e o blog, foram atualizados para que mostrar que as duas versões do EMET 4.0 e EMET 4.1 são eficazes. O nosso “Technical Preview” do EMET 5.0 também é eficaz; no entanto, nós não recomendamos que esta versão seja para implantada no ambiente de produção. Vários clientes perguntaram se mitigações do EMET eram mais eficazes para ajudar a bloquear os ataques. Preparamos a tabela a seguir para responder a essas perguntas:

EMET 4.0 / EMET 4.1 |

EMET 5 Tech Preview |

|

Proteção Heapspray |

Eficaz |

Eficaz |

Mitigação StackPivot ROP |

A partir da ativação dos “Deep Hooks” |

Eficaz |

Mitigação Caller ROP |

A partir da ativação dos “Deep Hooks” |

Eficaz |

Mitigação MemProt ROP |

A partir da ativação dos “Deep Hooks” |

Eficaz |

EAF+ |

Não está presente. EMET 4.X , EAF não bloqueia esse ataque. |

Eficaz |

Superfície de ataque Redução |

Não existe |

Eficazes porque ele bloqueia oVGX.DLL e flash.ocx na Zona da Internet |

Como você pode ver, três das quatro mitigações do EMET 4.X , são capazes de bloquear esse ataque a partir da ativação dos “Deep Hooks”. O invasores neste caso aproveitaram o ZwProtectVirtualMemory que não é protegido, a menos que os “Deep Hooks” sejam ativados. Os “Deep Hooks” não são habilitado na configuração padrão (default) para o EMET 4.0 ou EMET 4.1 . O “default “ da instalação do EMET 4.X, foi eficaz para ajudar a bloquear os ataques devido à mitigação “Heapspray”; no entanto, as mitigações ROP são mais robustas e menos susceptíveis de serem “bypassed” pela a mitigação “Heapspray”; portanto, recomendamos que permita ativação de “Deep Hooks” para obter a total protecção das mitigações ROP .

Temos uma atualização prevista para o EMET 4.1 agendado no Centro de Download da Microsoft hoje em dia. O EMET 4.1 Update 1 foi lançado principalmente para resolver pequenas correções de bugs. No entanto, a atualização também estará permitindo a ativação por padrão “default” dos “Deep Hooks” no EMET 4.1. Vamos publicar um post do blog SRD adicional quando os bits do EMET 4.1 Update 1 forem lançados, com link para o KB descrevendo a nova versão.

Esclarecendo a solução do VGX.DLL

As explorações que vimos confiaram no Vector Markup Language (VML) para acionar o uso da vulnerabilidade. Como analisamos diferentes maneiras de acionar esta vulnerabilidade, concluimos em pesquisas adicionais, o invasor teria que necessariamente desenvolver um exploração que não dependa da presença do VML. Portanto, recomendamos no original aviso de segurança que os clientes desativem o vgx.dll, a biblioteca que fornece funcionalidade VML. Os clientes podem optar em fazer um ACL do arquivo ou deregistrar o DLL. O cancelamento do DLL pode ser feito com uma única linha de comando, silenciosamente, sem interação do usuário, e pode ser utilizado em scripts para serem executados através do Microsoft System Center Configuration Manager ou outras soluções de gerenciamento de infraestrutura. O VML não é nativamente suportado pela maioria dos navegadores da web hoje em dia, por isso, esta opção de correção pode ser de mínimo impacto de compatibilidade das web apps corporativas.

No entanto, gostaríamos de esclarecer que VGX.DLL não contém o código vulnerável aplicado nesta exploração. A desabilitação do VGX.DLL especificamente fornece uma solução imediata e eficaz para ajudar a bloquear ataques conhecidos.

Esclarecendo a solução do IE Enhanced Protected Mode

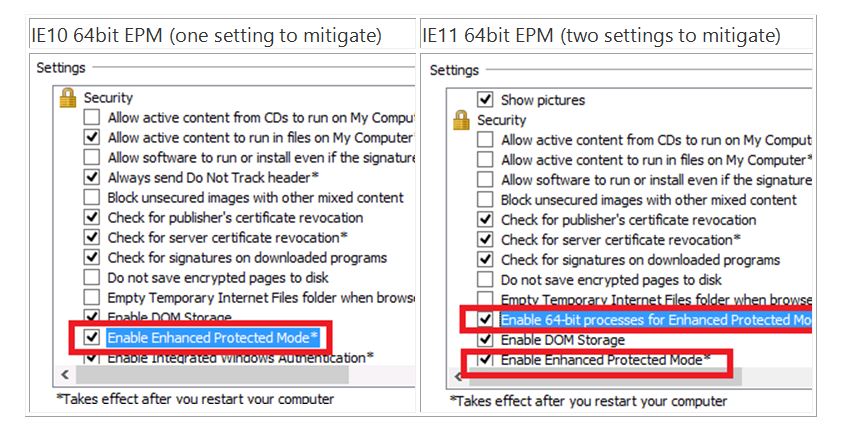

Também recebemos perguntas sobre o Internet Explorer Enhanced Protected Mode como solução alternativa. Enhanced Protected Mode irá ajudar a proteger usuários do Internet Explorer de 64 bits contra este ataque. Há uma diferença entre o Internet Explorer 10 e o Internet Explorer 11 que gerou algumas confusões. O Internet Explorer 10 possui uma configuração para ativar e Internet Explorer 11 possui dois ajustes para permitir. O Internet Explorer de 64-bit é um elemento-chave da solução alternativa como o ataque “spray heap” não é eficaz no espaço de endereço de 64-bit, levando a uma falha na exploração. No Internet Explorer 11 de 32 bits, o Enhanced Protected Mode sozinho, não é eficaz em bloquear o ataque. As imagens abaixo ilustram o Internet Explorer 10 versus Internet Explorer 11, e as diferenças:

A escolha da melhor solução para o seu ambiente

O aviso de segurança fornece várias soluções alternativas recomendadas porque cada ambiente de cliente é diferente e a "melhor” solução varia de acordo com os Sclientes. Cada solução tem várias vantagens e desvantagens, descrito abaixo.

-

- Opção 1: Implantar o Enhanced Mitigation Experience Toolkit (EMET)

-

-

- Vantagem: como descrito acima, ajuda a bloquear explorações aproveitando esta vulnerabilidade, adicionando vários mecanismos de endurecimento para o Windows.

-

-

-

- Vantagem: Mesmo após que a eventual atualização de segurança seja aplicada, continua oferecendo proteção contra outras potenciais vulnerabilidades de segurança no produtos Microsoft e de terceiros.

-

-

-

- Desvantagem: a Microsoft recomenda testes antes de implementar amplamente em toda a rede corporativa, já que as versões anteriores do EMET introduziram questões de compatibilidade de aplicações.

-

-

- Opção 2: Bloquear o acesso ao vgx.dll

-

-

- Vantagem: uma solução simples. Fácil e rápido de implantar em toda a rede corporativa.

-

-

-

- Desvantagem: não pode proteger contra futuras ou novas explorações que podem surgir para explorar esta vulnerabilidade.

-

-

- Opção 3: Ative o Enhanced Protected Mode no Internet Explorer de 64 bits

-

-

- Vantagem: ajuda a bloquear explorações utilizando essa vulnerabilidade e potencialmente outras vulnerabilidades que possam ser descobertas no futuro.

-

-

-

- Desvantagem: requer o Windows de 64 bits e requer a execução de 64-bit versão do Internet Explorer.

-

Em geral, para os clientes que já possuem EMET 4.X implantado, permitindo os “Deep Hooks” é provavelmente a melhor opção alternativa. Para os clientes que ainda não tenham implantado EMET 4.X, a prioridade deve ser imediata e de proteção rápida que ao bloqueio de acesso ao vgx.dll. A implantação EMET é a melhor proteção no longo prazo, mas fazê-lo sem antes testar em seu ambiente é pouco provável de ser a melhor opção. Como sempre, recomendamos manter-se atualizado com a versão mais recente do Internet Explorer para recursos de segurança aprimorados, tais como Enhanced Protected Mode, melhor compatibilidade com versões anteriores por Enterprise Mode, aumento de desempenho e suporte para os modernos padrões da web que funcionam hoje na web sites e serviços.

Conclusão

Esperamos que este post do blog ajude a orientar você na escolha da melhor estratégia de mitigação para o seu ambiente. A equipe do Internet Explorer está trabalhando arduamente e preparando uma atualização de segurança que será liberada assim que estiver pronta para ampla implantação. Fique atento a Microsoft Security Response Center (MSRC) blog para qualquer notícia sobre a disponibilidade de uma atualização.

- Elia Florio e Jonathan Ness, MSRC Engenharia

Original em inglês: https://blogs.technet.com/b/srd/archive/2014/04/30/protection-strategies-for-the-security-advisory-2963983-ie-0day.aspx