O risco de continuar a execução do Windows XP após o fim de seu suporte em 08 de Abril de 2014

Em abril eu publiquei um posting sobre o fim do suporte para o Windows XP, chamado a contagem regressiva começa: suporte para o Windows XP termina em 8 de abril de 2014. Desde então, muitos dos clientes com quem falei já migraram, ou estão em processo de migração em suas organizações, de Windows XP para sistemas operacionais mais modernos como Windows 7 ou o Windows 8.

Há um senso de urgência, porque depois de 8 de abril de 2014, os clientes do Windows XP Service Pack 3 (SP3) não receberão mais novas atualizações de segurança, os hotfixes que não são de segurança, opções de suporte assistido gratuito ou pago e até mesmo atualizações de conteúdo técnicas on-line. Isto significa que quaisquer novas vulnerabilidades descobertas no Windows XP, depois que seu "fim da vida" chegar, não será abordada pelas novas atualizações de segurança da Microsoft. Ainda, falei com alguns clientes que, por um motivo ou outro, ainda não estarão completamente migrados do Windows XP antes de 8 de abril de 2014. E falei com alguns clientes que disseram que eles só vão migrar do Windows XP se o hardware em que está sendo executado falhar.

Qual é o risco de continuar a executar o Windows XP depois do fim de sua data de suporte?

Um risco é que os atacantes terão uma vantagem sobre aqueles que optaram ficar com o Windows XP, porque os atacantes provavelmente terão mais informações sobre vulnerabilidades no Windows XP do que os defensores.

Quando a Microsoft lançar uma atualização de segurança, pesquisadores de segurança e os criminosos terão muitas vezes que reverter a engenharia. A segurança tem que agir rápido para identificar a seção específica do código que contém a vulnerabilidade abordada pela atualização. Uma vez que eles identificam esta vulnerabilidade, eles tentam desenvolver um código que lhes permitirá a explorá-lo em sistemas que não possuem a atualização de segurança instalada. Eles também tentam identificar se a vulnerabilidade existe em outros produtos com a funcionalidade igual ou semelhante. Por exemplo, se uma vulnerabilidade é abordada em uma versão do Windows, pesquisadores investigam se outras versões do Windows têm a mesma vulnerabilidade.

Para garantir que nossos clientes não estejam em desvantagem com os atacantes que empregam tais práticas, o Centro de Resposta de Segurança da Microsoft (MSRC) usa o gerenciamento de versões de atualização de segurança para liberar as atualizações de segurança para todos os produtos afetados simultaneamente. Esta prática garante que os clientes têm a vantagem sobre os invasores.

Depois de 8 de abril de 2014, as organizações que continuarem a executar o Windows XP não terão essa vantagem sobre os atacantes. O primeiro mês que a Microsoft lançar atualizações de segurança para versões suportadas do Windows, os atacantes irão reverter essas atualizações, encontrar as vulnerabilidades e testar o Windows XP para ver se ele compartilha dessas vulnerabilidades. Se isso acontecer, os atacantes tentarão desenvolver um código de exploração que pode aproveitar essas vulnerabilidades no Windows XP. Uma vez que uma atualização de segurança nunca se tornará disponível para o Windows XP resolver essas vulnerabilidades, Windows XP essencialmente terá uma vulnerabilidade "zero day" para sempre. Quantas vezes este cenário poderia ocorrer? Entre julho de 2012 e julho de 2013 o Windows XP foi um produto afetado em 45 boletins de segurança da Microsoft, dos quais 30 também afetaram o Windows 7 e Windows 8.

Algumas das pessoas com quem discuti este cenário são rápidas em apontar que há mitigações de segurança embutidas no Windows XP que pode tornar mais difícil para os atacantes serem bem sucedidos. Há também software anti-vírus que pode ajudar a bloquear ataques e limpar infecções se elas ocorrerem. O desafio aqui é que você nunca saberá, com alguma confiança, se a base de computação confiável do sistema pode realmente ser confiável porque os atacantes serão armados com o conhecimento público de explorações “zero day” no Windows XP para comprometer o sistema e, possivelmente, executar o código da sua escolha. Além disso, APIs do sistema que usa o software antivírus pode ser confiável nestas circunstâncias? Para alguns clientes, este nível de confiança na integridade de seus sistemas pode estar bem, mas não será aceitável pela maioria.

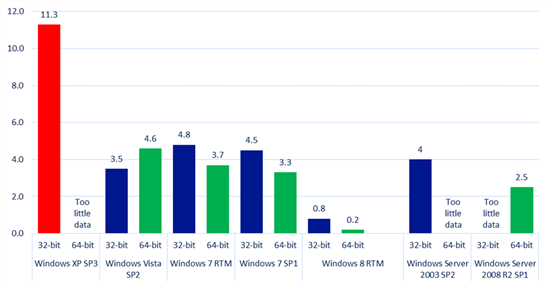

Quanto às reduções de segurança que tem o Windows XP Service Pack 3, eram o estado da arte quando eles foram desenvolvidos há muitos anos. Mas podemos ver a partir de dados publicados no relatório de inteligência de segurança da Microsoft que as reduções de segurança embutidas no Windows XP já não são suficientes para amenizar muitos dos ataques modernos que vemos atualmente. Os dados que temos sobre as taxas de infecção de malware para sistemas operacionais Windows indicam que a taxa de infecção para o Windows XP é significativamente maior do que sistemas de operacionais modernos como Windows 7 e Windows 8.

Figura 1: Taxa de infecção (CCM) pelo sistema operacional e “service pack” no quarto trimestre de 2012, conforme relatado no volume Microsoft Security Intelligence Report 14

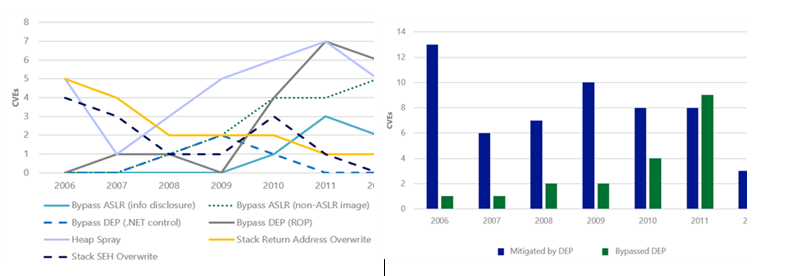

Foi escrito recentemente sobre as conclusões de um novo estudo na atividade de exploração: tendências de exploração de vulnerabilidade de Software - explorar o impacto das mitigações de software sobre os padrões de exploração da vulnerabilidade. Este estudo de sete anos indica que os invasores desenvolveram seus ataques para superar reduções de chave de segurança que tem o Windows XP: prevenção de execução de dados (DEP). A Figura 3 mostra o número de vulnerabilidades e exposições (CVEs) que poderiam ter sido atenuadas se DEP tivesse sido habilitado em comparação com o número de CVEs que ignoraram a DEP. Com exceção de 2007 e 2008, parece haver uma tendência clara na capacidade do DEP retroativo quebrar os exploits. Esta tendência não é porque DEP já não é eficaz; pelo contrário, é uma indicação de que os invasores foram obrigados a adaptar-se a ambientes em que o DEP já está ativado — aumento de custos e complexidade. A evidência é o aumento do número de CVEs que tinham exploits e que ignoraram a DEP.

Figura 2 (à esquerda): O número de CVEs que foram explorados usando técnicas específicas de exploração; Figura 3 (à direita): O número de CVEs para os quais foram explorações escritas que poderiam ter sido mitigadas e novos dados nos mostram que as ameaças que predominam as organizações agora são muito diferentes do que eram quando o Windows XP Service Pack 3 foi lançado.

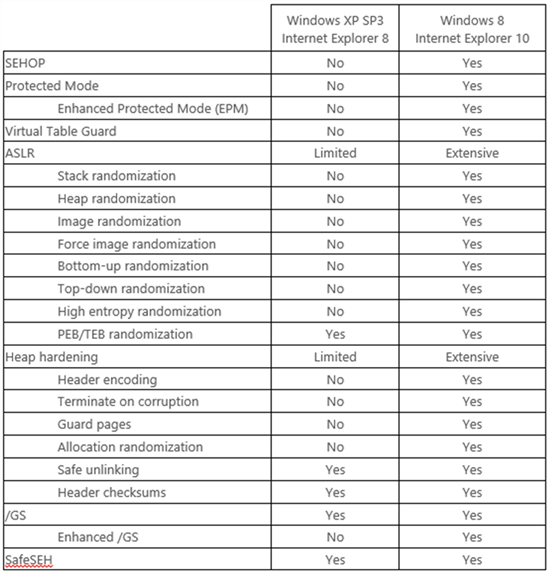

Ao ativar o Firewall do Windows no Windows XP Service Pack 2 e sistemas operacionais posteriores forçaram os atacantes a evoluir em seus ataques. Em vez de visar apenas serviços remotos,os atacantes agora principalmente focam na exploração de vulnerabilidades em aplicativos de cliente, como navegadores web e leitores de documentos. Além disso, os atacantes refinaram suas ferramentas e técnicas na última década para torná-los mais eficazes na exploração de vulnerabilidades. Como resultado, os recursos de segurança que são criados no Windows XP não são mais suficientes para se defender contra ameaças modernas. Windows 8 tem atenuações de segurança significativamente superior em comparação ao Windows XP, como ilustra a Figura 4. Informações detalhadas sobre as novas reduções de seguranças que são embutidos no Windows 8 estão disponíveis no jornal de pesquisa acima mencionadas.

Figura 4: A tabela abaixo compara as características de mitigação suportadas pelo Internet Explorer 8 no Windows XP Service Pack 3 com os recursos suportados pelo Internet Explorer 10 no Windows 8. Como mostra a tabela, o Internet Explorer 10 no Windows 8 se beneficia de um extenso número de melhorias de segurança de plataforma que simplesmente não estão disponíveis para o Windows Internet Explorer 8 no Windows XP.

As organizações precisam de um nível de certeza sobre a integridade de seus sistemas. Minimizando o número de sistemas que executam sistemas operacionais não suportados é útil para conseguir isso. Fim do suporte para o Windows XP é 8 de abril de 2014.

Tim Rains

Diretor

Computação confiável