Executável à solta, mas não por muito tempo!

por swiat

No fim de semana recebemos um relatório de nossos parceiros sobre uma vulnerabilidade possível de Internet Explorer sem patch sendo explorados na natureza. O código de exploração utiliza um erro de corrupção de memória desencadeado a partir de uma página da Web, mas profundamente utiliza um arquivo Flash SWF para alcançar a execução de exploração e código confiável.

O arquivo Flash é feito de um sofisticado código do ActionScript que aloca determinados objetos em memória de modo que eles podem ser corrompidos depois pelo bug do Internet Explorer para dar acesso seguro à regiões de memória para o ActionScript do Flash do código que vai continuar a exploração.

Em resumo, nossa análise neste exemplo de exploração revelou o seguinte:

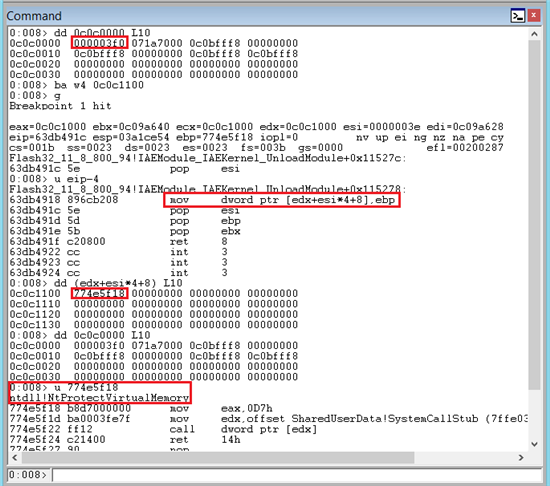

- o ASLR é ignorado pelo atacante através de uma vulnerabilidade IE de uso após-livre que corrompe o tamanho de um objeto de <>do Vector Flash e gera a possibilidade de Flash ActionScript acessar memória insegura e divulgar endereços de módulo, incluindo NTDLL base;

- o DEP é contornado (bypassed) com um gadget ROP que chama ntdll!NtProtectVirtualMemory para alterar a proteção de páginas de memória não-executável para executável;

A boa notícia é que a vulnerabilidade de corrupção de memória usada neste ataque-CVE 2013-3163 - foi já abordada no boletim Microsoft Security Bulletin MS13-055. Se você ainda não tiver atualizado, por favor fazê-lo no mais adiantado possível. EMET 4.0 foi capaz de parar essa variante de exploit antes do patch com as seguintes reduções:

- HeapSpray (também eficaz para 3.0 EMET)

- atenuações de múltiplos ROP o: StackPivot, CallerCheck, MemProt quando é habilitado para "DeepHooks"

Conselhos para a deteção e indicadores

O padrão comum para este ataque alvo limitado é um drive-by Web page "vid.aspx" ou "aspx" usado como ponto de partida para acionar o bug e executar a carga do Flash secundária; abaixo fornecemos alguns padrões de URL que podem ser útil para análise de tráfego de rede e o log:

|

h**p://profiles.johnhoward.org/archives/vid.aspx?id=[ALPHANUMERIC CHARS] |

|

|

h**p://johnhoward.org/archives/vid.aspx?id=[ALPHANUMERIC CHARS] |

|

|

h**p://visit.ccgeo.org/act/list.aspx?id=[ALPHANUMERIC CHARS] |

|

A partir de 7 de julho, algumas das amostras de Flash específicas ainda foram detectadas pela maioria da Comunidade de acordo com VirusTotal; AV hashes e nomes de arquivo destas amostras são também listados abaixo para facilitar a detecção de fornecedores AV:

MD5 |

SHA1 |

FILENAME |

d055742371ca82c996dce3672818c28f |

2a698512d9b75565be747ba6914fe795bfa98e27 |

ad.swf |

e2fe34c58765b4f6e41e4b096203d04a |

81fe2ae7a685014cafc12c3abbcc5ffc9ab27b7e |

movie.swf |

O shellcode utilizado pelas tentativas de amostra recebida para baixar um arquivo gráfico (pageerror.gif) que contém anexado um executável malicioso criptografado e compactado, possivelmente iniciado da pasta % TEMP % usando o nome de "javae.exe".

Mantenha-se seguro!

Cristian Craioveanu, Elia Florio

MSRC engenharia