MS13-051: Cai fora do meu MS Office!

Escrito por - Neil Sikka, Microsoft SRC Engineering

@neilsikka

MS13-051 resolve uma vulnerabilidade de segurança no Microsoft Office 2003 e Office para Mac. Versões mais recentes do Microsoft Office para Windows não são afetadas por esta vulnerabilidade, mas a versão mais recente do Office para Mac (2011) é afetada. Já vimos esta vulnerabilidade explorada em ataques direcionados “0day” no campo. Neste blog abordaremos os seguintes aspectos:

- Detalhes técnicos

- Padrão de ataque

- Conselhos para a deteção

Detalhes técnicos

Na análise de código do arquivo

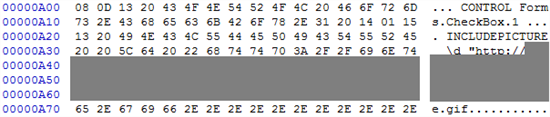

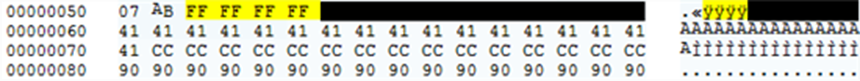

de Office PNG, existe uma vulnerabilidade onde o campo de comprimento de um bloco não está corretamente marcado. A especificação PNG https://www.w3.org/TR/PNG/#5Chunk-layout) diz que "embora codificadores e decodificadores devem tratar o comprimento como não assinado, seu valor não pode exceder 2 ^ 31-1 bytes." No entanto, nos arquivos PNG maliciosos, encontramos o campo de comprimento de um bloco igual a 0xFFFFFFFF. A análise código PNG trata corretamente este campo como não assinado (conforme na especificação PNG), mas não estava detectando quando o valor fosse de 0xFFFFFFFF, se interpretada como um valor não assinado, superior em 2 ^ 31-1. Abaixo está como se parece o tamanho de bloco malicioso (destacado em amarelo):

A análise do Shellcode indica que o exploit para esta vulnerabilidade foi uma pilha clássica baseada overflow de buffer, que escreveu muito após o final de um buffer na pilha, substituindo assim o controle dados na pilha do programa, levando-o para a execução do programa de elevação de alta. Versões antigas do Office/Windows não têm mitigação para estes tipos de exploits, mas versões mais recentes do Office/Windows tem. Este é um exemplo de como executar o software atual pode aumentar a segurança de uma organização. Verificamos também que 3.0 EMET (e acima) é capaz de parar os exploits observados até agora, proporcionando uma redução adicional contra este ataque específico.

Padrão de ataque

Os ataques que observamos foram extremamente visados na campo e foram concebidos para evitar serem investigados por pesquisadores de segurança. As amostras maliciosas observadas são documentos do Office (Office 2003 formato binário) que não incluem o arquivo PNG malicioso incorporados diretamente no documento. Em vez disso, os documentos lhe referencia a um arquivo PNG malicioso carregados da Internet e hospedado em um servidor remoto.

Os invasores também equiparam seus servidores com scripts que evitam sair várias vezes, do exploit PNG em um esforço para manter este “0day” mais escondido. Acreditamos que os ataques limitados observados foram geograficamente localizados principalmente na Indonésia e Malásia.

Conselhos para a deteção

O padrão comum para todos

estes documentos é o nome do arquivo "space.gif", usado por cada arquivo malicioso para buscar o arquivo PNG remoto contendo o exploit. A fim de ajudar na segurança, fornecedores e empresas procuram indicadores potenciais e para proporcionar uma protecção eficaz, estamos oferecendo alguns dos URL usados para carregar o exploit remoto do PNG e hashes do malicioso codigo no format de Office Binario observados nestes ataques direcionados e limitados.

hXXp://intent.nofrillspace.com/users/web11_focus/4307/space.gif

hXXp://intent.nofrillspace.com/users/web11_focus/3807/space.gif

hXXp://mister.nofrillspace.com/users/web8_dice/3791/space.gif

hXXp://mister.nofrillspace.com/users/web8_dice/4226/space.gif

hXXp://www.bridginglinks.com/somebody/4698/space.gif

hXXp://www.police28122011.0fees.net/pages/013/space.gif

hXXp://zhongguoren.hostoi.com/news/space.gif

MD5 |

SHA1 |

fde37e60cc4be73dada0fb1ad3d5f273 |

1bdc1a0bc995c1beb363b11b71c14324be8577c9 |

2f1ab543b38a7ad61d5dbd72eb0524c4 |

2a33542038a85db4911d7b846573f6b251e16b2d |

7eb17991ed13960d57ed75c01f6f7fd5 |

d6a795e839f51c1a5aeabf5c10664936ebbef8ea |

70511e6e75aa38a4d92cd134caba16ef |

f362feedc046899a78c4480c32dda4ea82a3e8c0 |

28e81ca00146165385c8916bf0a61046 |

f751cdfaef99c6184f45a563f3d81ff1ada25565 |

35a6bbc6dda6a1b3a1679f166be11154 |

f7f1c39b42453f0b27b601f32c0af3cce99f79db |

|

|

Grato a Andrew Lyons e Neel Mehta da Google Inc para o relatório e Elia Florio e Cristian Craioveanu que ajudaram com este caso.