Bulletins de sécurité du 10 juin

7 bulletins ce mois-ci dont 3 critiques, 3 importants et 1 modéré.

| Bulletin | Description | Criticité |

|---|---|---|

| MS08-030 | Une vulnérabilité dans la pile Bluetooth pourrait permettre l'exécution de code à distance (951376) | Critique |

| MS08-031 | Mise à jour de sécurité cumulative pour Internet Explorer (950759) | Critique |

| MS08-032 | Mise à jour de sécurité cumulative pour les kill bits ActiveX (950760) | Modéré |

| MS08-033 | Des vulnérabilités dans DirectX pourraient permettre l'exécution de code à distance (951698) | Critique |

| MS08-034 | Une vulnérabilité dans WINS pourrait permettre une élévation des privilèges (948745) | Important |

| MS08-035 | Une vulnérabilité dans Active Directory pourrait permettre un déni de service (953235) | Important |

| MS08-036 | Des vulnérabilités dans le protocole de multidiffusion PGM (Pragmatic General Multicast) pourraient permettre un déni de service (950762) | Important |

MS08-030 (Bluetooth) est critique (exécution de code à distance dans un contexte administrateur) pour les versions supportées de Windows XP et Windows Vista : cela concerne bien sûr les postes équipés de Bluetooth, c'est à dire principalement les portables, mais les postes fixes équipés de claviers et souris sans fils peuvent également disposer de Bluetooth et donc être concernés. D'une manière générale dans un environnement d'entreprise il est toujours intéressant de distinguer les portables des postes fixes, que ce soit par des OU séparées dans l'Active Directory et/ou des groupes WSUS. Nous avons là un bel exemple, puisque cette distinction vous permettra de déployer en urgence ce correctif sur les portables.

MS08-031 (cumulatif Internet Explorer) concerne deux vulnérabilités dans Internet Explorer : "corruption de mémoire dans les objets HTML" et "divulgation d'informations inter-domaines dans les en-têtes de requête". Comme d'habitude, les postes clients sont à patcher d'urgence, d'autant que des méthodes d'exploitation seraient déjà publics.

MS08-032 (kill bits) met en place le kill bit pour bloquer deux contrôles ActiveX concernant Speech API (sapi.dll) et, à la demande de BackWeb, une ancienne version d'un de leurs composants. Si ces composants ne vous sont pas utiles, l'application de ce patch ne vous coûtera rien.

MS08-033 (DirectX, quartz.dll) concerne des vulnérabilités dans le traitement des flux MJPEG et du format SAMI (Synchronized Accessible Media Interchange).

MS08-034 et MS08-035 concernent des services d'infrastructure d'entreprise, respectivement WINS et Active Directory (ou ADAM.) De ce fait, les serveurs impactés sont en principe par nature redondés par l'architecture (plusieurs WINS, plusieurs DC), et n'hébergent en général pas de services métier supplémentaires. Le test et l'application des mises à jour ne devraient donc pas poser de problème particulier.

MS08-036 (PGM) : le protocole PGM n'est installé que si MSMQ est installé. Seuls les systèmes avec MSMQ sont donc à patcher contre ce déni de service potentiel.

Un point intéressant ce mois-ci concerne les bulletins MS08-031, MS08-033 et MS08-036 : Windows Server 2008 est concerné par ces vulnérabilités, sauf si l'installation est de type Server Core. C'est une bonne illustration de l'intérêt de ce mode, qui réduit fortement la surface d'exposition du système.

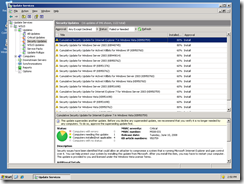

Si vous utilisez WSUS, il devrait aujourd'hui ressembler à ceci :

Si ce n'est pas le cas, déclenchez une synchronisation manuelle.

Patchez-vous bien !