Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 6): Construir soluciones para el acceso remoto a entornos de Windows

Artículo original publicado el jueves 27 de octubre de 2011Original article published on Thu, Oct 27 2011

Bienvenidos a la sexta y última parte de la serie sobre la administración de los activos de Office en un mundo de computación de tabletas. En la primera parte presenté las principales maneras de consumir Office con clientes enriquecidos, clientes enriquecidos remotos, Office para Mac, Web Apps y Office en el teléfono. En la segunda parte he hablado acerca del consumo de correo electrónico en tabletas con Exchange ActiveSync, en comparación con los controles que obtiene con otras plataformas para la directiva de grupo y las opciones descritas para configurar Office. En la tercera parte he escrito acerca de las aplicaciones web de Office como parte del servicio de SharePoint 2010 o de Office 365. En la cuarta parte presenté unos métodos para diferencias el acceso a los recursos en función de la confianza del dispositivo. Y en la quinta parte hablé sobre ajustes a la consola de Windows y a la cinta de Office para hacer que sea más fácil el uso táctil en un dispositivo de pantalla pequeña. Todo eso lleva entonces a cómo transmitir esas aplicaciones de Office remotas o entornos de Windows completos a un dispositivo conectado.

Arquitectura para el acceso remoto

Existen muchos medios para acceder remotamente a un ordenador. Nativos de Windows tenemos los servicios de escritorio remoto, de modo que puede conectarse a un cliente o servidor desde un ordenador remoto con Windows y en relación a eso existen herramientas como la Asistencia remota de Windows que puede utilizarse de manera independiente o las conexiones subyacentes del Protocolo de escritorio remoto (RDP) pueden enlazarse con programas como Remote Desktop Connection incluido con Office para Mac 2011 y Microsoft Lync o un derivado mediante programas de terceros como GoToMyPC de Citrix, LogMeIn o pcAnywhere de Symantec.

RemoteApp fue introducida en Windows Server 2008 y utiliza conexiones y protocolos similares como al ver un escritorio remoto entero, solo que el cliente puede recortar las secciones que no utiliza del escritorio y mostrar solamente la ventana de la aplicación en el cliente de consumo. Las ventanas de RemoteApp se comportan de manera similar a las ventanas de las aplicaciones del escritorio local, pero la aplicación se ejecuta de manera remota. Windows XP Mode funciona de un modo similar cuando solamente las ventanas de la aplicación son visibles desde la máquina virtual subyacente de Windows XP.

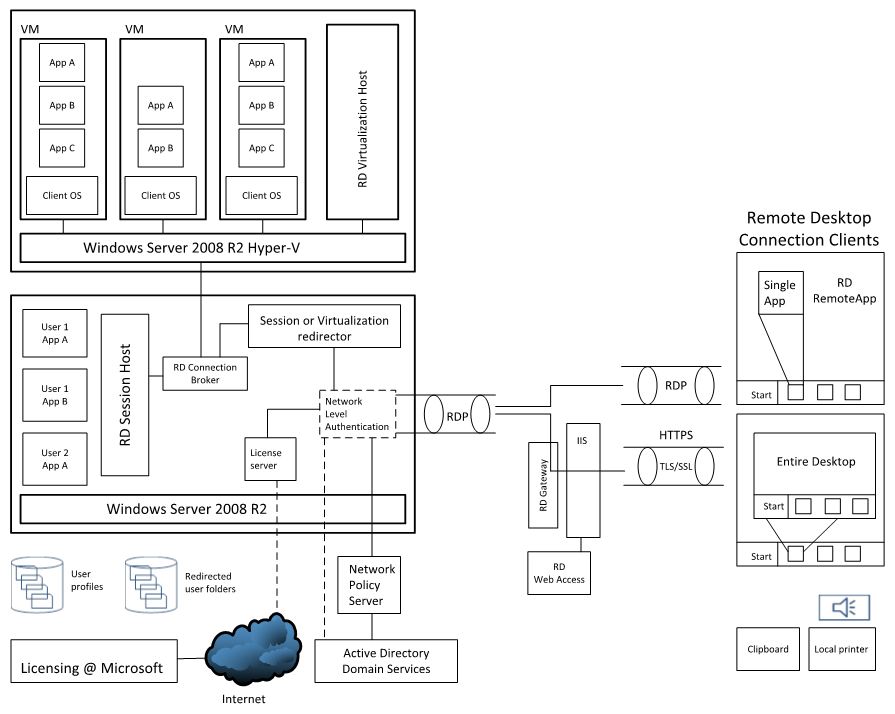

Todo esto se vuelve importante con distintos dispositivos, porque no querríamos exponer todo el escritorio de Windows y optar por mostrar solamente las aplicaciones mismas. Unos de los mejores gráficos que he encontrado para visualizar todo esto viene de las guías Infrastructure Planning and Design (Diseño y planificación de infraestructura) para RDS.

En el sector derecho puede ver la vista y las opciones desde los dispositivos de consumo y en el sector izquierdo se ven las opciones de alojamiento. El host de sesión RD puede tener aplicaciones instaladas localmente y cada usuario que se conecte obtiene un perfil de usuario y puede ver la aplicación. Para Office, esto quiere decir que las versiones de licencia por volumen (VL) de Office se usan para instalar con ese servidor. (Nota: las versiones no VL de Office no se instalarán en un servidor con el rol RDS aplicado y si instala Office antes del rol RDS, los programas de Office no se iniciarán una vez que el rol RDS esté activo). En el caso Hyper-V mostrado en la esquina superior izquierda, las máquinas virtuales actúan como ordenadores físicos y se aplican los parámetros y las reglas normales de instalación de cliente. También puede ver que las credenciales de dominio se pueden utilizar para facilitar los inicios de sesión y conectar los perfiles de los usuarios dependiendo de la arquitectura que seleccione.

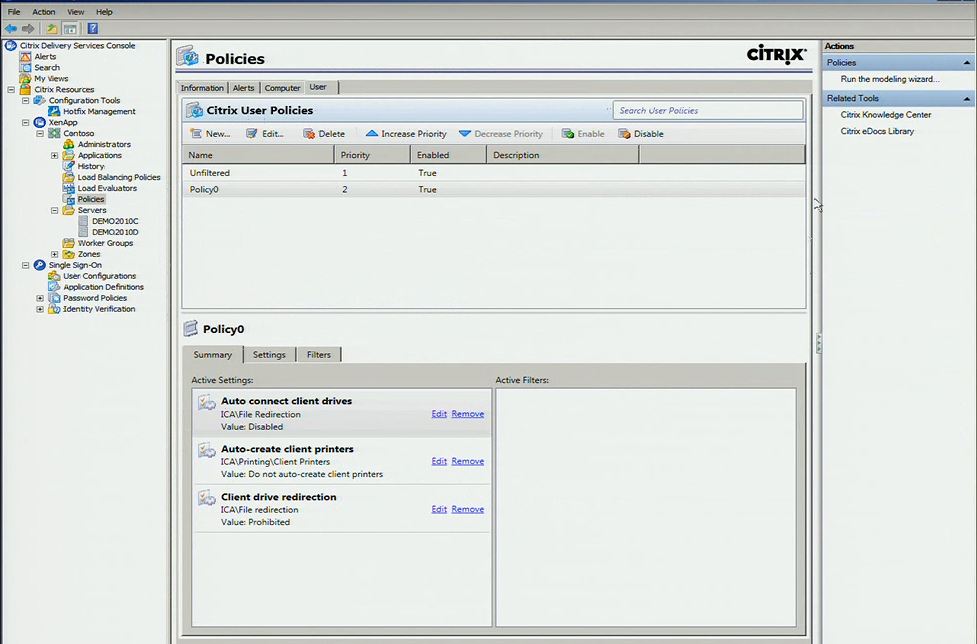

Citrix XenApp

Microsoft y Citrix se han asociado muchas veces con respecto a las tecnologías de escritorio remoto. Existen otras opciones disponibles, pero debido a la historia, la asociación y la prevalencia de Citrix, elegí construir mi entorno utilizando su solución XenApp que sigue el mismo camino del escenario de RemoteApp que describí anteriormente. Una de las tantas ventajas que aporta Citrix es la cobertura de dispositivo con la que cuentan para Citrix Receivers (Receptores Citrix), las aplicaciones utilizadas por las tabletas iPads, Macs, Blackberry y Android entre otras para presentar entornos remotos de Windows. XenApp también está bien integrada con Windows para hacer que la configuración sea un proceso sencillo y los controles de administración de política de XenApp aumentan lo que se puede hacer a través de Política de grupo en Windows. Por ejemplo, podemos restringir los derechos de impresión a las impresoras en el dominio corporativo.

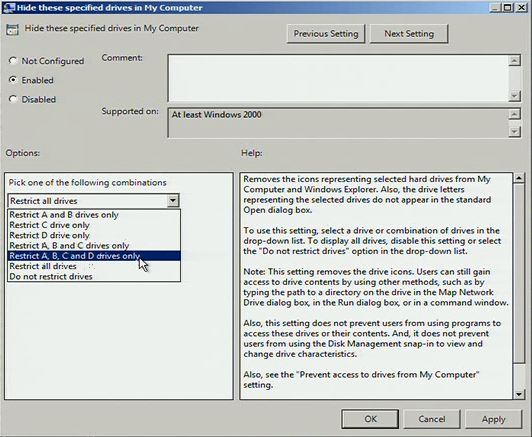

Algo más que generalmente querremos hacer mientras configuramos ubicaciones para guardar por defecto en una ubicación de SharePoint administrada o bien dentro del perfil del usuario es ocultar o bloquear las ubicaciones fuera del perfil del usuario. Después de muchos años en la administración de productos de la User State Migration Tool (herramienta de migración del estado del usuario ), sé que existe un gran subconjunto de usuarios a quienes les gusta almacenar cosas en carpetas personalizadas en la raíz de C:\ en lugar de una ubicación de usuario por la que podamos desplazarnos de un dispositivo a otro, por lo tanto también configuraré las reglas de Política de grupo para prevenir ese tipo de comportamiento.

Lo mejor de utilizar la solución de XenApp y de acceder a un entorno remoto de Windows es que no necesito dejar de lado las funciones de Office: es posible usar el cliente completo además de algunos complementos personalizados.

Ventajas de seguridad y administración

Existen bastantes ventajas en los escritorios y las aplicaciones de alojamiento remoto y en relegar el dispositivo de consumo como un controlador remoto o visor.

- Los datos pueden permanecer remotos y dentro del centro de datos

- IT puede alcanzar el entorno remoto (podría ser "local" para ellos) para la administración de configuración, seguridad y actualización de software

- IT puede aplicar una autenticación de varios factores

- Las conexiones a datos y las transferencias de datos son más verificables en caso de filatrado de datos

- La provisión y el desaprovisionamiento de los usuarios puede ser veloz

- Los escritorios o las aplicaciones pueden estar más cerca de los datos que están aprovechando para limitar los impactos de latencia

Esas son solamente algunas de las ventajas y se suman a las razones de por qué muchas organizaciones buscan o implementan soluciones de virtualización y escritorio remoto.

Ventajas y desventajas de usuario

Junto con la oferta de una amplitud total de funciones de Office, uno de los grandes beneficios de usuario del uso de soluciones de escritorio remoto es que las sesiones a las que se conectan los usuarios pueden permanecer activas. Esto quiere decir que puedo dejar mi ordenador de escritorio en el trabajo con mis archivos abiertos y todo lo demás en lo que esté trabajando y luego, cuando utilizo mi tableta, puedo retomar mi trabajo desde los mismos documentos donde había dejado y acceder al mismo entorno desde el ordenador de mi casa o desde mi teléfono. Como estamos simplemente viendo de manera remota un entorno en ejecución, puede permanecer en ejecución y durante la mayor parte del tiempo permanece siempre encendido. Por supuesto que esporádicamente el entorno remoto necesita servicio, pero a menudo las sesiones permanecen activas durante unas semanas por vez.

Junto con estas ventajas y unas pocas desventajas, todavía necesito una buena conexión para ver la sesión remota sin ninguna interrupción y no tengo realmente acceso fuera de línea si se caen las conexiones, si estoy viajando o si se da la casualidad de que me encuentro en una cueva o submarino en una torre de perforación para petróleo, ya que nos gusta crear analogías. También existen varios puntos de error. Las Infrastructure Planning and Design Guides (guías de diseño y planificación de infraestructura) que mencioné anteriormente le ayudarán a planificar en caso de eventualidades, pero de todos modos cualquier vínculo en la cadena de la máquina virtual o host de sesión del servidor de conexión del servidor de licencia del servidor web de alojamiento de autenticación puede ocasionar la interrupción del servicio.

Conclusiones para la serie

En los últimos seis blogs he cubierto muchos temas y he comenzado con el denominador común más bajo para el soporte de dispositivo, Exchange ActiveSync, y avancé a través de distintas opciones dentro del firewall utilizando aplicaciones web de Office y cómo diferenciar las experiencias en función de la confianza del dispositivo y lo que les podemos consultar utilizando herramientas como IIS y UAG, y finalmente he hablado sobre cómo prepararse para el acceso remoto con ajustes de interfaz de usuario y por último las herramientas y la tecnología utilizadas para su construcción.

Si bien no pude profundizar demasiado en cómo se construye y configura cada componente, espero haber expuesto al menos algunas opciones adicionales si está considerando la integración de nuevos dispositivos a su lista de estándares de hardware o si está interesado en encontrar formas de mejorar la seguridad y el acceso a los archivos de Office para los dispositivos existentes y los próximos que vendrán.

Mi opinión sobre estos dispositivos es que no han tenido el tiempo necesario para madurar y pasar a ser plataformas administrables y poco a poco están descubriendo lo que nosotros ya hemos descubierto con el modelo de computación distribuido durante unas pocas décadas. El ecosistema continúa creciendo y siguiendo las plataformas consiguiendo aceptación en el mercado, pero mientras tanto hay que determinar la mejor solución con el nivel de riesgo apropiado para su situación. En uno de los extremos está la opción de dejar que los dispositivos existan dentro del firewall y quizás descubrir formas de brindar un acceso medido a los recursos y en el otro exrtemo está la opción de relegarlos como visores en ordenadores administrados. Depende realmente de usted.

Gracias por leerme,

Jeremy Chapman

Director de Productos

Equipo de profesionales de IT de Office

ACTUALIZACIÓN: Ahora que todos los blogs están completos en la serie, aquí están los vínculos a los seis blogs completos:

- Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 1): Introducción y métodos para entregar y consumir Office

- Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 2): Consideraciones sobre Exchange ActiveSync Considerations y personalización de las instalaciones del cliente de Office

- Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 3): Web Apps de Office en dispositivos que no utilizan Windows

- Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 4): Administración de acceso basado en dispositivos

- Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 5): Configuraciones de interfaz de usuario para prepararse para los entornos de escritorio remoto

- Windows, iPad y Android. Administración y uso de los activos de Office en un mundo de tabletas (Parte 6): Construir soluciones para el acceso remoto a entornos de Windows

Esta publicación de blog está localizada. Encuentre el artículo original en Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 6) – Building Solutions for Remote Access to Windows Environments