Windows, iPad e Android: gestione e utilizzo delle risorse di Office in un mondo tablet PC (Parte 4) – Gestione degli accessi basata su dispositivo

Articolo originale pubblicato giovedì 20 ottobre 2011

Benvenuti nella quarta parte della serie sulla gestione delle risorse di Office in un ambiente di elaborazione tablet PC. Nella prima parte ho presentato fondamentalmente i modi principali per utilizzare Office con rich client, rich client remoti, Office per Mac, Web Apps e Office sul telefono. Nella seconda parte ho parlato dell'utilizzo della posta elettronica sui tablet PC utilizzando Exchange ActiveSync, ho confrontato i controlli offerti da altre piattaforme con Criteri di gruppo e ho descritto le opzioni per la configurazione di Office. Nella terza parte ho parlato delle Office Web Applications nell'ambito del servizio SharePoint 2010 o Office 365. Questo mi porta all'argomento forse più spinoso dell'intera serie: come differenziare l'accesso alle risorse in base ai dispositivi.

Attendibilità basata su dispositivo e modelli di accesso differenziati

In tema di sicurezza dei dati di Office, distinguo tre tipi di controlli fondamentali:

- Sicurezza delle informazioni presenti sul disco rigido locale del dispositivo

- Sicurezza delle informazioni a cui si accede in remoto dal dispositivo

- Sicurezza della trasmissione dei dati da origini remote ai dispositivi

La protezione degli archivi locali dei dispositivi implica l'utilizzo di metodi di crittografia e il divieto di accesso di un utente all'archivio locale fino a quando non fornisca fattori di identificazione sufficienti a consentire di verificarne l'identità.

Crittografia di unità

Windows utilizza crittografia unità BitLocker™ e sono disponibili numerose soluzioni di terze parti per crittografare interi volumi di dischi rigidi. La crittografia di dischi rigidi è utilizzata anche in iPad per proteggere i dati locali ed è stata aggiunta anche in Android Honeycomb e nei sistemi operativi tablet più recenti. BitLocker non prevede la memorizzazione dei dati utente in partizioni non crittografate del disco rigido, mentre altre soluzioni non sono altrettanto collaudate e possono memorizzare dati di autenticazione fondamentali in aree non crittografate e accessibili del disco rigido. Le piattaforme 1.6, 2.1 e 2.2 delle versioni comuni di Android non includono la crittografia di disco rigido nativa e sarebbero vulnerabili in caso di compromissione dei dispositivi. Per chiarire, con Windows non è necessario assicurarsi che venga utilizzata la crittografia e imporne l'applicazione come criterio IT. Se questo non avviene, esistono diversi modi per accedere alle informazioni sul disco rigido (rimozione o avvio in altri ambienti di sistema operativo), cambiare le password degli account locali (utilizzando la reimpostazione password di ERD Commander) e così via. Quando invece si richiede e si impone la crittografia di unità, è estremamente difficile accedere alle informazioni nell'archivio locale senza disporre di fattori di autenticazione specifici del computer (Trusted Platform Module, PIN, smart card, chiave hardware USB o password).

Protezione di rete

Se si decide di consentire ai dispositivi non gestiti di eseguire la connessione all'interno del firewall, sono disponibili alcune opzioni oltre al consueto certificato e ai requisiti di impostazione proxy. Per motivi di sicurezza, alcune organizzazioni creano un'infrastruttura di rete parallela per l'accesso dei dispositivi non gestiti e per limitare l'accesso alle informazioni alle risorse controllabili mediante Exchange ActiveSync e l'infrastruttura correlata. Sebbene possa trattarsi di una soluzione sufficiente per molti ambienti, i reparti IT spesso devono far fronte a crescenti pressioni volte a consentire a questi dispositivi di connettersi all'interno dei firewall aziendali. In una situazione di questo tipo, è possibile attuare alcune strategie per differenziare l'accesso dei dispositivi in base al dispositivo o al browser che esegue la connessione ai dati di SharePoint.

Sono stati impiegati diversi metodi per determinare lo stato di integrità di un oggetto computer che accede alle risorse di rete. Da diversi anni, ad esempio, sono disponibili la quarantena VPN e Protezione accesso alla rete. Nella soluzione Protezione accesso alla rete, un dispositivo viene interrogato quando tenta di accedere a una rete e, se non è in linea con gli standard (stato patch, antivirus aggiornato e così via), gli vengono concessi diritti di accesso alla rete ridotti a zero. Il funzionamento di Protezione accesso alla rete con IPsec, VPN, 802.11x e DHCP è descritto in TechNet e questa figura illustra il flusso di processo di rilevamento e correzione e un dispositivo non conforme a IPsec.

Protezione accesso alla rete, tuttavia, richiede un computer che supporti appunto Protezione accesso alla rete, come Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows Vista e Windows XP con SP3. Quindi, se dovessimo applicare l'integrità utilizzando Protezione accesso alla rete, dovremmo distribuire dispositivi corredati di un sistema operativo Windows.

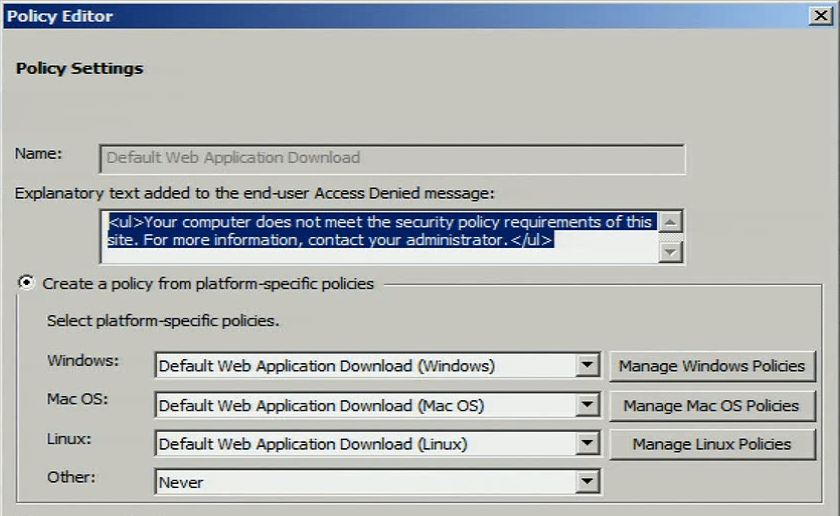

Supponendo di non poter utilizzare Protezione accesso alla rete perché il dispositivo utilizzato per la connessione è un dispositivo Mac, iPad o Android, cosa si può fare? Microsoft Forefront Unified Access Gateway (UAG) mette a disposizione alcune soluzioni per imporre gli standard sui dispositivi non Windows (Mac e Linux), ad esempio richiedere la presenza di un antivirus su tali dispositivi. Nell'immagine seguente è mostrato l'editor dei criteri in Forefront UAG e le piattaforme non Windows che supporta.

Il testo riportato sopra viene mostrato agli utenti quando un dispositivo non soddisfa i requisiti di integrità imposti da UAG. Informazioni sui requisiti client di UAG sono disponibili in TechNet. Per questo blog è importante notare che l'aggiornamento 1 di Forefront UAG SP1 aggiunge il supporto per i browser nelle piattaforme iOS 4 e Android 2.3 e 3.0.

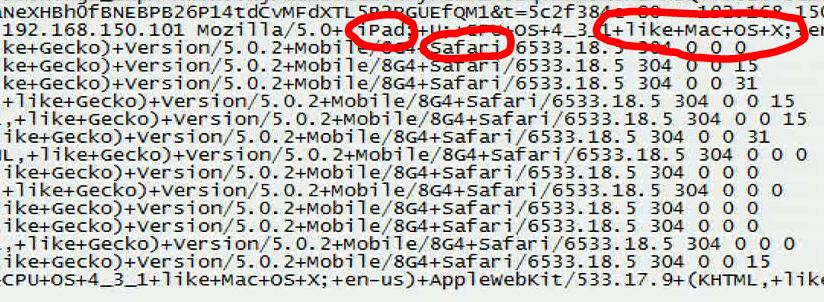

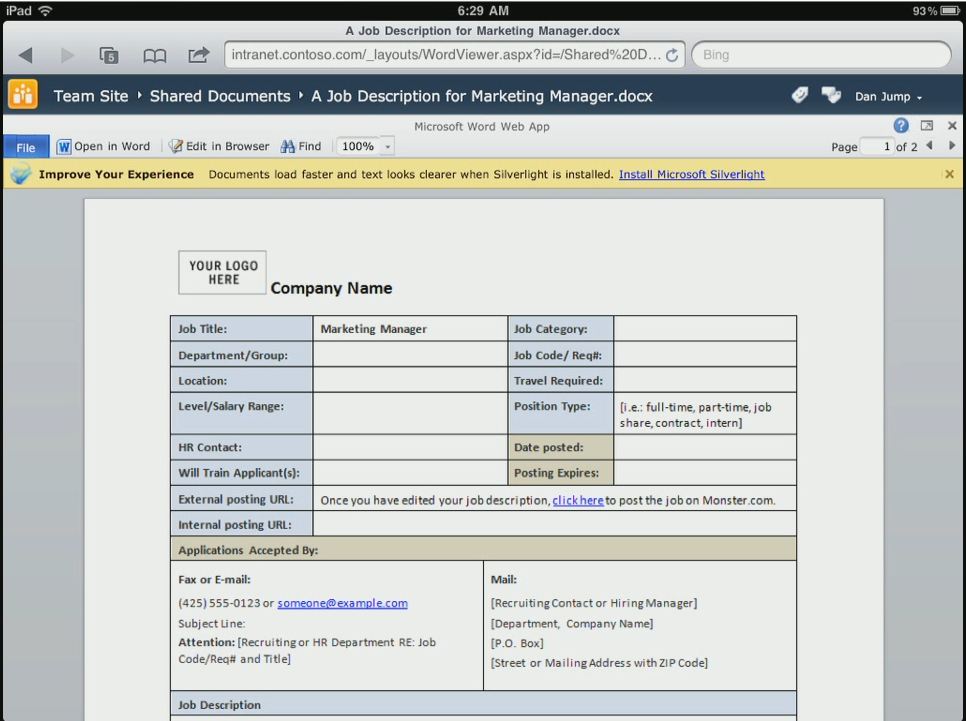

Un altro modo per proteggere i file dal download nei dispositivi consiste nell'utilizzo di Internet Information Services (IIS) per interrogare i dispositivi utilizzando le informazioni passate a un server IIS e, sulla base di tali informazioni, consentire o negare il download dei file. Con IIS è possibile definire regole per il reindirizzamento dei dispositivi che tentano di scaricare file. In questo caso, è possibile analizzare un registro IIS e determinare gli identificatori per il dispositivo.

Nel registro soprastante sono riportati il tipo di dispositivo "iPad" e il browser utilizzati per la connessione al documento. Passando a IIS è possibile configurare una regola per cui le chiamate dai dispositivi con questi attributi vengono reindirizzate a una pagina che indica che l'operazione non è autorizzata dall'amministratore di rete.

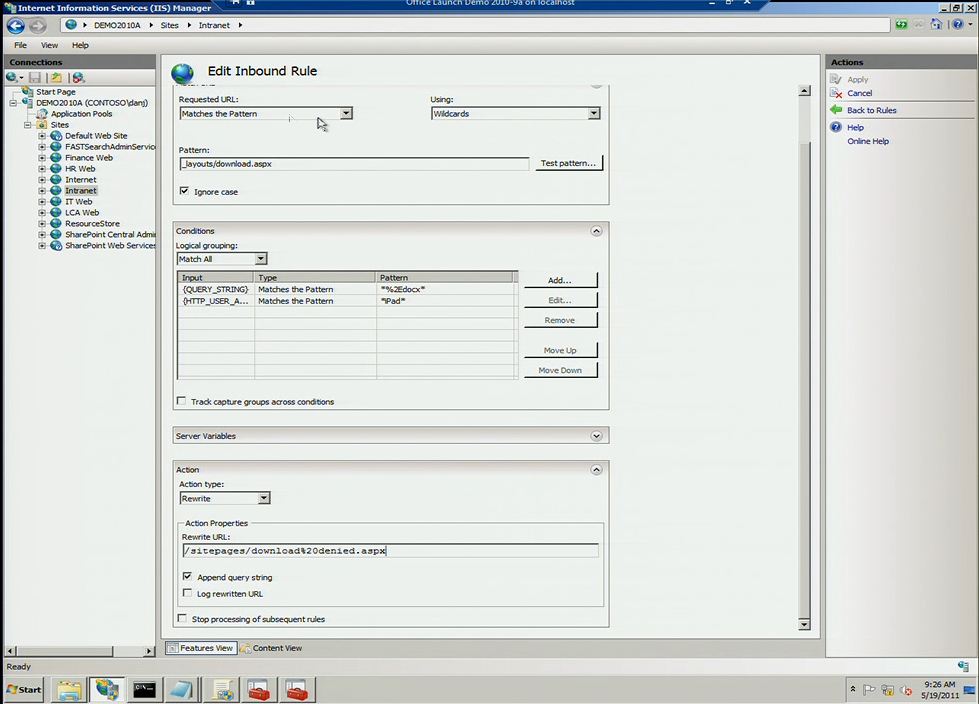

Come risulta dalla finestra di Gestione IIS riportata sopra, ho creato una regola valida per tutte le estensioni di file DOCX. Quando il dispositivo soddisfa i criteri impostati e contiene iPad nel descrittore, l'utente verrà reindirizzato al sito Intranet download%20denied.aspx. Non è necessario ripetere questa operazione per i singoli file, ma è sufficiente specificare una regola valida per tutti i file con estensione DOCX (o altre estensioni). L'aspetto interessante è dato da fatto che è possibile consentire al dispositivo di visualizzare il documento utilizzando Office Web Apps poiché ne viene eseguito il rendering sul server di SharePoint e al dispositivo viene inviato solo un file PNG.

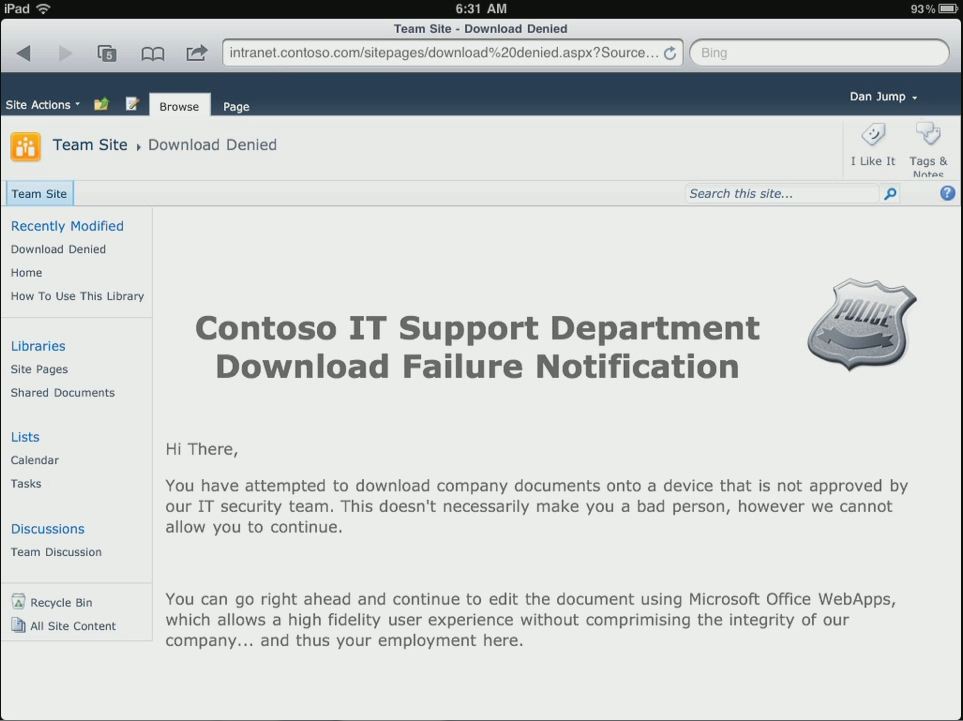

Quando l'utente tenta di scaricare una copia su un dispositivo non gestito, verrà visualizzata una schermata analoga alla seguente:

In questo modo si evita che un utente scarichi il file sul disco rigido locale e utilizzi un altro servizio per caricarlo e inviarlo tramite posta elettronica a una posizione indesiderata. Nel caso di un disco rigido non crittografato o di un dispositivo con supporto di archiviazione rimovibile, questo può contribuire a evitare che il file venga memorizzato in un file system non protetto, su una scheda SD o altro supporto analogo. Pur non essendo un sistema perfetto, può contribuire a ridurre le attività impreviste degli utenti, fornendo comunque nel contempo i diritti di visualizzazione mediante Office Web Apps.

Trasmissione dati sicura

La trasmissione dei dati era inclusa tra i punti che ho elencato all'inizio di questo blog, ma gli stack di rete della maggior parte dei dispositivi iOS e Android correnti supportano i più comuni standard WEP (Wired Equivalent Privacy) e WPA (Wi-Fi Protected Access) per garantire la sicurezza delle trasmissione in entrata e in uscita dal dispositivo. La chiave in questo caso è rappresentata dall'utilizzo di questi metodi rispetto alle reti non protette.

Conclusioni della quarta parte

I dispositivi mobili sono sempre più avanzati e continuano a migliorare, anche se non sono gestibili come le piattaforme più mature corredate di strumenti di difesa in profondità, dai dati sul dispositivo alla connessione a dati remoti. Dato il clima attuale, comunque, l'IT è tollerante di fronte ad alcune concessioni atte a permettere l'accesso a dispositivi che altrimenti non soddisfarebbero i criteri di sicurezza. Spero che alcuni dei metodi descritti in questo blog vi possano essere utili per concedere un accesso limitato ma sufficiente ai dispositivi non gestiti, per la vostra tranquillità e per la soddisfazione degli utenti. Esistono naturalmente anche altri meccanismi come Information Rights Management (IRM) per consentire ai dispositivi Windows non gestiti di accedere ai file sensibili mediante il supporto di Exchange ActiveSync in Windows Phone 7.5 e Windows Mobile e Outlook Web Access, ma non sono realmente utili nel caso di iPad o Android né forniscono una base per il confronto come Protezione accesso alla rete contro i criteri di UAG e IIS, quindi non mi soffermerò su IRM in questa sede.

Volevo iniziare la discussione sull'abilitazione dell'accesso remoto utilizzando Citrix XenApp e Servizi Desktop remoto in Windows Server e sulla personalizzazione dell'interfaccia utente di Office e della shell di Windows per l'accesso da un dispositivo iPad o Android, ma lascerò questo argomento per il prossimo e probabilmente ultimo blog della serie.

Grazie per l'attenzione.

Jeremy Chapman

Senior Product Manager

Team di Office IT Pro

Questo è un post di blog localizzato. L'articolo originale è disponibile in Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management