Windows, iPad und Android – Verwalten und Verwenden Ihrer Office-Objekte in einer Tablet-Umgebung (Teil 4) – gerätebasierte Zugriffsverwaltung

Veröffentlichung des Originalartikels: 20.10.2011

Willkommen bei Teil 4 aus der Blogreihe zum Verwalten Ihrer Office-Objekte in einer Tablet-Umgebung. In Teil 1 habe ich in erster Linie die wichtigsten Methoden für die Verwendung von Office mit Rich-Clients, Remote-Rich-Clients, Office für Mac, Web Apps und Office auf dem Mobiltelefon vorgestellt. In Teil 2 habe ich die Verwendung von E-Mail auf Tablet PCs mithilfe von Exchange ActiveSync behandelt, die Kontrollmöglichkeiten anderer Plattformen mit Gruppenrichtlinien verglichen sowie Optionen zum Konfigurieren von Office beschrieben. In Teil 3 habe ich über die Office Web Apps als Bestandteil des SharePoint 2010- oder Office 365-Diensts geschrieben. Dies führt mich zu den aktuellen und eventuell komplizierteren Themen dieser Blogreihe, nämlich der Differenzierung des Ressourcenzugriffs basierend auf Geräten.

Gerätebasierte Vertrauensstellung und differenzierte Zugriffsmodelle

Wenn es an das Sichern von Office-Daten geht, kommen mir drei primäre Sicherungstypen in den Sinn:

- Sichern von Informationen, die lokal auf der Festplatte des Geräts gespeichert sind

- Sichern von Informationen, die auf dem Gerät per Remotezugriff abgerufen werden

- Sichern der Datenübertragung zwischen Remotequellen und Geräten

Der Schutz der lokalen Gerätespeicherung dreht sich tendenziell um Verschlüsselungsmethoden und das Aussperren eines Benutzers vom lokalen Speicher, bis er mit der erforderlichen Anzahl von Authentifizierungsfaktoren nachweisen kann, dass er derjenige ist, der er zu sein vorgibt.

Laufwerkverschlüsselung

In Windows wird die BitLocker™-Laufwerkverschlüsselung verwendet, und es gibt eine große Anzahl von Drittanbieterlösungen zum Verschlüsseln kompletter Festplattenvolumes. iPads verwenden auch die Laufwerkverschlüsselung für den Schutz lokaler Daten, ebenso wie Android Honeycomb- und neuere Tablet PC-Betriebssysteme. Von Bitlocker werden Benutzerdaten nicht in unverschlüsselten Festplattenpartitionen gespeichert. Andere Lösungen sind dagegen nicht so sicher und kritische Authentifizierungsdaten werden möglicherweise in unverschlüsselten und zugänglichen Bereichen der Festplatte gespeichert. Die gängigen Android-Plattformen der Version 1.6, 2.1 und 2.2 weisen keine systemeigene Laufwerkverschlüsselung auf und wären anfällig, falls ein Angriff auf die Geräte erfolgt. Um es deutlich zu machen, bei Windows müssen Sie nicht sicherstellen, dass Benutzer die Verschlüsselung verwenden und dies als IT-Richtlinie erzwingen. Andernfalls gibt es zahlreiche Möglichkeiten für den Zugriff auf Informationen auf den Festplatten (Ausbauen der Festplatten oder Starten in anderen Betriebssystemumgebungen), das Ändern der lokalen Kontokennwörter (mithilfe der Kennwortzurücksetzung von ERD Commander) usw. Wenn Sie die Laufwerkverschlüsselung benötigen und erzwingen, ist es extrem schwierig, auf Informationen im lokalen Speicher zuzugreifen, ohne über computerspezifische Authentifizierungsfaktoren (Trusted Platform Module, PIN, Smartcard, USB-Dongle oder Kennwort) zu verfügen.

Netzwerkschutz

Wenn Sie zulassen möchten, dass nicht verwaltete Geräte innerhalb Ihrer Firewall zugreifen können, gibt es neben den üblichen Zertifikat- und Proxyeinstellungsanforderungen ein paar Optionen. Manche Organisationen richten aus Sicherheitsgründen eine parallele Netzwerkinfrastruktur speziell für den nicht verwalteten Gerätezugriff ein und begrenzen den Datenzugriff auf Objekte, die über Exchange ActiveSync und verwandte Infrastruktur kontrolliert werden. Für viele Umgebungen mag diese Option völlig ausreichend sein, aber auf die IT-Abteilung wird oft Druck ausgeübt, dass diese Geräte innerhalb von Unternehmensfirewalls zugreifen dürfen. Falls Ihnen das vertraut vorkommt, gibt es ein paar Dinge, mit denen Sie den Gerätezugriff basierend auf dem Gerät oder Browser, mit dem auf die SharePoint-Daten zugegriffen wird, differenzieren.

Es gibt gängige Methoden zur Bestimmung der Integrität eines Computerobjekts, das auf Ihre Netzwerkressourcen trifft. Beispielsweise gibt es seit nunmehr einigen Jahren die VPN-Quarantäne und den Netzwerkzugriffsschutz. Bei der Netzwerkzugriffsschutz-Lösung wird im Prinzip ein Gerät beim Zugriff auf ein Netzwerk befragt, und falls es die Standards (Patchstatus, aktuelles AV usw.) nicht erfüllt, erhält es auf null reduzierte Netzwerkzugriffsrechte. Beschreibungen der Funktionsweise des Netzwerkzugriffsschutzes mit IPsec, VPN, 802.11x und DHCP finden Sie auf der TechNet-Website. In der folgenden Abbildung ist der Prozessfluss für das Erkennen und Warten nicht kompatibler Geräte mit IPsec dargestellt.

Der Netzwerkschutz erfordert einen mit dem Netzwerkschutz kompatiblen Computer wie z. B. einen Computer unter Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows Vista oder Windows XP mit SP3. Wenn wir also die Integrität mithilfe des Netzwerkzugriffsschutzes erzwingen möchten, müssen wir Geräte mit einem Windows-Betriebssystem bereitstellen.

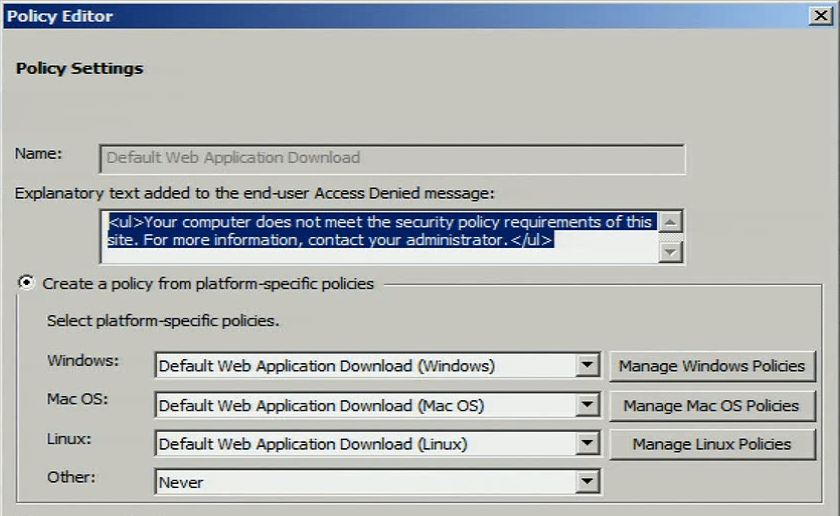

Angenommen, ich kann den Netzwerkzugriffsschutz nicht verwenden, da mein Zugriffsgerät ein Mac, iPad oder ein Android-Gerät ist. Was kann ich in diesem Fall tun? Es gibt einige Möglichkeiten mithilfe von Microsoft Forefront Unified Access Gateway (UAG) Standards auf anderen als Windows-Geräten (Mac und Linux) zu erzwingen. Beispielsweise indem ein Antivirenprogramm auf diesen Geräten verlangt wird. In der folgenden Abbildung sind der Richtlinien-Editor in Forefront UAG und die unterstützten Nicht-Windows-Plattformen dargestellt.

Die obige Meldung wird Benutzern angezeigt, wenn ein Gerät die von UAG erzwungenen Integritätsanforderungen nicht erfüllt. Informationen zu den UAG-Clientanforderungen finden Sie auf der TechNet-Website. Für diesen Blog ist die Tatsache wichtig, dass mit Forefront UAG SP1 Update 1 die Unterstützung für Browser in den Plattformen iOS 4 und Android 2.3 und 3.0 hinzugefügt wird.

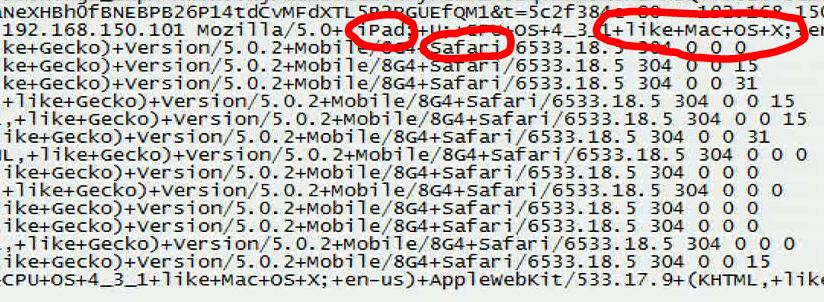

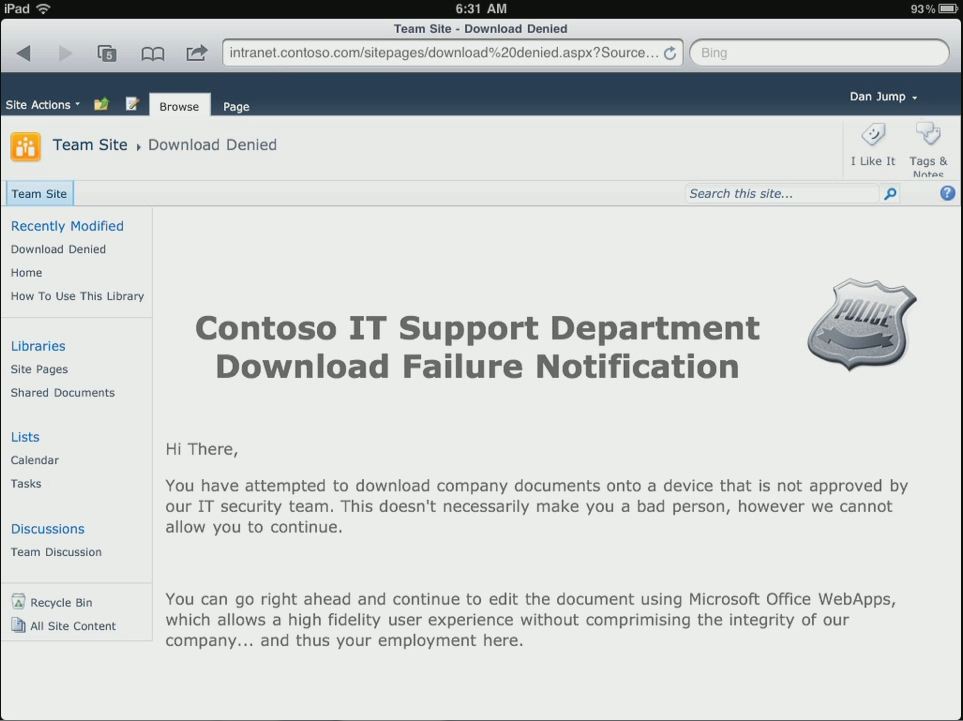

Eine weitere Möglichkeit, um das Herunterladen von Dateien auf Geräte zu verhindern, ist die Verwendung von Internetinformationsdienste (Internet Information Services, IIS). Dabei werden von Zugriffsgeräten Informationen abgefragt, die an einen IIS-Server übergeben werden, und anhand dieser Informationen wird dann das Herunterladen von Dateien zugelassen bzw. nicht zugelassen. Mithilfe von IIS kann ich Regeln definieren, mit denen Geräte umgeleitet werden, von denen Dateien herunterzuladen versucht werden. In diesem Fall kann ich ein IIS-Protokoll überprüfen und die Bezeichner für das Gerät bestimmen.

Das obige Protokoll enthält den Gerätetyp „iPad“ und den Browser, mit dem auf das Dokument zugegriffen wird. Anschließend kann ich IIS öffnen und eine Regel konfigurieren, mit der Aufrufe von Geräten mit diesen Attributen an eine Seite umgeleitet werden, auf der darauf hingewiesen wird, dass sie einen Vorgang ausführen, der nicht durch den Netzwerkadministrator zulässig ist.

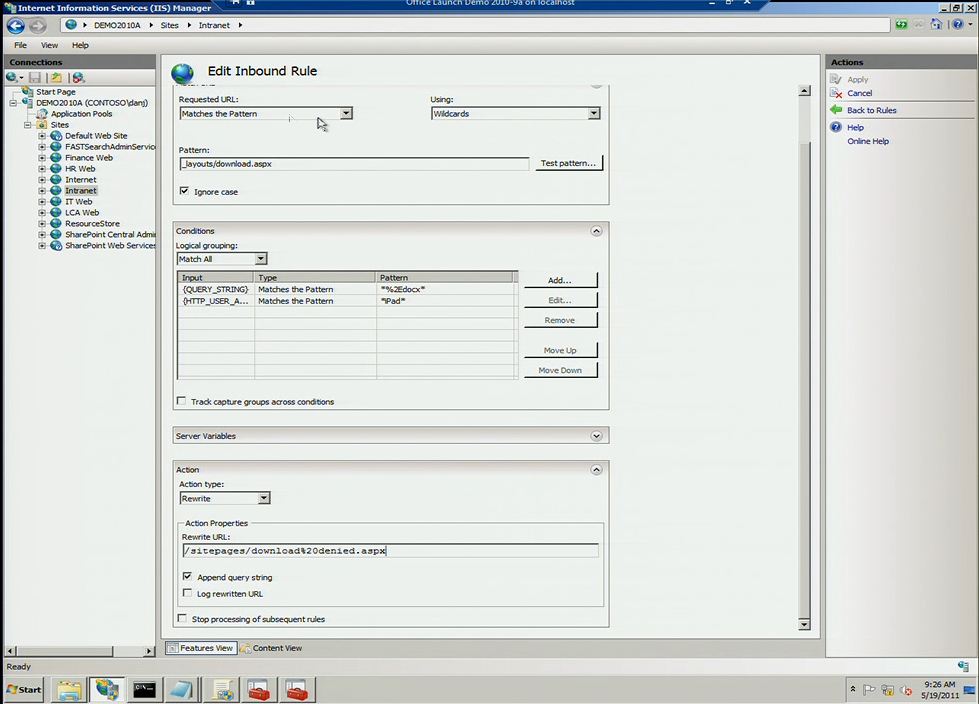

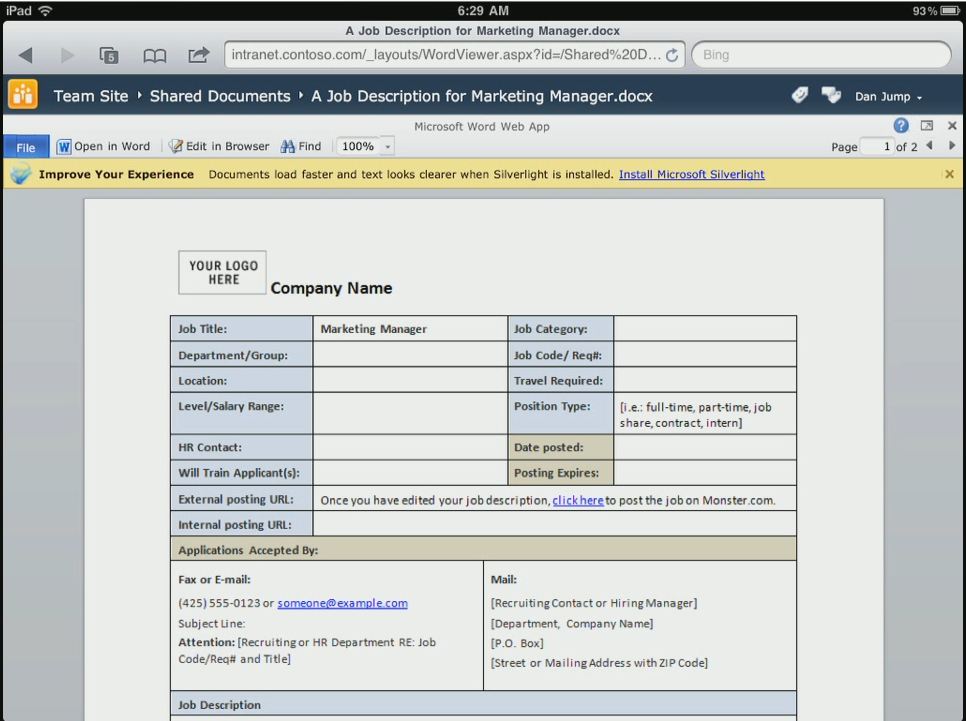

Wie Sie anhand des oben abgebildeten Internetinformationsdienste-Managers erkennen können, habe ich eine Regel erstellt, die für alle DOCX-Dateierweiterungen gültig ist. Wenn das Gerät dem Muster entspricht und „iPad“ im Deskriptor vorhanden ist, wird der Benutzer an die Intranetwebsite download%20denied.aspx umgeleitet. Dies ist nicht für jede einzelne Datei erforderlich, aber ich kann eine einzelne Regel definieren, die für alle Dateien mit der Erweiterung DOCX (oder anderen Erweiterungen) gültig ist. Praktisch dabei ist, dass wir dem Gerät erlauben können, das Dokument mithilfe von Office Web Apps anzuzeigen, da es auf dem SharePoint-Server gerendert wird, und nur eine PNG-Datei an das Gerät zurückzusenden.

Wenn der Benutzer versucht, eine Kopie auf ein nicht von uns verwaltetes Gerät herunterzuladen, wird dem Benutzer der folgende Bildschirm angezeigt:

Dadurch wird im Prinzip verhindert, dass jemand die Datei auf die lokale Festplatte herunterlädt und mit einem anderen Dienst die Datei in einen unerwünschten Speicherort hochlädt oder per E-Mail sendet. Bei einer unverschlüsselten Festplatte oder einem Gerät mit einem Wechselmedium könnte dadurch verhindert werden, dass die Datei auf einem ungeschützten Dateisystem, einer ungeschützten SD-Karte usw. gespeichert wird. Dies ist zwar nicht perfekt, aber unbeabsichtigte Aktivitäten durch Benutzer können dadurch reduziert werden, während die Rechte zum Anzeigen mithilfe von Office Web Apps weiterhin gewährt werden.

Sichere Datenübertragung

Die Datenübertragung war ein weiterer Punkt, den ich ganz am Anfang dieses Blogbeitrags aufgelistet habe, aber die Netzwerkstapel der meisten aktuellen iOS- und Android-Geräte unterstützen die gängigsten Wired Equivalent Privacy (WEP)- und Wi-Fi Protected Access (WPA)-Standards, um für die Sicherheit der Übertragungen zu und von Geräten zu sorgen. Wichtig in diesem Zusammenhang ist die Verwendung dieser Methoden anstelle unsicherer Netzwerke.

Schlussfolgerungen für Teil 4

Mobile Geräte haben eine rasante Entwicklung hinter sich und werden kontinuierlich optimiert. Sie sind jedoch nicht so leicht zu verwalten wie ausgereiftere Plattformen, die für die Verteidigung gewappnet sind. Dies gilt für die Daten auf dem Gerät und den Zugriff auf Remotedaten. Die IT-Abteilung ist jedoch verständnisvoll angesichts des aktuellen Klimas, dass bestimmte Zugeständnisse für den Zugriff auf Geräte gemacht werden, die andernfalls die Sicherheitskriterien nicht erfüllen würden. Ich hoffe, dass Sie mithilfe einiger der in diesem Blog beschriebenen Methoden Lösungen finden, um begrenzten und dennoch ausreichenden Zugriff auf nicht verwaltete Geräte zu ermöglichen, Ihre Bedenken zu zerstreuen und für die Zufriedenheit Ihrer Benutzer zu sorgen. Natürlich gibt es andere Mechanismen wie etwa die Verwaltung von Informationsrechten (Information Rights Management, IRM), um den Zugriff auf sensible Dateien auf nicht verwalteten Windows-Geräten über die Exchange ActiveSync-Unterstützung in Windows Phone 7.5 und Windows Mobile und Outlook Web Access zu ermöglichen. Dies hilft bei der Diskussion von iPad oder Android jedoch nicht wirklich weiter und bietet keine Vergleichsgrundlage wie etwa beim Vergleich von Netzwerkzugriffschutz mit UAG- und IIS-Richtlinien. Deshalb habe ich mich bei der Verwaltung von Informationsrechten nicht mit den Details befasst.

Ich wollte eine Diskussion anstoßen über die Aktivierung des Remotezugriffs mithilfe von Citrix XenApp und Remotedesktopdiensten in Windows Server, die Anpassung der Office-Benutzeroberfläche und der Windows-Shell für den Zugriff von einem iPad oder Android-Gerät aus, aber das werde ich mir für meinen nächsten und höchstwahrscheinlich abschließenden Blogbeitrag in dieser Blogreihe aufbewahren.

Vielen Dank, dass Sie diesen Beitrag gelesen haben.

Jeremy Chapman

Senior Product Manager

Office IT Pro Team

Es handelt sich hierbei um einen übersetzten Blogbeitrag. Sie finden den Originalartikel unter Windows, iPad and Android – Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management