Windows、iPad 和 Android - 在平板电脑中管理和使用 Office 资产(第 4 部分)– 基于设备的访问管理

原文发布于 2011 年 10 月 20 日(星期四)

欢迎阅读介绍在平板计算设备中管理 Office 资产的系列文章中的第四部分。在第一部分中,我主要介绍了将 Office 用于富客户端、远程富客户端的主要方式,Office for Mac,Web App 和电话上的 Office。在第二部分中,我讨论了通过 Exchange ActiveSync 在平板电脑上使用电子邮件,将通过其他平台获取的控件与组策略相比较,并介绍了配置 Office 的选项。在第三部分中,我介绍了作为 SharePoint 2010 或 Office 365 服务的一部分的 Office Web 应用程序。紧接着是现在这篇,它或许是此系列中较具争议的一个主题 – 如何根据设备区分资源访问。

基于设备的信任和差异化访问模型

谈到保护 Office 数据时,我想到三个主要类型的控件:

- 保护在设备的本地硬盘驱动器上找到的信息

- 保护从设备远程访问的信息

- 保护从远程源到设备的数据传递

本地设备存储保护倾向于以下列内容为中心:加密的方法以及如何将某人锁定在本地存储之外,直到他们可提供所需的足够多的身份验证因素来证明他们的身份。

驱动器加密

Windows 使用 BitLocker™ 驱动器加密,还有许多第三方解决方案可用于加密整个硬盘驱动器卷。iPad 还使用硬盘驱动器加密来保护本地数据,Android Honeycomb 和较新的平板操作系统还添加了硬盘驱动器加密。Bitlocker 的设计不会将用户数据存储在硬盘驱动器未加密的分区中,而其他设计未经证实(该链接可能指向英文页面),可能会将关键验证数据存储在硬盘驱动器未加密和可访问的区域中。常见的 Android 1.6、2.1 和 2.2 版本的平台不包括本机硬盘驱动器加密,如果设备损坏,则可能易受攻击。很明显,通过 Windows 您确实需要确保人们使用了加密,并且将它作为 IT 策略强制执行。否则,会有诸多方法可访问硬盘驱动器上的信息(移除它们或启动到其他操作系统环境中)、更改本地帐户密码(使用 ERD Commander 密码重置)等。确实需要并强制执行驱动器加密后,在没有可供您使用的计算机特定的身份验证因素(受信任的平台模块、PIN、智能卡、USB 硬件保护装置或密码)的情况下,访问本地存储上的信息非常困难。

网络保护

如果您确实选择允许未托管设备连接到您的防火墙内部,则除正常证书和代理设置要求外,您还有一些选项。出于安全性原因,一些组织会专门为未托管设备访问建立并行网络基础结构,并限制对可通过 Exchange ActiveSync 和相关基础结构控制的资产的信息访问。虽然对于许多环境来说,那会是个很好的选择,但 IT 承受的允许这些设备在公司防火墙之内连接的压力越来越大。如果这和您的情形相似,那么您可以采取一些措施来帮助根据连接到您的 SharePoint 数据的设备或浏览器来区分设备访问。

有一些常用的方法可确定点击您的网络资源的计算机对象的运行状况。多年前,我们就已经有了诸如 VPN 隔离和网络访问保护(该链接可能指向英文页面) (NAP) 这样的方法。在 NAP 解决方案中,尝试访问网络时,基本会询问设备,如果它不符合标准(修补程序状态、最新 AV 等),则它的网络访问权限会降为零。有关 NAP 如何处理 IPsec、VPN、802.11x 和 DHCP 的说明,请访问 TechNet(该链接可能指向英文页面) ,下面的插图显示使用 IPsec 检测和补救不符合标准的设备的流程。

关于 NAP 需要注意的一点是它需要支持 NAP 的计算机,如 Windows Server 2008、Windows Server 2008 R2、Windows 7、Windows Vista 和 Windows XP SP3。如果我们需要使用 NAP 强制执行运行状况,则将需要在其上部署带 Windows 操作系统的设备。

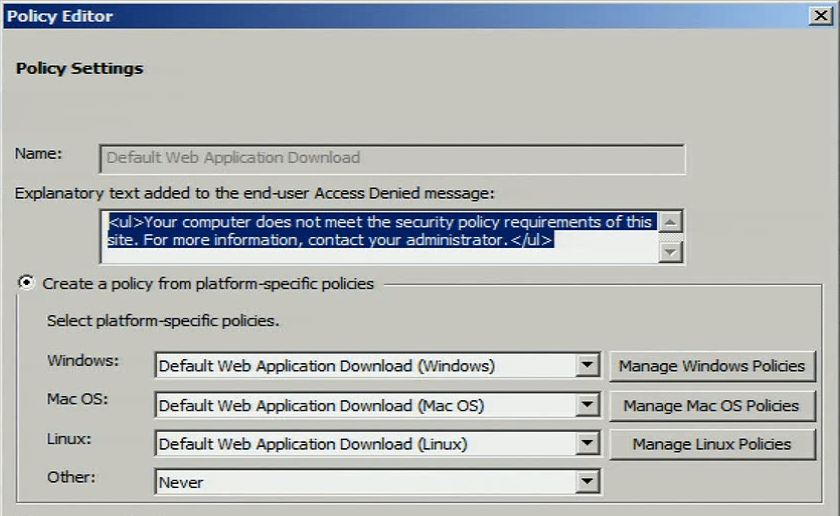

假定我无法使用 NAP,因为我的连接设备是 Mac、iPad 或 Android 设备,那么我该怎么办呢?使用 Microsoft Forefront Unified Access Gateway(该链接可能指向英文页面) (UAG) 在非 Windows 设备(Mac 和 Linux)上强制执行标准有一些选项,如在这些设备上要求防病毒。下图显示 Forefront UAG 中的策略编辑器和它支持的非 Windows 平台。

如果设备不符合 UAG 强制执行的运行状况要求,则会向用户显示上面的文本。有关 UAG 客户端要求的信息可在 TechNet(该链接可能指向英文页面) 上找到。对于此博客,重点是 Forefront UAG SP1 更新 1 添加了对 iOS 4 和 Android 2.3 和 3.0 平台中的浏览器的支持。

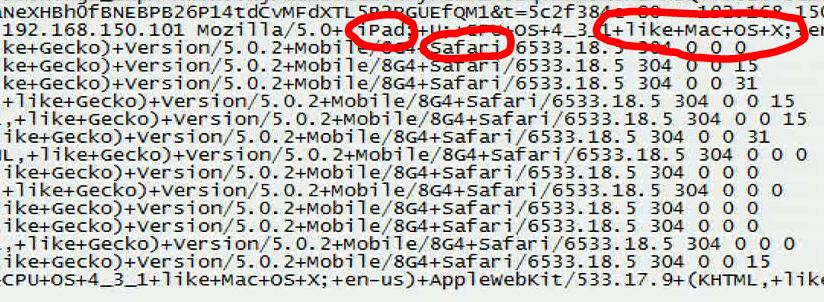

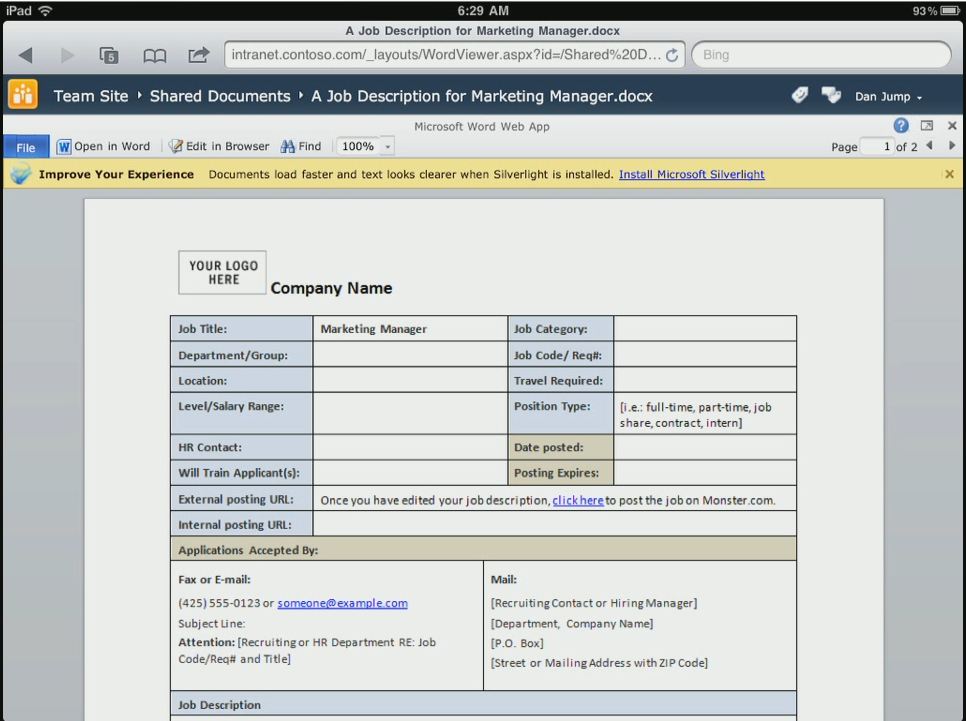

可防止文件被下载到设备的另一方法是通过 Internet Information Services (IIS) 使用传递到 IIS 服务器的信息询问连接设备,并且根据该信息允许或禁止文件下载。使用 IIS,我可以定义一些规则来重定向尝试下载文件的设备。在这种情况下,我可以检查 IIS 日志,并确定设备的标识符。

在上面的日志中,我看到设备类型“iPad”和连接到文档的浏览器。这样,我便可进入 IIS 并配置一个规则,将来自具有这些属性的设备的调用重定向到一个页面,以便告诉它们,它们正在执行一些网络管理员未授权的操作。

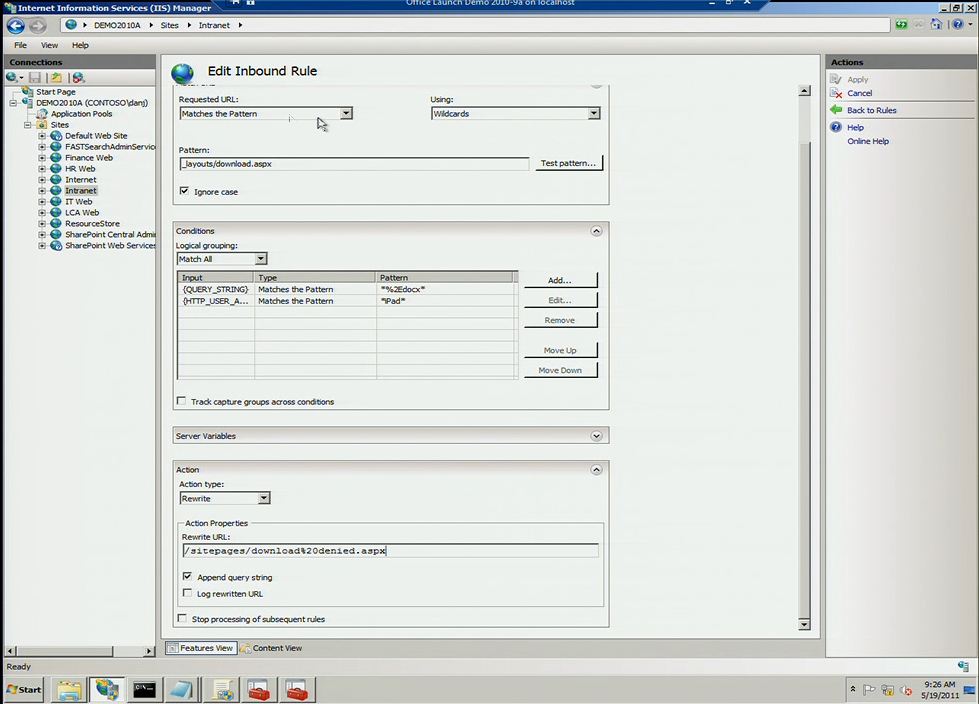

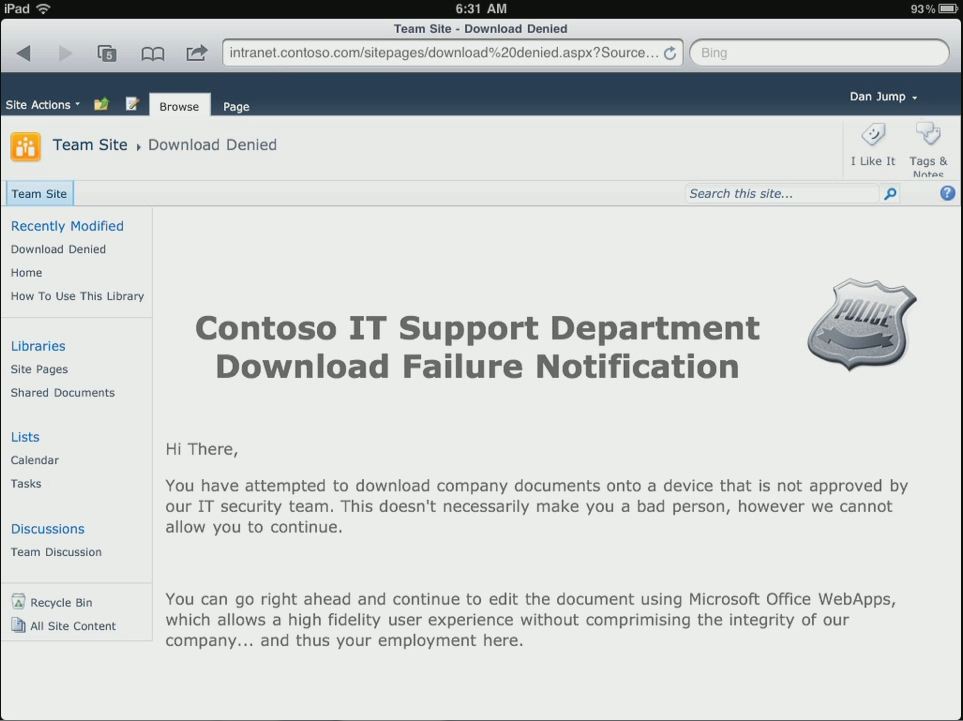

您可以从上面的 IIS 管理器中看到,我已创建了一个适用于所有 DOCX 文件扩展名的规则。当设备匹配该模式并在描述符中包含 iPad 时,我会将该用户重定向到 download%20denied.aspx Intranet 网站。我不需要逐个为所有文件执行此操作,而是可以定义一个包含扩展名为 DOCX(或其他扩展名)的所有文件的规则。这样做的好处是,我们可允许设备使用 Office Web Apps 查看文档,因为它呈现在 SharePoint 服务器上,并且仅向设备发送回一个 PNG 文件。

当用户尝试将一个副本下载到我们无法管理的设备时,用户会看到如下所示的屏幕:

这基本上可帮助防止有人将该文件下载到本地硬盘驱动器,并使用其他服务上载它或将其通过电子邮件发送到不需要的位置。在未加密的硬盘驱动器或具有可移动存储的设备中,这可帮助防止文件存储到不受保护的文件系统、SD 卡或类似位置。尽管这并不完美,但它可帮助减少用户的意外活动,同时仍提供使用 Office Web Apps 进行查看的权限。

安全数据传输

数据传送也是我列在此博客最开头的内容,但多数最新 iOS 和 Android 设备的网络堆栈都支持最常见的有线等效保密 (WEP) 和 Wi-Fi 安全访问 (WPA) 标准,以保持进出设备的传输的安全性。这里的关键在于使用这些方法来对抗不安全的网络。

第 4 部分的结论

移动设备已走过了很长一段发展历程,并且还会继续完善,但它们的可管理性不如针对深层防御而构建的更成熟的平台 – 从设备上的数据或连接到远程数据。考虑到当前环境,即使做出某些让步,授予对本来不符合安全标准的设备的访问权限,IT 的做法也无可厚非。希望此博客中介绍的一些方法将帮助您确定向未托管设备提供受限制(但足够)的访问权限的方法,以获得内心的平静并使用户满意。当然,还有其他方法(如信息权限管理 (IRM))可帮助提供通过 Windows Phone 7.5 和 Windows Mobile 中的 Exchange ActiveSync 支持以及 Outlook Web Access 对未托管 Windows 设备的敏感文件的访问权限,但它们不会真的对 iPad 或 Android 对话起到帮助作用或提供比较的基础(如 NAP 和 UAG 以及 IIS 策略),所以在这里我未真正介绍 IRM 的详细信息。

我原本希望此博客包含以下内容:支持使用 Windows Server 中的 Citrix XenApp 和远程桌面服务进行远程访问,以及如何自定义 Office UI 和 Windows Shell 以从 iPad 或 Android 设备进行访问,但我将这些内容留在此系列中的下一篇(并且很有可能是最后一篇)博客中介绍。

感谢您阅读本文,

Jeremy Chapman

高级产品经理

Office IT 专业人员团队

这是一篇本地化的博客文章。请访问 Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management 以查看原文