Windows, iPad e Android - Gerenciando e Usando Seus Recursos do Office no Mundo dos Tablets (Parte 4) – Gerenciamento de Acesso baseado em Dispositivo

Artigo original publicado em 20 de outubro de 2011, quinta-feira

Bem-vindo à quarta parte da série sobre gerenciamento de seus recursos do Office no mundo da computação com tablets. Na parte um, eu apresentei especialmente as principais formas de consumir o Office com rich clients, rich clients remotos, Office for Mac, Web Apps e Office no telefone. Na parte dois, eu falei sobre consumir email em tablets usando o Exchange ActiveSync, em comparação com os controles que você tem com outras plataformas para a Política de Grupo e opções descritas para configurar o Office. Na parte três, eu escrevi sobre o Office Web Applications como parte do serviço SharePoint 2010 ou Office 365. Isso me leva ao tópico atual e talvez um dos mais controversos da série: como diferenciar o acesso ao recurso com base em dispositivos.

Modelos de Acesso de Confiança e Diferenciado baseado em Dispositivo

No que se refere à segurança dos dados do Office, eu penso em três tipos principais de controles:

- Protegendo informações encontradas localmente no disco rígido do dispositivo

- Protegendo informações acessadas remotamente a partir do dispositivo

- Protegendo a transmissão de dados a partir de recursos remotos para dispositivos

A proteção de armazenamento em dispositivo local tende a revolver métodos de criptografia e como excluir alguém do armazenamento local até que ofereça tantos fatores de autenticação quantos forem necessários para provar que é quem diz ser.

Criptografia da Unidade

O Windows usa o BitLocker™ Drive Encryption, e há pontuações de soluções de terceiros disponíveis para criptografar volumes de disco rígido inteiros. iPads também usam criptografia de disco rígido para proteger dados locais e o Android Honeycomb, e sistemas operacionais de tablets também incluem criptografia do disco rígido. O design do Bitlocker não armazena dados do usuário em partições não criptografadas do disco rígido, enquanto outros designs não são como comprovados e podem armazenar dados de autenticação críticos em áreas não criptografadas e acessíveis do disco rígido. Para ser claro, com o Windows, você não precisa garantir que as pessoas estejam usando criptografia e impor isso como uma política de TI. Se não, há diversas formas de acessar informações nos discos rígido (removendo-os ou inicializando em outros ambientes de sistema operacional), alterando senhas de conta local (usando redefinição de senha do ERD Commander), etc. Quando você exige e impõe a criptografia de unidade, é extremamente difícil acessar informações no armazenamento local sem possuir fatores de autenticação específicos ao computador (Trusted Platform Module, PIN, Smartcard, dongle USB ou senha) à sua disposição.

Proteção de Rede

Se optar por permitir que dispositivos não gerenciados se conectem dentro de seu firewall, então você tem algumas opções além do certificado usual e requisitos de configuração do proxy. Algumas organizações, por motivos de segurança, instalarão uma infraestrutura de rede paralela especificamente para acesso a dispositivos não gerenciados e limitarão o acesso a informações a ativos controláveis or meio do Exchange ActiveSync e infraestrutura relacionada. Embora essa possa ter sido uma opção suficientemente boa para muitos ambientes, a TI está frequentemente sob crescente pressão para permitir que esses dispositivos se conectem dentro de firewalls corporativos. Se esse for o seu caso, há algumas coisas que pode fazer para ajudá-lo a diferenciar o acesso ao dispositivo com base no dispositivo ou navegador se conectando aos seus dados do SharePoint.

Há métodos comuns para determinar o funcionamento de um objeto do computador que acessa seus recursos de rede. Possuímos coisas como quarentena VPN e Proteção de Acesso à Rede (NAP) por diversos anos agora. Na solução NAP, um dispositivo é basicamente interrogado ao tentar acessar uma rede, e, se não atender aos padrões (estado do patch, AV atualizado, etc.), lhe são concedidos direitos de acesso à rede de reduzidos a zero. Descrições de como o NAP funciona com IPsec, VPN, 802.11x e DHCP podem ser encontradas no TechNet. Essa ilustração representa o fluxo do processo de detecção e remediação e de dispositivos não compatíveis com IPsec.

A questão com o NAP é que ele exige um computador compatível com NAP, como o Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows Vista e Windows XP com SP3. Portanto, se queremos impor o funcionamento usando NAP, precisamos implantar dispositivos com um sistema operacional Windows neles.

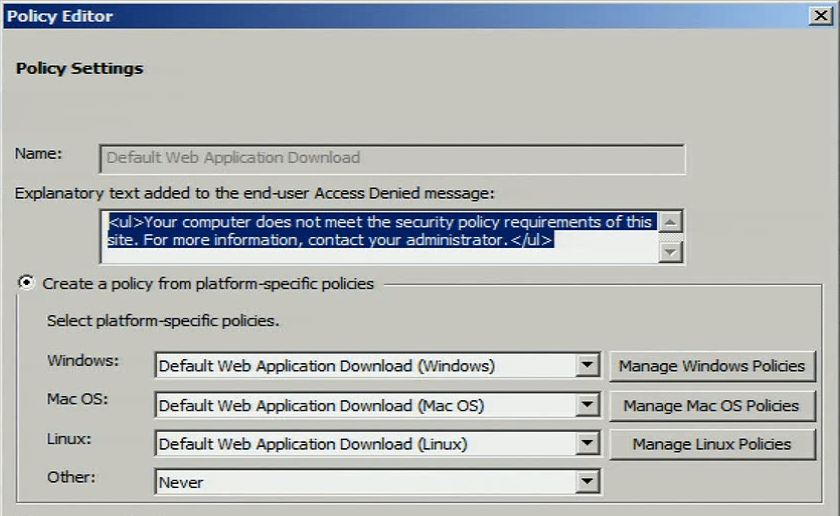

Considerando que não tenha a capacidade de usar o NAP porque meu dispositivo de conexão é um Mac, iPad ou Android, o que posso fazer então? Há algumas opções usando o Microsoft Forefront Unified Access Gateway (UAG) para impor padrões em dispositivos não-Windows (Mac e Linux), como exigir antivírus nesses dispositivos. A imagem a seguir mostra o editor de políticas no Forefront UAG e as plataformas não-Windows que ele suporta.

O texto acima será exibido aos usuários quando um dispositivo não atender aos requisitos de funcionamento impostos pelo UAG. Informações sobre requisitos de cliente do UAG podem ser encontradas no TechNet. O importante neste blog é que o Forefront UAG SP1 Update 1 inclui suporte para navegadores nas plataformas iOS 4 e Android 2.3 e 3.0.

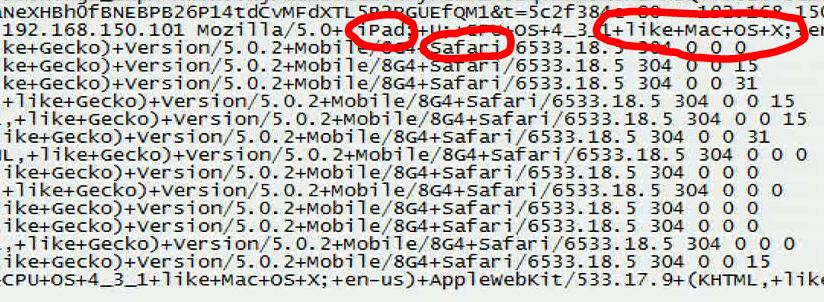

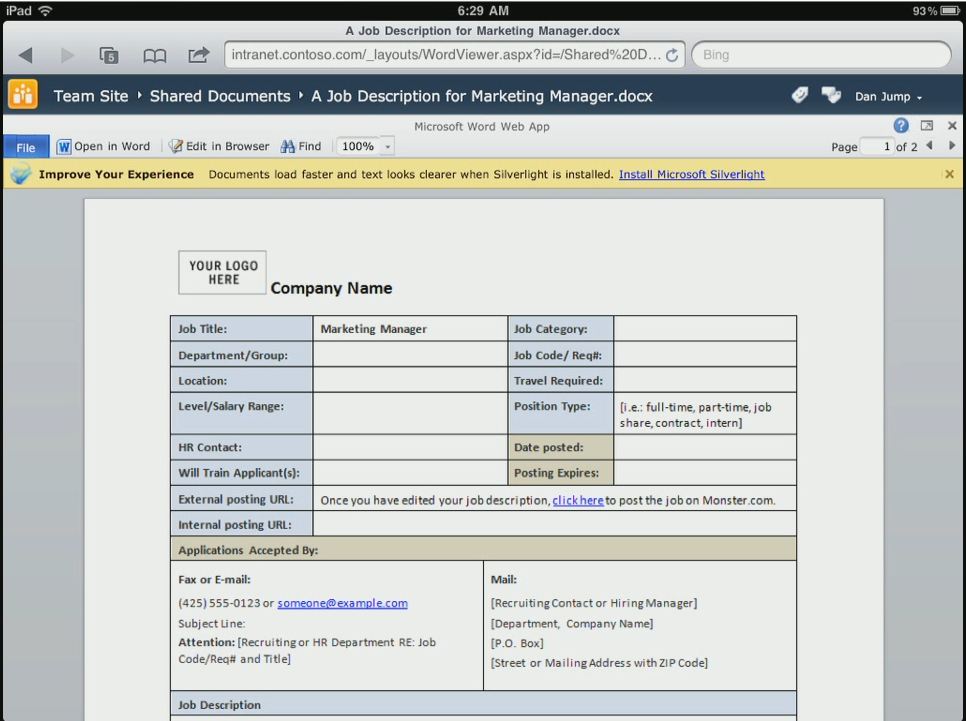

Outra forma como você pode evitar o download de arquivos para dispositivos é usar o Internet Information Services (IIS) para interrogar dispositivos de conexão com informações transmitidas para um servidor IIS e, com base nessas informações, permitir ou negar o download de arquivos. Usando o IIS, eu posso definir regras que redirecionarão os dispositivos tentando fazer download de arquivos. Nesse caso, eu posso inspecionar um log do IIS e determinar os identificadores para o dispositivo.

No log acima, eu vejo o tipo de dispositivo “iPad” e o navegador se conectando ao documento. Então eu posso entrar no IIS e configurar uma regra que redirecione chamadas de dispositivos com esses atributos para uma página informando que estão fazendo algo não autorizado pelo administrador da rede.

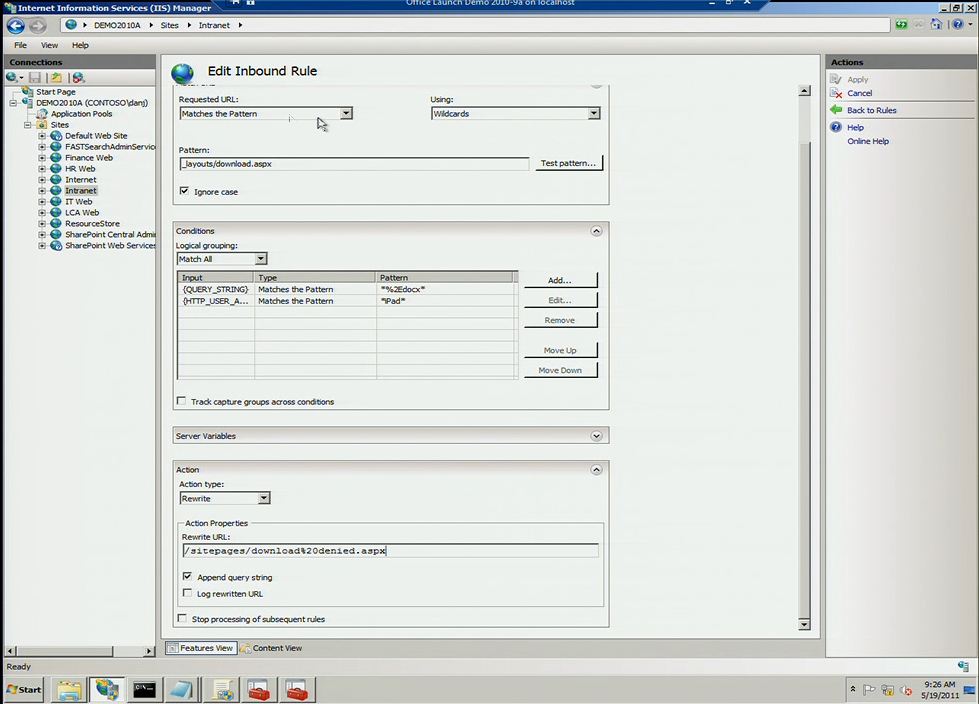

Como você pode ver no Gerenciador do IIS acima, eu criei uma regra que se aplica a todas as extensões de arquivo DOCX. Quando o dispositivo corresponder ao padrão e possuir iPad no descritor, então eu vou redirecionar o usuário para o sote da Intranet download%20denied.aspx. Eu não preciso fazer isso para todos os arquivos individualmente, mas posso definir uma regra que abranja todos os arquivos com a extensão DOCX (ou outras extensões). O bom aqui é que você pode permitir que o dispositivo visualize o documento usando o Office Web Apps, porque ele é renderizado no servidor do SharePoint e só está enviando um arquivo PNG de volta para o dispositivo.

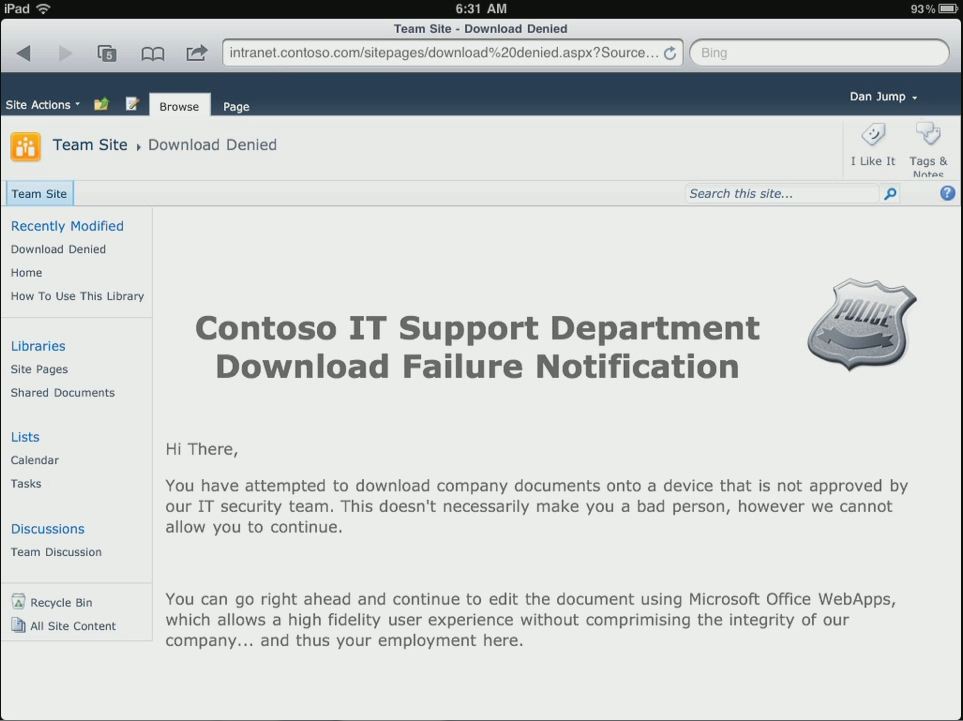

Quando o usuário tentar fazer download de uma cópia para um dispositivo que não gerenciamos, o usuário verá uma tela como esta:

Isso basicamente ajuda a impedir que alguém faça download do arquivo para o disco rígido local e use outro serviço para fazer upload do arquivo ou enviá-lo por e-mail para um local não desejado. No caso de um disco rígido ou um dispositivo não criptografado com armazenamento removível, isso pode ajudar a impedir que o arquivo seja armazenado em um sistema de arquivos, cartão SD ou similar, não protegido. Embora isso não seja perfeito, pode ajudar a reduzir atividades não desejadas por usuários, embora ainda forneça direitos de visualização usando o Office Web Apps.

Transmissão de Dados Segura

A transmissão de dados foi outra coisa que listei bem no começo deste blog, mas as pilhas de rede do dispositivos iOS e Android mais atuais suportam os padrões WEP (Wired Equivalent Privacy) e WPA (Wi-Fi Protected Access) mais comuns para ajudar a manter as transmissões seguras para e de dispositivos. A chave aqui é usar esses métodos em oposição a redes não protegidas.

Conclusões para Parte Quatro

Os dispositivos móveis trilharam um longo caminho e continuam sendo aprimorados, no entanto não são tão gerenciáveis como plataformas mais maduras instrumentadas para defesa profunda, desde dados no dispositivo ou conexão a dados remotos. A TI é compreensível de qualquer forma, dado o clima atual de que determinadas concessões são feitas para dar acesso a dispositivos que, de outra forma, não atendem aos critérios de segurança. Felizmente, alguns dos métodos descritos neste blog ajudarão a determinar formas para fornecer acesso limitado, porém suficiente, a dispositivos não gerenciados para lhe dar tranquilidade e deixar seus usuários felizes. Obviamente, há outros mecanismos como o Information Rights Management (IRM) para ajudá-lo a fornecer acesso a dispositivos Windows não gerenciados a arquivos importantes via suporte do Exchange ActiveSync no Windows Phone 7.5 e Windows Mobile e Outlook Web Access, mas na verdade não ajudam a conversa sobre o iPad ou o Android nem fornecem uma base de comparação como o NAP versus políticas do UAG e IIS, portanto não entrei em detalhes sobre o IRM aqui.

Eu queria começar a conversa da ativação de acesso remoto usando o Citrix XenApp e Remote Desktop Services no Windows Server, como personalizar a UI do Office e o shell do Windows para acesso a partir de um dispositivo iPad ou Android, mas vou deixar isso para meu próximo e muito provavelmente meu último blog da série.

Obrigado pela leitura,

Jeremy Chapman

Gerente de Produto Sênior

Equipe do Office IT Pro

Esta é uma postagem de blog localizada. O artigo original encontra-se em Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management