Windows、iPad 以及 Android - 在平板電腦上管理以及使用 Office 資源 (第 4 篇) - 根據裝置的類型進行適當的使用管理

英文原文已於 2011 年 10 月 20 日星期四發佈

歡迎繼續閱讀本系列的第 4 篇文章,我們會討論如何在平板電腦上管理 Office 資源。在第 1 篇中,我主要介紹有什麼方法可以在各種用戶端、遠端用戶端、Office for Mac、Web Apps 以及手機上使用 Office。第 2 篇則是討論在平板電腦上利用 Exchange ActiveSync 收發電子郵件、將其他平台提供的控制功能與群組原則進行比較,以及描述 Office 的設定選項。第 3 篇是關於 SharePoint 2010 或 Office 365 服務中的 Office Web Applications。接下來發表的這篇文章,算是整個系列文章較難下筆的作品 – 如何根據裝置分辨資源存取。

裝置信任以及區別存取模型

提到保護 Office 資料的時候,我想到三個主要的控管方式:

- 保護在裝置硬碟上找到的資訊

- 保護從裝置遠端存取的資訊

- 保護從遠端來源傳送到裝置的資料

本機儲存裝置的保護措施通常是採取加密方法,加上鎖定他人對儲存裝置的使用權,使用者必須提供充分有效的身分證明才能使用裝置中的資料。

磁碟機加密

Windows 使用 BitLocker™ 磁碟機加密,而且很多其他公司的方案都可以用來加密整個硬碟機的各個磁碟區。iPad 也使用硬碟機加密來保護硬碟中的資料,而 Android Honeycomb 以及更新的平板電腦作業系統也增加了硬碟加密功能。Bitlocker 的設計並不會將使用者資料儲存在硬碟的未加密分割區中,不過其他的設計尚未經過證實 (可能為英文網頁)而且可能會將重要的身分資料存放在硬碟中尚未加密而且可存取的地方。常見的 Android 版本 1.6、2.1 和 2.2 平台沒有本身的硬碟加密功能,萬一裝置被破解,那可是門戶大開。明確的說,使用 Windows 的時候,您需要確定使用者使用加密功能,也要硬性規定成 IT 安全指導方針。如果不這樣做,要拿到硬碟裡面的資訊有很多方法 (取出硬碟機,然後到其他的作業系統環境啟動它)、變更本機帳戶密碼 (利用 ERD Commander 重設密碼) 等等。當您確實要求磁碟機加密而且這樣做了之後,除非具備電腦身分鑑定各方面的技術 (可信賴平台模組、PIN、智慧卡、USB 硬體鎖或密碼),要不然想拿走機器裡面的資訊難如登天。

網路保護

如果您選擇讓未受管理的裝置連接到防火牆內部,除了一般的憑證以及 Proxy 設定需求之外,您還有幾個選擇。有些公司基於安全理由,會特別為未受管理的裝置架設平行的網路基礎結構,並規定只能透過 Exchange ActiveSync 和相關基礎結構存取可控制的重要設備資訊。雖然這對於很多環境而言,已經算是很周詳的辦法了,不過 IT 被迫允許這些裝置連接公司防火牆的情況越來越多。如果您的情況也是如此,那麼只要做幾件事, 就可以根據與您 SharePoint 資料相連接的裝置或瀏覽器,判斷出該裝置是否來者不善。

目前已經有一些通行的方法,可以用來判斷取用您網路資源的電腦物件狀況如何。VPN 隔離以及網路存取保護 (可能為英文網頁) (NAP) 已經問市多年了。在 NAP 方案中,通常會詢問嘗試連接網路的裝置,如果裝置不符合標準 (修補狀態、最新的 AV 等等),就不會授與任何使用權限。想知道 NAP 如何應用到 IPsec、VPN, 802.11x 以及 DHCP,請參閱 TechNet (可能為英文網頁),下圖顯示偵測和補救的處理流程以及不符合 IPsec 規範的裝置。

至於 NAP,我們需要一部具備 NAP 功能的電腦,例如 Windows Server 2008、Windows Server 2008 R2、Windows 7、Windows Vista 以及加裝 SP3 的 Windows XP。所以如果我們想利用 NAP 排除一切異常,需要在裝置上安裝 Windows 作業系統。

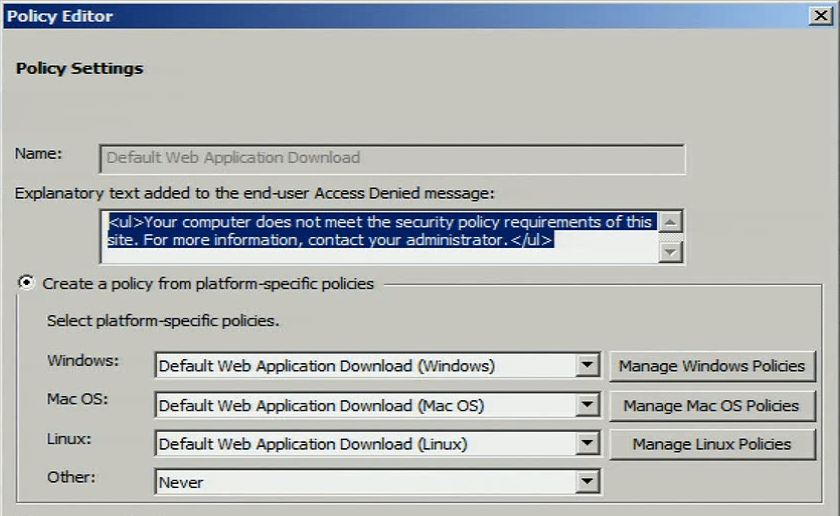

假設我的連線裝置是 Mac、iPad 或 Android 裝置,導致無法使用 NAP,那該怎麼辦呢?目前有些方法利用 Microsoft Forefront Unified Access Gateway (可能為英文網頁) (UAG) 在非 Windows 裝置 (Mac 和 Linux) 上強制執行標準,例如要求這些裝置要有防毒功能。下圖顯示 Forefront UAG 中的原則編輯器以及其支援的非 Windows 平台。

當裝置不符合 UAG 規定的健康狀況條件時,就會顯示上面的文字。想知道 UAG 用戶端的必備條件,請參閱 TechNet (可能為英文網頁)。這篇部落格文章的重點在於 Forefront UAG SP1 Update 1 已經增加對 iOS 4、Android 2.3 和 3.0 平台的瀏覽器支援。

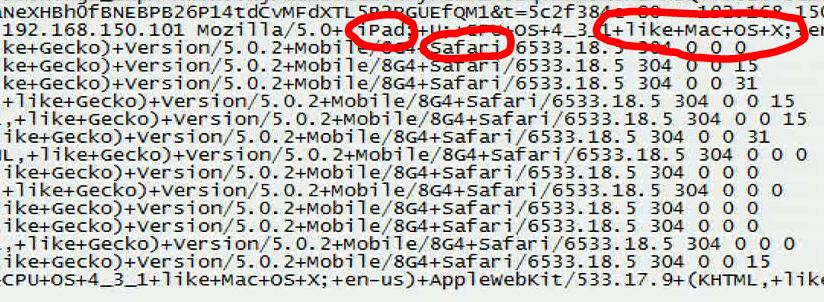

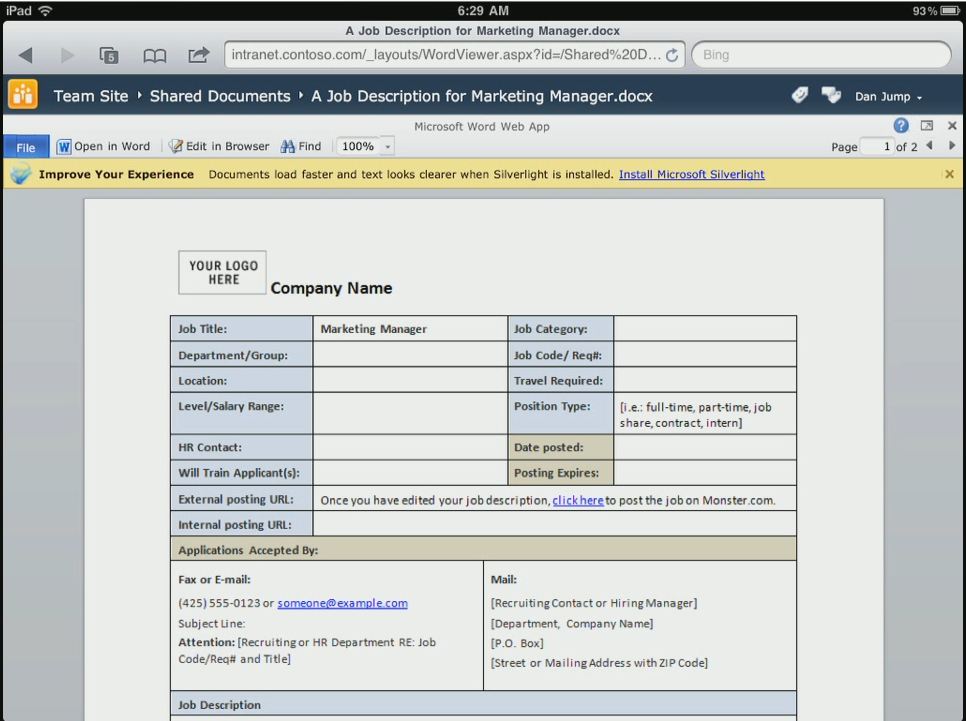

另一種可以幫助您保護檔案不被下載到裝置的方法是使用 Internet Information Services (IIS),利用傳送到 IIS 伺服器的資訊詢問主動連接的裝置,然後根據該資訊允許或拒絕下載檔案。利用 IIS,我可以定義一些規則,重新導向嘗試下載檔案的裝置。在這種情況下,我可以檢查 IIS 記錄,然後判斷裝置的身分。

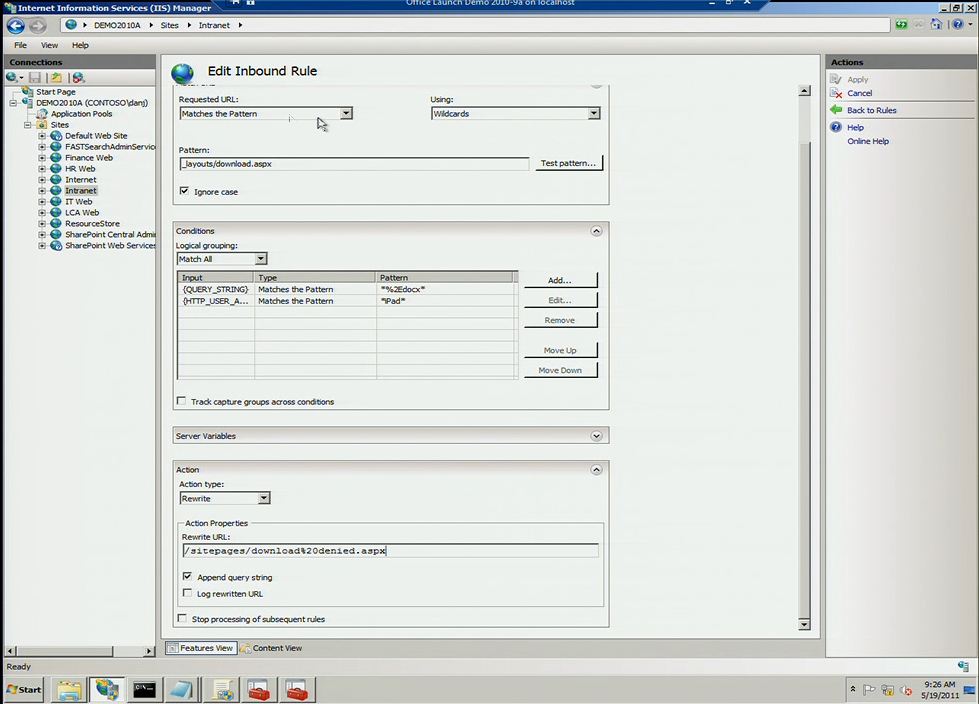

在上圖的記錄中,我看到裝置類型 “iPad” 和瀏覽器連接至文件。然後我可以進入 IIS 並設定規則,當具備這些屬性的裝置發出請求時,這個規則就會將它們重新導向到另一個網頁,告訴它們正在從事網路管理員未授權的活動。

如同您在上面的 IIS 管理員所看到的,我已經擬定了一個適用於所有 DOCX 副檔名的規則。當裝置型號相符而且在描述元 (descriptor) 中有 iPad 時,我就會將這位使用者重新導向到 download%20denied.aspx 內部網站。我不需要為每一個檔案執行這項動作,只要定義一個規則,讓它處理所有副檔名為 DOCX (或其他副檔名) 的檔案就可以了。優點在於我們可以允許裝置利用 Office Web Apps 查看文件,因為文件是在 SharePoint 伺服器上產生的,而且只會將 PNG 檔案傳回裝置。

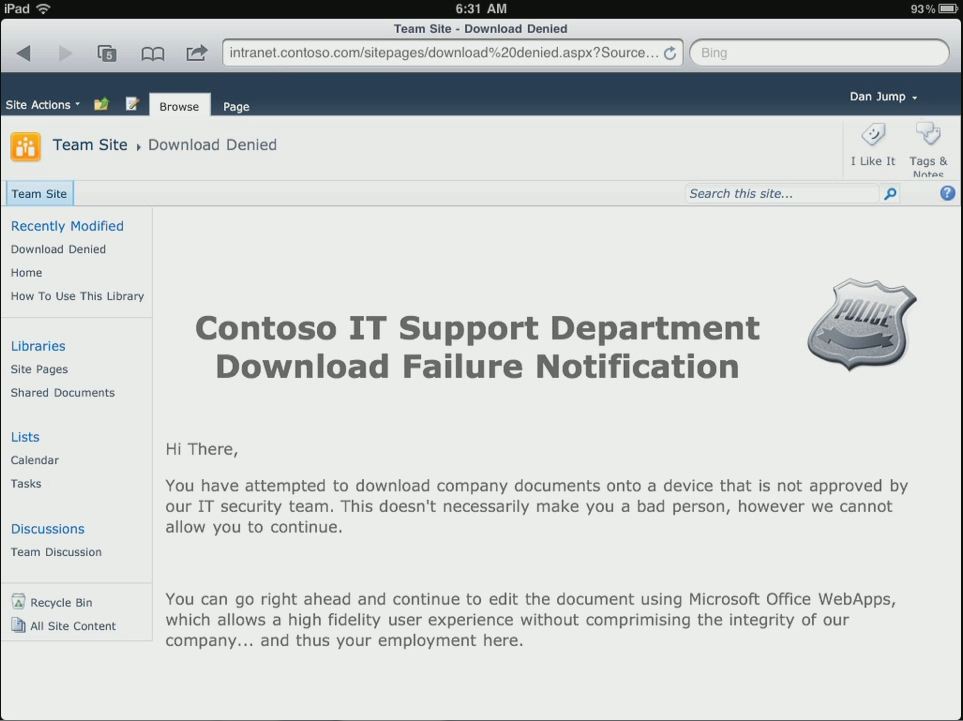

當使用者嘗試將檔案下載到並非由我們管理的裝置時,使用者會看到一個類似下面的畫面:

基本上這種方法有助於防止某些人將檔案下載到他們自己的硬碟,以及使用其他服務上傳或寄送到不當的位置。萬一硬碟未加密或裝置有外接的儲存設備,這種方法可以有效防止檔案被儲存至不設防的檔案系統、SD 記憶卡或類似的裝置。雖然這樣做並不是百分百的絕對安全,不過還是可以減少使用者非預期的活動,同時還可以允許使用者透過 Office Web Apps 查看檔案。

保護資料傳輸

資料傳輸是我在這篇部落格文章開頭列舉的另一件事,不過目前大部分 iOS 以及 Android 裝置中的網路堆疊都支援最常用的有線等位私密 (WEP) 與 Wi-Fi 保護的存取 (WPA) 標準,協助保護往來裝置之間的資料傳輸。這裡的重點是使用這些方法,不要使用不安全的網路。

第 4 篇結語

行動裝置已經問市很久了,而且還在不斷的推陳出新,雖然專為深層保護而設計的成熟平台越來越多,但不表示行動裝置的管理就變得更容易,無論是針對裝置上的資料或者連接至遠端資料都是如此。IT 能理解目前的情況是,有時候需要對裝置的使用做出一些讓步,否則根本達不到安全標準。不過還好,這篇部落格文章提到的某些方法,還是可以幫助您判斷有什麼方法,不但可以向未受管理的裝置開放有限但夠用的網路通道,而且您也放心,使用者也開心。當然,還有其他方法,例如「資訊版權管理」(Information Rights Management,IRM) 可以幫助您利用 Windows Phone 7.5 和 Windows Mobile 以及 Outlook Web Access 的 Exchange ActiveSync 支援功能,允許未受管理的 Windows 裝置取得敏感的資料,不過這些東西到了 iPad 或 Android 就派不上用場,我也只能簡單比較 NAP 和 UAG 以及 IIS 原則之間的差異,所以,這裡就不再發表有關 IRM 的長篇大論了。

我本來要開始討論如何利用 Windows Server 的 Citrix XenApp 和遠端桌面服務啟用遠端存取的功能、如何自訂 Office 使用者介面以及 Windows 殼層 (shell) 以便從 iPad 或 Android 裝置連線,不過還是留給極有可能是部落格系列文章告別作的下一個篇幅吧。

謝謝您閱讀本文章,

Jeremy Chapman

資深產品經理

Office IT 專業人員小組

這是翻譯後的部落格文章。英文原文請參閱 Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management