Cómo protegemos #AzureAD y Cuenta Microsoft de las filtraciones de listas de usuarios y contraseñas

¡Hola amigos!

La semana pasada hubo muchas noticias acerca de una lista de 272 millones de usuarios y contraseñas robadas que estaban disponibles con un hacker ruso llamado "The Collector". Considerando la atención que recibió este hecho, pensé que podrían estar interesados en cómo proteger sus cuentas de usuario de ser hackeadas cuando suceda algo como esto. Este tipo de cosas pasan con una frecuencia alarmante, por lo que hemos desarrollado un conjunto estándar de procesos y un sistema automatizado para proteger las cuentas de usuario de este tipo de amenazas.

Para compartir los detalles de cómo funciona esto y lo aprendimos de esta lista específica, le he pedido al el Administrador de Programas de Grupo, Alex Weinert, quien lidera nuestro equipo de Protección de Identidad, su colaboración con un artículo al respecto. Lo encontrarán a continuación.

¡Espero que esta información les sea útil e interesante!

Atentamente,

Alex Simons (Twitter: @Alex_A_Simons)

Director en la Gerencia de Programa

División de Identidad de Microsoft

¡Hola a todos!

Soy Alex Weinert, el Administrador de Programas de Grupo para el equipo de protección de la identidad en la División de Identidad de Microsoft.

El equipo de protección de identidad es responsable de la prevenir que los hackers y delincuentes cibernéticos tengan acceso a las cuentas de usuario de la cuenta de Microsoft (MSA) y los servicios de Azure Active Directory (Azure AD). Salvaguardamos cientos de millones de usuarios únicos en más de 13 mil millones de inicios de sesión todos los días.

Como muchos de ustedes saben, una serie de artículos fueron publicados la semana pasada acerca de un hacker ruso que ofrece 272.3 millones de nombres de usuario y contraseñas robadas. Esto ha recibido mucha cobertura de la prensa, así que pensé que podrían estar interesados en aprender cómo manejamos estas listas cuando las descubrimos.

Lo primero que debemos entender es que la gran mayoría de las credenciales robadas se adquieren cuando un hacker se aprovecha de un sitio web vulnerable que almacena las contraseñas en texto plano, utiliza cifrado débil o recurre a prácticas de hashing. (Los nombres de usuario y contraseñas robadas también se adquieren con ataques de phishing o malware.) Lo segundo a entender es que muchas personas usan el mismo nombre de usuario y contraseña con múltiples sitios.

En conjunto, esto significa que cuando los servicios de otra persona son atacados, las cuentas con el mismo nombre de usuario y contraseña en nuestro sistema se ponen en riesgo.

Debido a que este tipo de violaciones y ataques ocurren con bastante frecuencia, hemos construido un conjunto estándar de los procesos y servicios automatizados para asegurar que nuestros usuarios estén siempre protegidos.

Descubrimos credenciales robadas de muchas y diferentes maneras. La mayoría de nuestros sistemas de aprendizaje automático y algoritmos las encuentran antes de que sean divulgadas, pero también encontramos listas al trabajar con gobiernos locales y nacionales, socios de la industria, investigadores en seguridad e instituciones académicas de todo el mundo. También trabajamos de manera estrecha con la Unidad de Crímenes Digitales de Microsoft, el Centro de Respuesta de Seguridad, el equipo Office365, el equipo de Xbox y muchos otros que contribuyen al Gráfico de Seguridad Inteligente de Microsoft, y usamos los resultados combinados para detectar y detener los ataques.

Cuando descubrimos una nueva lista de nombres de usuario y contraseñas, estas las ejecutamos a través de un sistema automatizado de comprobación, para ver si alguna de las credenciales coinciden con los de nuestros sistemas de MSA o Azure AD Systems, mediante la comparación de los valores de la contraseña presentada con los de la contraseña almacenada y las cuentas reales. La buena noticia es que, la mayoría de las veces, las credenciales en manos de los delincuentes no coinciden con las cuentas en nuestros servicios porque los datos de las listas no coinciden o están fuera de fecha.

Por esta lista en particular, 9.62% de los nombres de usuario coincide con una cuenta en nuestros sistemas. Y de ellos, sólo el 1.03% tenía una contraseña correspondiente. Así que en general, menos del 0.1% de la lista tenía una coincidencia válida por nombre de usuario y contraseña en nuestros sistemas.

Pero recuerden, nuestros sistemas de aprendizaje automático y algoritmos, encuentran y protegen automáticamente las credenciales más comprometidas antes de que sean divulgadas. En este caso, ya habíamos protegido 58.3% de ese 0.1% porque ya habíamos detectado un intento de acceso no válido u actividad sospechosa.

¿El resultado? De todas las cuentas en esta lista, 0.042% de ellas estaban en riesgo.

Una vez que identificamos el subconjunto de cuentas que son vulnerables, nuestra mitigación automatizada de riesgos entra en juego para protegerlos.

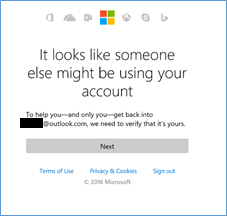

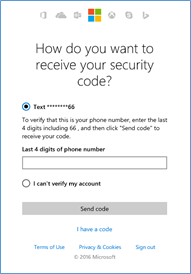

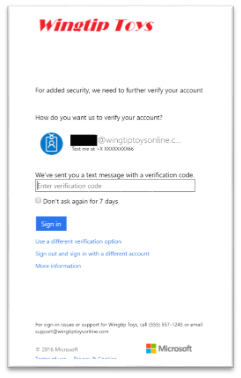

En el caso de las cuentas de los usuarios en MSA, la cuenta se marca como si estuviera en riesgo. La próxima vez que los propietarios de estas cuentas inicien sesión, serán interrumpidos para que verifiquen su identidad con un segundo factor y luego se les requerirá a cambiar su contraseña.

Se parece a esto:

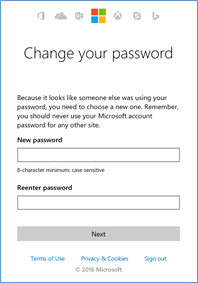

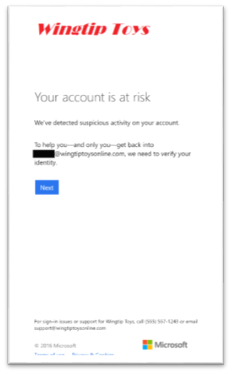

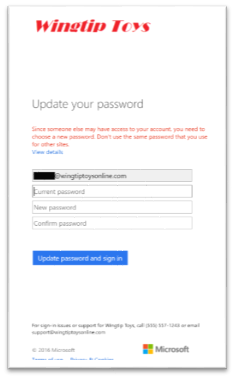

En el caso de las cuentas empresariales en Azure AD, el servicio de Protección de Identidad de Azure Active Directory –actualmente en versión previa pública– ofrece a los administradores de IT de las empresas, la opción de utilizar el mismo tipo de políticas de mitigación automatizadas para sus cuentas de usuario en Azure AD.

La experiencia de usuario Azure AD se parece a esto (noten aquí la marca Wingtip Toys, es un logotipo marcador de posición):

Lo bueno de esto es que cuando detectamos que la contraseña de un usuario está comprometida, los administradores de AD Azure pueden tener la cuenta bloqueada automáticamente y protegida antes de que el malo de la película pueda utilizar las credenciales –al igual que hacemos para nuestras cuentas de consumo de Microsoft en MSA.

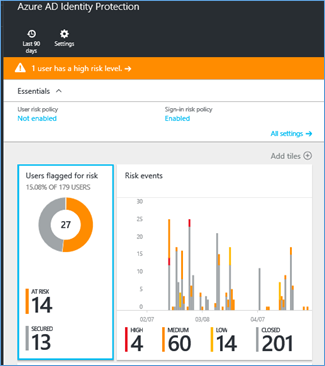

Aquí hay una captura de pantalla de la consola de administración de Protección de Identidad en Azure AD, donde los administradores pueden ver a sus usuarios en situación de riesgo:

En detalle:

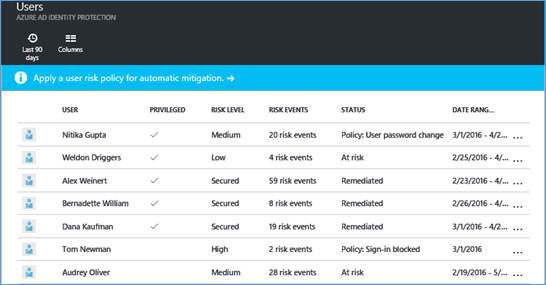

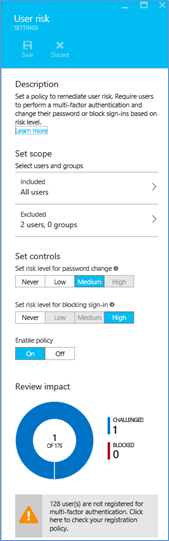

Y establecer políticas para remediar automáticamente a los usuarios que encontramos en situación de riesgo:

La semana pasada, Alex Simons mencionó en este blog que Microsoft acaba de publicar nuestro 20 Informe de Inteligencia en Seguridad. En ese informe explicamos que detectamos más de 10 millones de ataques a credenciales todos los días en nuestros sistemas de identidad. Esto incluye a millones de ataques cada día en el que el nombre de usuario y la contraseña son correctos, pero detectamos que la persona que intenta conectarse es un cibercriminal.

Es así que los pares de 33 millones nombres de usuarios/contraseñas de Hotmail son importantes para nosotros, no obstante que es un volumen relativamente pequeño, menos de la mitad de lo que se procesa en una semana promedio, y una gota en el océano comparado con los más de 4 mil millones credenciales que detectamos como atacados el año pasado.

Esperamos que esto ayude a entender cómo esos artículos que vieron se refieren a la seguridad de su identidad, y cómo utilizamos listas de credenciales (y muchas otras acciones) para mantener sus cuentas seguras.

Y bueno, si “ustedes “quieren contribuir a la seguridad de credenciales en peligro que hayan encontrado, o cualquier otro problema de seguridad, secure@microsoft.com es el lugar indicado para comenzar el proceso de informar e iniciar una transferencia segura. Pero, por favor, no nos envíen credenciales en correo electrónico. Una vez que recibamos su información de contacto, vamos a trabajar con ustedes para hacer los arreglos adecuados.

Gracias,

Alex Weinert [@alex_t_weinert]