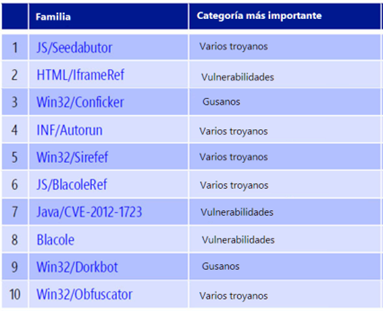

10 amenazas cibernéticas para las empresas

La visibilidad de las amenazas más comunes en entornos empresariales ayuda a las organizaciones a evaluar su postura actual en materia de seguridad y así priorizar mejor sus inversiones destinadas a protección de información. Aquí enlistamos 10 amenazas a las que se enfrentan los clientes empresariales.

Basándonos en estas 10 amenazas para las empresas en todo el mundo, podemos identificar algunas de las formas más comunes en que las organizaciones empresariales están entrando en contacto con malware hoy en día. Tomando en cuenta esta lista, podemos ver que existen tres métodos principales a través de los cuales las empresas sufren ataques de malware:

- Sitios web maliciosos o comprometidos.

- Gusanos que se propagan a través de unidades de red, el abuso de la función de ejecución automática o el uso de contraseñas inseguras.

- Trucos de ingeniería social que engañan al usuario para que instale malware en su sistema.

Sitios web maliciosos o comprometidos

Algunas de las amenazas que enfrentan las empresas están asociadas a sitios web malintencionados o comprometidos. Estas amenazas incluyen JS/Seedabutor, HTML/IframeRef, Win32/Sirefef, JS/BlacoleRef, Java/CVE-2012-1723 y Blacole. Los usuarios de equipos en las organizaciones suelen encontrar estos tipos de sitios web maliciosos o comprometidos en forma involuntaria cuando navegan por la web mientras usan los sistemas de la empresa.

Por ejemplo, en el caso de HTML/IframeRef, los atacantes crean sistemas automatizados que sondean los sitios web para identificar e infectar servidores web vulnerables. Una vez comprometido, un servidor infectado puede alojar un código pequeño y en apariencia benigno que se utiliza como un redireccionado. Sin embargo, este código es parte de una cadena y cuando las víctimas visitan el sitio web, el redireccionador puede mostrar páginas malintencionadas desde otro servidor malicioso para infectar a la víctima con malware.

Una vez que el sistema se infecta con malware, no solo se perturba el funcionamiento del equipo infectado, sino que también puede causar daño en los sistemas con los que este interactúa. El sistema infectado puede utilizarse para propagar malware tanto dentro como fuera de la organización y robar información, como propiedad intelectual.

Puede ser de interés:

Lo que debe saber sobre los ataques de descargas ocultas - Parte 1

Lo que debe saber sobre los ataques de descargas ocultas - Parte 2

Unidades de red, ejecución automática, contraseñas inseguras

Si bien los ataques basados en la web se han convertido en las amenazas más comunes que enfrentan las empresas, no es posible ignorar los gusanos, Win32/Conficker, INF/Autorun y Win32/dorkbot, son ejemplos relevantes. Por lo general, los gusanos se diseminan a través de las unidades de red, el abuso de la función de ejecución automática o el aprovechamiento de las contraseñas inseguras.

Por ejemplo, el gusano Conficker normalmente se disemina al aprovechar las contraseñas inseguras. El gusano utiliza una lista incorporada de contraseñas inseguras o comunes para intentar comprometer otros equipos, además de robar las credenciales de cualquier usuario que se conecta al sistema infectado. Contraseñas como "admin", "admin123", "administrador", "predeterminado", "prueba", "12345" y hasta "seguridad" son parte de la lista de contraseñas de Conficker. Una vez que Conficker compromete un sistema, puede robar las credenciales de un administrador de TI para propagarse en la red interna. Aquí señalamos cómo Conficker se propaga mediante el uso de esta técnica:

- Un sistema se compromete.

- El usuario sospecha que hay un problema y lo informa al administrador para obtener ayuda.

- El administrador inicia sesión en el equipo infectado con la contraseña de administrador de red para solucionar el problema.

- Conficker roba las credenciales del administrador y de inmediato las usa para iniciar sesión en otros equipos de la red y comprometerlos.

Ingeniería social

Otra forma muy común en que las organizaciones empresariales se ven afectadas por malware es a través de la ingeniería social; Win32/Obfuscator es un buen ejemplo. Los cibercriminales tratan de ocultar el malware mediante tácticas engañosas cuyo fin es que usted lo instale. Existen diversas maneras en que esto puede ocurrir.

Por ejemplo, un sistema comprometido puede ser utilizado por los atacantes para enviar mensajes erróneos, solicitudes de amistad o mensajes instantáneos que contienen enlaces a sitios maliciosos o malware. Otra forma común en la que los atacantes tratan de engañar a los usuarios para que instalen malware es al incorporarlo a programas de software, películas o música populares que se pueden descargar en línea.

La protección contra estas amenazas

La buena noticia es que existen medidas de mitigación y mejores prácticas eficaces para ayudar a proteger a las empresas:

- Mantenga todos los programas de software actualizados: los atacantes tratarán de usar las vulnerabilidades de todo tipo de software de distintos proveedores, por lo que es importante que las organizaciones mantengan todos los programas de software en su entorno actualizados y ejecuten las versiones más recientes, siempre que sea posible. Esto hará que sea más difícil que los tipos de amenazas que vemos en las empresas actualmente tengan éxito.

- Software a petición que fue desarrollado con un ciclo de vida de desarrollo de seguridad: hasta que obtenga una actualización de software del proveedor afectado, la pruebe y la implemente, es importante que gestione el riesgo de que los atacantes intentarán comprometer su entorno al aprovechar estas vulnerabilidades. Una forma muy eficaz para los proveedores de software que le ayudará a hacer esto es mediante medidas de mitigación de seguridad integradas en la plataforma, como ASLR, DEP, SEHOP y otras. Estas medidas de mitigación pueden lograr que sea mucho más difícil para los atacantes aprovechar con éxito las vulnerabilidades. Solicite a sus proveedores programas de software que apliquen estas medidas. Puede comprobar si el software que usted tiene en su entorno tiene activadas estas medidas de mitigación al usar herramientas como Binscope o EMET. Si el software implementado en su entorno no utiliza estas medidas de mitigación, en algunos casos EMET puede ser activarlas por usted. Estas medidas de mitigación pueden ayudarle a gestionar el riesgo al proporcionarle más tiempo para probar e implementar actualizaciones de seguridad o nuevas versiones del software. Una manera fácil de preguntar a los proveedores si utilizan un ciclo de vida de desarrollo de seguridad es preguntarles si cumplen con las pautas del estándar internacional denominado ISO 27034.

- Restrinja los sitios web: limite los sitios web que los usuarios de su organización pueden visitar. Es probable que esta no resulte una medida popular en la oficina, pero dado que la mayoría de las amenazas detectadas en la empresa se transmiten mediante sitios web maliciosos, es posible que tenga los datos suficientes como para tomar una decisión informada. Además, restringir el acceso a la web desde los servidores ha sido una de las mejores prácticas durante largo tiempo.

- Gestionar la seguridad de sus sitios web: muchas organizaciones no se dan cuenta de que sus sitios web podrían albergar contenido malicioso que se utiliza en estos ataques. Las organizaciones deben evaluar periódicamente su propio contenido web a fin de evitar un riesgo que podría afectar a sus clientes y su reputación.

- Aprovechar tecnologías de seguridad de redes: las tecnologías como Protección de acceso a redes (NAP), el Sistema de Prevención de intrusos (IPS) y el filtrado de contenido pueden proporcionar una capa adicional de defensa mediante el establecimiento de un mecanismo para fomentar automáticamente el cumplimiento de los clientes de la red (un proceso conocido como remediación) y, a continuación, incrementar en forma dinámica su nivel de acceso a la red.

Como estos, existe gran cantidad de otros datos y pautas de orientación que se publican en nuestro Informe de inteligencia de seguridad de Microsoft; éste se elabora periódicamente para ayudar a nuestros clientes a gestionar el riesgo y proteger sus activos. Si usted es el responsable de gestionar los riesgos en su organización, lo insto a descargarlo hoy mismo en www.microsoft.com/sir para conocer las últimas tendencias de amenazas.