El riesgo de utilizar Windows XP después de que concluya el soporte en abril del 2014

El pasado abril publiqué un artículo sobre el fin del soporte para Windows XP llamado Comienza la cuenta regresiva: El soporte para Windows XP concluye el 8 de abril del 2014. Desde entonces, muchos de los clientes con quienes he conversado ya migraron, o se encuentran en proceso de migrar, sus empresas de Windows XP a sistemas operativos modernos como Windows 7 o Windows 8.1.

Existe cierta urgencia porque después del 8 de abril los clientes con Windows XP Service Pack 3 (SP3) dejarán de recibir actualizaciones de seguridad, hotfixes que no sean de seguridad, opciones de soporte asistido gratuito o pagado y actualizaciones de contenido técnico en línea. Esto significa que las vulnerabilidades nuevas que se detecten en Windows XP después de su “fin de vida” no serán resueltas por nuevas actualizaciones de seguridad de Microsoft. Aun así, hablé con algunos clientes que, por una u otra razón, no habrán terminado de migrar de Windows XP antes del 8 de abril. Incluso conversé con algunos clientes que afirman que no migrarán de Windows XP hasta que el hardware donde está instalado comience a fallar.

¿Cuál es el riesgo de continuar utilizando Windows XP después de la fecha del fin de soporte? Uno de los riesgos es que los atacantes tendrán ventaja sobre los defensores que elijan utilizar Windows XP porque lo más probable es que los atacantes tengan más información sobre las vulnerabilidades en Windows XP que los defensores. Permítanme explicar la razón de esto.

Cuando Microsoft lanza una actualización de seguridad, los investigadores de seguridad y los delincuentes en ocasiones revertirán de inmediato el proceso de ingeniería de la actualización en un esfuerzo por identificar la sección específica del código que contiene la vulnerabilidad a la cual va dirigida la actualización. Una vez que identifican dicha vulnerabilidad, intentan desarrollar código que les permita explotarla en los sistemas que no tienen instalada la actualización de seguridad. Asimismo, intentan descubrir si la vulnerabilidad también existe en otros productos con funcionalidad idéntica o similar. Por ejemplo, si se resuelve una vulnerabilidad en una versión de Windows, los investigadores analizarán si otras versiones de Windows también la tienen. Para asegurar que nuestros clientes no estén en desventaja respecto a los atacantes que emplean estas prácticas, uno de los principios más importantes que el Centro de Respuesta de Seguridad de Microsoft (MSRC) aplica al administrar las actualizaciones de seguridad consiste en instalar actualizaciones de seguridad para todos los productos afectados al mismo tiempo. Esta práctica garantiza que los clientes tengan ventaja sobre los atacantes, ya que obtienen actualizaciones de seguridad para todos los productos afectados antes de que los atacantes tengan oportunidad de revertir el proceso de ingeniería de las actualizaciones.

Pero después del 8 de abril del 2014 las empresas que continúen utilizando Windows XP dejarán de tener esa ventaja sobre los atacantes. El primer mes que Microsoft lance actualizaciones de seguridad para las versiones soportadas de Windows, los atacantes revertirán el proceso de ingeniería de esas actualizaciones, encontrarán las vulnerabilidades y analizarán Windows XP para ver si contiene esas vulnerabilidades. De ser así, los atacantes intentarán desarrollar un código de explotación que aproveche esas vulnerabilidades en Windows XP. Debido a que ya no habrá actualizaciones de seguridad para resolver las vulnerabilidades en Windows XP, este sistema operativo siempre tendrá una vulnerabilidad de “día cero”. ¿Con qué frecuencia puede presentarse un caso como este? Entre julio del 2012 y julio del 2013, Windows XP fue un producto afectado en 45 boletines de seguridad de Microsoft, de los cuales 30 también afectaron a Windows 7 y Windows 8.

Algunas de las personas con las que he hablado acerca de este escenario suelen argumentar que existen mitigaciones de seguridad integradas en Windows XP que dificultan estas explotaciones. También hay software antivirus que puede ayudar a impedir los ataques y limpiar las infecciones, en caso de que ocurran. El problema aquí es que nunca sabrás a ciencia cierta si la base de cómputo confiable del sistema es, en efecto, confiable, ya que los atacantes tendrán conocimiento de las explotaciones de día cero en Windows XP que les pueden ayudar a comprometer el sistema y, posiblemente, a ejecutar el código de su elección. Además, ¿se puede confiar en las API del sistema que el software antivirus utiliza en estas circunstancias? Para algunos clientes, este nivel de confianza en la integridad de sus sistemas puede ser suficiente, pero para la mayoría es inaceptable.

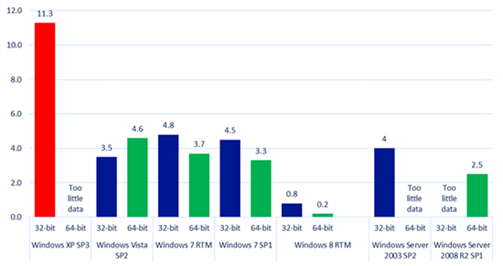

En cuanto a las mitigaciones de seguridad que contiene Windows XP Service Pack 3, eran sumamente innovadoras cuando se desarrollaron años atrás. Pero a partir de los datos publicados en el Informe de Inteligencia de Seguridad de Microsoft, podemos ver que las mitigaciones de seguridad integradas en Windows XP ya no bastan para frustrar muchos de los ataques modernos que se llevan a cabo hoy en día. Los datos que tenemos sobre las tasas de infecciones de malware en los sistemas operativos Windows indican que la tasa de infección de Windows XP es considerablemente mayor que la de los sistemas operativos modernos como Windows 7 y Windows 8.1.

Imagen 1: Tasa de infección (CCM) por sistema operativo y Service Pack en el cuarto trimestre del 2012 conforme a los datos publicados en el Informe de Inteligencia de Seguridad Volumen 14 de Microsoft

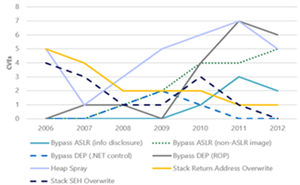

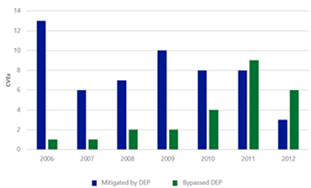

Hace poco escribí sobre los resultados de un nuevo estudio acerca de las actividades de explotación que recién publicamos: Software Vulnerability Exploitation Trends - Exploring the impact of software mitigations on patterns of vulnerability exploitation. (Tendencias en la explotación de vulnerabilidades de software – Análisis del impacto de las mitigaciones de software en los patrones de explotación de vulnerabilidades). Este estudio, conducido a lo largo de siete años, indica que los atacantes han evolucionado sus tácticas para superar una de las principales mitigaciones de seguridad que posee Windows XP: Prevención de Ejecución de Datos (DEP, por sus siglas en inglés). La Imagen 3 muestra el número de vulnerabilidades y exposiciones comunes (VEC) con explotaciones que pudieron haberse mitigado si DEP hubiera estado activada, en comparación con el número de VEC con explotaciones que evadieron DEP. A excepción de los años 2007 y 2008, parece haber una clara tendencia descendente en la capacidad de DEP de impedir las explotaciones en forma retroactiva. Esta tendencia no se debe a que DEP haya dejado de ser eficaz; más bien, indica que los atacantes se han visto obligados a adaptarse a los ambientes en los cuales DEP está activado —a un mayor costo y complejidad—. La prueba es el creciente número de VEC con explotaciones que evadieron DEP.

Imagen 2 (izquierda): El número de VEC que fueron explotadas utilizando técnicas de explotación específicas; Imagen 3 (derecha): El número de VEC para las cuales se escribieron explotaciones que pudieron haberse mitigado con DEP activado, en comparación con el número de VEC con explotaciones que evadieron DEP

Estos nuevos datos nos muestran que las amenazas predominantes que enfrentan actualmente las personas y las empresas son muy distintas a las que había cuando se lanzó Windows XP Service Pack 3. Activar el Windows Firewall en Windows XP Service Pack 2 y en los sistemas operativos posteriores obligó a los atacantes a evolucionar sus ataques. En lugar de dirigirse a los servicios remotos, los atacantes ahora se enfocan en explotar las vulnerabilidades en las aplicaciones cliente como navegadores web y lectores de documentos. Asimismo, los atacantes han perfeccionado sus herramientas y técnicas a lo largo de la última década con el fin de que sean más eficaces para explotar vulnerabilidades. Por lo tanto, las funciones de seguridad integradas en Windows XP ya no bastan para defenderse en contra de las amenazas modernas. Windows 8.1 incorpora mitigaciones de seguridad significativamente superiores en comparación con Windows XP, tal y como lo ilustra la Imagen 4. La información detallada sobre las nuevas mitigaciones de seguridad integradas en Windows 8.1 se puede consultar en el estudio de investigación antes mencionado.

Imagen 4: La siguiente tabla compara las funciones de mitigación soportadas por Internet Explorer 8 en Windows XP Service Pack 3 con las funciones soportadas por Internet Explorer 10 en Windows 8. Como lo muestra esta tabla, Internet Explorer 10 en Windows 8 se beneficia de varias mejoras de seguridad a la plataforma que simplemente no están disponibles para Internet Explorer 8 en Windows XP.

Las empresas necesitan un nivel de certeza respecto a la integridad de sus sistemas. Para obtenerlo, se requiere minimizar la cantidad de sistemas que utilizan sistemas operativos que no están soportados. El soporte para Windows XP concluye el 8 de abril del 2014.

Tim Rains

Director de Cómputo Confiable